21-AAA典型配置举例

本章节下载: 21-AAA典型配置举例 (301.70 KB)

|

Copyright © 2018 新华三技术有限公司 版权所有,保留一切权利。 非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部, 并不得以任何形式传播。本文档中的信息可能变动,恕不另行通知。 |

|

目 录

本文档介绍了Telnet、SSH用户通过AAA服务器进行登录认证和授权的配置举例。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文假设您已了解AAA特性。

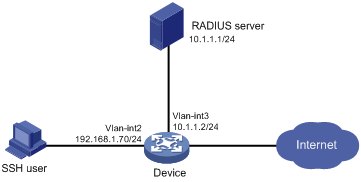

如图1所示,要求在Device上配置实现:

· HWTACACS服务器对登录Device的Telnet用户进行认证和授权,登录用户名为user@bbb,密码为aabbcc;

· 用户通过认证后可执行系统所有功能和资源的相关display命令。

图1 Telnet用户的远端HWTACACS认证和授权配置组网图

· 为了使HWTACACS服务器能够识别合法的用户,在HWTACACS服务器上添加合法的Telnet用户名和密码。

· 由于本例中用户登录Device要通过AAA处理,因此Telnet用户登录的用户界面认证方式配置为scheme。

· 为了实现通过HWTACACS来进行认证和授权,需要在Device上配置HWTACACS方案并指定相应的认证和授权服务器,并将其应用于Telnet用户所属的ISP域。

· 为了在Device和HWTACACS服务器之间安全地传输用户密码,并且能在Device上验证服务器响应报文未被篡改,在Device和HWTACACS服务器上都要设置交互报文时所使用的共享密钥。

本举例是在S5130EI_E-CMW710-R3106版本上进行配置和验证的。

![]()

本文以HWTACACS服务器ACS 4.0为例,说明该例中HWTACACS的基本配置。

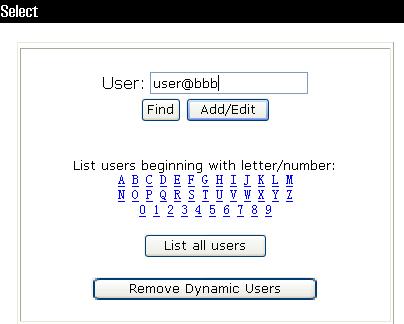

# 登录进入HWTACACS管理平台,点击左侧导航栏“User-Setup”增加设备管理用户。

· 在界面上输入用户名“user@bbb”;

· 点击按钮“Add/Edit”进入用户编辑页面。

图2 用户创建界面

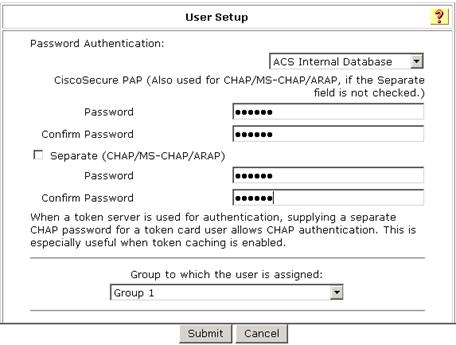

# 在用户编辑页面上配置设备管理用户。

· 配置用户密码“aabbcc”;

· 为用户选择组“Group 1”;

· 单击“Submit”完成操作。

图3 用户密码配置界面

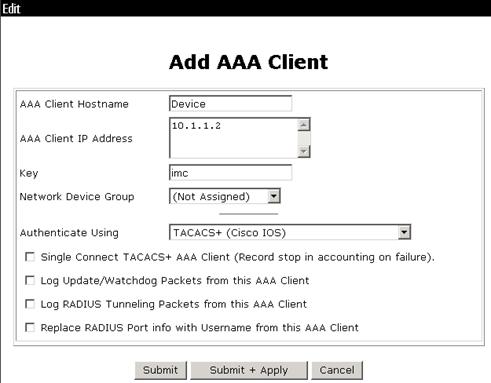

# 点击左侧导航栏“Network Configuration”,在“AAA Client Hostname”处任意命名(本例为“Device”)后开始配置网络。

· “AAA Client IP Address”一栏填写Device与HWTACACS服务器相连的接口的IP地址“10.1.1.2”。

· “Key”一栏填写HWTACACS服务器和设备通信时的共享密钥“imc”,必须和Device上HWTACACS方案里配置的认证和授权共享密钥相同。

· 在“Authenticate Using”的下拉框里选择“TACACS+ (Cisco IOS)”。

· 单击“Submit+Apply”按钮完成配置。

图4 网络配置界面

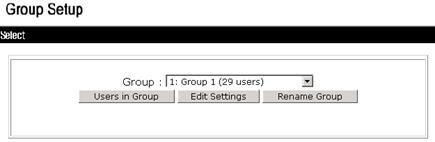

# 单击左侧导航栏“Group Setup”,选取“Group 1”(与配置设备管理用户时为用户选择的组一致),单击“Edit Settings”进入编辑区。

· 在多选框中选择“Shell”(用户可以执行命令);

· 在多选框中选择“Custom attributes”,并在文本框中输入:roles=\”network-operator\”(用户可执行系统所有功能和资源的相关display命令);

· 单击“Submit”后完成操作。

图6 组配置界面

# 创建VLAN 2,并将GigabitEthernet1/0/2加入VLAN 2。

[Device] vlan 2

[Device-vlan2] port gigabitethernet 1/0/2

[Device-vlan2] quit

# 配置VLAN接口2的IP地址。

[Device] interface vlan-interface 2

[Device-Vlan-interface2] ip address 192.168.57.12 255.255.255.0

[Device-Vlan-interface2] quit

# 创建VLAN 3,并将GigabitEthernet1/0/1加入VLAN 3。

[Device] vlan 3

[Device-vlan3] port gigabitethernet 1/0/1

[Device-vlan3] quit

# 配置VLAN接口3的IP地址。

[Device] interface vlan-interface 3

[Device-Vlan-interface3] ip address 10.1.1.2 255.255.255.0

[Device-Vlan-interface3] quit

# 开启Device的Telnet服务器功能。

[Device] telnet server enable

# 配置Telnet用户登录的用户界面采用scheme方式。

[Device] line vty 0 63

[Device-line-vty0-63] authentication-mode scheme

[Device-line-vty0-63] quit

# 配置HWTACACS方案hwtac。

[Device] hwtacacs scheme hwtac

# 配置主认证、授权和计费服务器的IP地址为10.1.1.1,认证、授权和计费的端口号为49(HWTACACS服务器的认证、授权和计费端口为TCP端口49)。

[Device-hwtacacs-hwtac] primary authentication 10.1.1.1 49

[Device-hwtacacs-hwtac] primary authorization 10.1.1.1 49

[Device-hwtacacs-hwtac] primary accounting 10.1.1.1 49

# 配置与认证、授权和计费服务器交互报文时的共享密钥均为明文imc。

[Device-hwtacacs-hwtac] key authentication simple imc

[Device-hwtacacs-hwtac] key authorization simple imc

[Device-hwtacacs-hwtac] key accounting simple imc

[Device-hwtacacs-hwtac] quit

# 配置ISP域的AAA方案,为login用户配置AAA认证方法为HWTACACS认证、授权和计费。

[Device] domain bbb

[Device-isp-bbb] authentication login hwtacacs-scheme hwtac

[Device-isp-bbb] authorization login hwtacacs-scheme hwtac

[Device-isp-bbb] accounting login hwtacacs-scheme hwtac

[Device-isp-bbb] quit

Telnet用户可以使用用户名user@bbb和密码aabbcc通过认证,并且获得用户角色network-operator(用户通过认证后可执行系统所有功能和资源的相关display命令)。

#

telnet server enable

#

vlan 2 to 3

#

interface Vlan-interface2

ip address 192.168.57.12 255.255.255.0

#

interface Vlan-interface3

ip address 10.1.1.2 255.255.255.0

#

interface GigabitEthernet1/0/2

port access vlan 2

#

interface GigabitEthernet1/0/1

port access vlan 3

#

line vty 0 63

authentication-mode scheme

user-role network-operator

#

hwtacacs scheme hwtac

primary authentication 10.1.1.1

primary authorization 10.1.1.1

primary accounting 10.1.1.1

key authentication cipher $c$3$6ps2/dT38b2K2MDCMCDGYxrvyJNR+/jiKw==

key authorization cipher $c$3$xEldxJraE8Yof3rHHlVIgyCIb/uLlrZbgg==

key accounting cipher $c$3$kySCJbNA8DSs+l3HCqxunl8SE4me3vue5g==

#

domain bbb

authentication login hwtacacs-scheme hwtac

authorization login hwtacacs-scheme hwtac

accounting login hwtacacs-scheme hwtac

#

如图7所示,要求在Device上配置实现:

· RADIUS服务器对登录Device的SSH用户进行认证和授权,登录用户名为hello@bbb,密码为aabbcc;

· Device向RADIUS服务器发送的用户名带域名,服务器根据用户名携带的域名来区分提供给用户的服务。

· 用户通过认证后可执行系统所有功能和资源的相关display命令。

图7 SSH用户的远端RADIUS认证和授权配置组网图

· 为了使RADIUS服务器能够识别合法的用户,在RADIUS服务器上添加合法的用户名和密码。

· 因为SSH用户登录Device要通过AAA处理,因此SSH用户登录的用户界面认证方式配置为scheme。

· 为了实现通过RADIUS来进行认证和授权,需要在Device上配置RADIUS方案并指定相应的认证和授权服务器,并将其应用于SSH用户所属的ISP域。

· 为了在Device和RADIUS服务器之间安全地传输用户密码,并且能在Device上验证RADIUS服务器响应报文未被篡改,在Device和RADIUS服务器上都要设置交互报文时所使用的共享密钥。

本举例是在S5130EI_E-CMW710-R3106版本上进行配置和验证的。

![]()

本文以iMC为例(使用iMC版本为:iMC PLAT 7.0(E0102)、iMC EIA 7.0(E0201)),说明该例中RADIUS服务器的基本配置。

# 登录进入iMC管理平台,选择“用户”页签,单击导航树中的[接入策略管理/接入设备管理/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

· 设置与Device交互报文时使用的认证和授权共享密钥为“expert”;

· 设置认证及计费的端口号分别为“1812”(RADIUS服务器的认证端口为UDP端口1812)和“1813”(RADIUS服务器的计费端口为UDP端口1813);

· 选择业务类型为“设备管理业务”;

· 选择接入设备类型为“H3C(General)”;

· 选择或手工增加接入设备,添加IP地址为10.1.1.2的接入设备;

· 其它参数采用缺省值,并单击<确定>按钮完成操作。

图8 增加接入设备

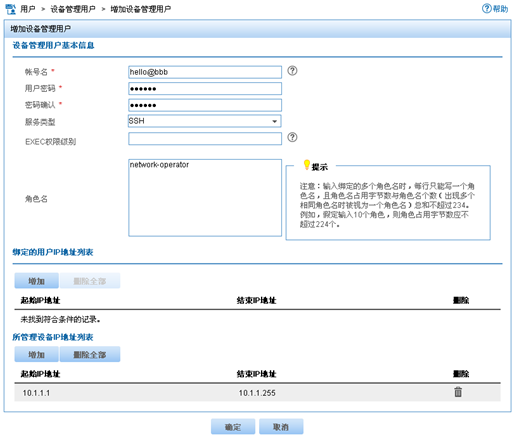

# 选择“用户”页签,单击导航树中的[接入用户管理视图/设备管理用户]菜单项,进入设备管理用户列表页面,在该页面中单击<增加>按钮,进入增加设备管理用户页面。

· 输入用户名“hello@bbb”和密码。

· 选择服务类型为“SSH”。

· 输入用户角色名“network-operator”

· 添加所管理设备的IP地址,IP地址范围为“10.1.1.0~10.1.1.255”。

· 单击<确定>按钮完成操作。

![]()

添加的所管理设备的IP地址范围要包含添加的接入设备的IP地址。

图9 增加设备管理用户

# 创建VLAN 2,并将GigabitEthernet1/0/2加入VLAN 2。

<Device> system-view

[Device] vlan 2

[Device-vlan2] port gigabitethernet 1/0/2

[Device-vlan2] quit

# 配置VLAN接口2的IP地址。

[Device] interface vlan-interface 2

[Device-Vlan-interface2] ip address 192.168.1.70 255.255.255.0

[Device-Vlan-interface2] quit

# 创建VLAN 3,并将GigabitEthernet1/0/1加入VLAN 3。

[Device] vlan 3

[Device-vlan3] port gigabitethernet 1/0/1

[Device-vlan3] quit

# 配置VLAN接口3的IP地址。

[Device] interface vlan-interface 3

[Device-Vlan-interface3] ip address 10.1.1.2 255.255.255.0

[Device-Vlan-interface3] quit

# 生成RSA及DSA密钥对。

[Device] public-key local create rsa

The range of public key size is (512 ~ 2048).

If the key modulus is greater than 512, it will take a few minutes.

Press CTRL+C to abort.

Input the modulus length [default = 1024]:

Generating Keys...

........................++++++

...................++++++

..++++++++

............++++++++

Create the key pair successfully.

[Device] public-key local create dsa

The range of public key size is (512 ~ 2048).

If the key modulus is greater than 512, it will take a few minutes.

Press CTRL+C to abort.

Input the modulus length [default = 1024]:

Generating Keys...

.++++++++++++++++++++++++++++++++++++++++++++++++++*

........+......+.....+......................................+

...+.................+..........+...+.

Create the key pair successfully.

# 使能SSH服务器功能。

[Device] ssh server enable

# 配置SSH用户登录采用AAA认证方式。

[Device] line vty 0 63

[Device-line-vty0-63] authentication-mode scheme

[Device-line-vty0-63] quit

# 创建RADIUS方案rad。

[Device] radius scheme rad

# 配置主认证服务器的IP地址为10.1.1.1,认证端口号为1812。

[Device-radius-rad] primary authentication 10.1.1.1 1812

# 配置主计费服务器的IP地址为10.1.1.1,计费端口号为1813。

[Device-radius-rad] primary accounting 10.1.1.1 1813

# 配置与认证和计费服务器交互报文时的共享密钥为明文expert。

[Device-radius-rad] key authentication simple expert

[Device-radius-rad] key accounting simple expert

# 配置向RADIUS服务器发送的用户名要携带域名。

[Device-radius-rad] user-name-format with-domain

[Device-radius-rad] quit

# 创建ISP域bbb,为login用户配置AAA认证方法为RADIUS认证、授权和计费。

[Device] domain bbb

[Device-isp-bbb] authentication login radius-scheme rad

[Device-isp-bbb] authorization login radius-scheme rad

[Device-isp-bbb] accounting login radius-scheme rad

[Device-isp-bbb] quit

用户向Device发起SSH连接,在SSH客户端按照提示输入用户名hello@bbb和密码aabbcc通过认证,并且获得用户角色network-operator(用户通过认证后可执行系统所有功能和资源的相关display命令)。

#

vlan 2 to 3

#

interface Vlan-interface2

ip address 192.168.1.70 255.255.255.0

#

interface Vlan-interface3

ip address 10.1.1.2 255.255.255.0

#

interface GigabitEthernet1/0/2

port access vlan 2

#

interface GigabitEthernet1/0/1

port access vlan 3

#

line vty 0 63

authentication-mode scheme

user-role network-operator

#

ssh server enable

#

radius scheme rad

primary authentication 10.1.1.1

primary accounting 10.1.1.1

key authentication cipher $c$3$63G7LzIQElGq4aFGTiYQafU+loQxS/cbLg==

key accounting cipher $c$3$tUIVlyGISJ5X/yiTFWrmh8nyjBIF+1LFzQ==

#

domain bbb

authentication login radius-scheme rad

authorization login radius-scheme rad

accounting login radius-scheme rad

#

· H3C S5130-EI系列以太网交换机 安全配置指导-Release 3106

· H3C S5130-EI系列以太网交换机 安全命令参考-Release 3106

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!