06-VLAN配置

本章节下载: 06-VLAN配置 (571.88 KB)

目 录

3.4.1 Private VLAN典型配置举例(promiscuous模式)

3.4.2 Private VLAN典型配置举例(trunk promiscuous模式)

3.4.3 Private VLAN典型配置举例(trunk promiscuous & trunk secondary模式)

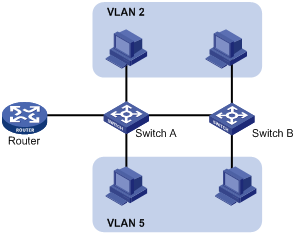

以太网是一种基于CSMA/CD(Carrier Sense Multiple Access/Collision Detect,带冲突检测的载波侦听多路访问)技术的共享通讯介质。采用以太网技术构建的局域网,既是一个冲突域,又是一个广播域。当网络中主机数目较多时会导致冲突严重、广播泛滥、性能显著下降,甚至网络不可用等问题。通过在以太网中部署网桥或二层交换机,可以解决冲突严重的问题,但仍然不能隔离广播报文。在这种情况下出现了VLAN(Virtual Local Area Network,虚拟局域网)技术,这种技术可以把一个物理LAN划分成多个逻辑的LAN——VLAN。处于同一VLAN的主机能直接互通,而处于不同VLAN的主机则不能直接互通。这样,广播报文被限制在同一个VLAN内,即每个VLAN是一个广播域。如图1-1所示,VLAN 2内的主机可以互通,但与VLAN 5内的主机不能互通。

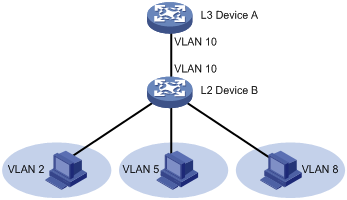

图1-1 VLAN示意图

VLAN的划分不受物理位置的限制:物理位置不在同一范围的主机可以属于同一个VLAN;一个VLAN包含的主机可以连接在同一个交换机上,也可以跨越交换机,甚至可以跨越路由器。

VLAN根据划分方式不同可以分为不同类型。基于端口划分VLAN是其中最简单、最有效的VLAN划分方式。它按照设备端口来定义VLAN成员,将指定端口加入到指定VLAN中之后,端口就可以转发该VLAN的报文。本章将介绍基于端口的VLAN。

VLAN的优点如下:

· 限制广播域。广播域被限制在一个VLAN内,节省了带宽,提高了网络处理能力。

· 增强局域网的安全性。VLAN间的二层报文是相互隔离的,即一个VLAN内的主机不能和其他VLAN内的主机直接通信,如果不同VLAN要进行通信,则需通过路由器或三层交换机等三层设备。

· 灵活构建虚拟工作组。通过VLAN可以将不同的主机划分到不同的工作组,同一工作组的主机可以位于不同的物理位置,网络构建和维护更方便灵活。

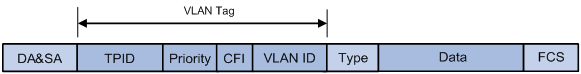

要使网络设备能够分辨不同VLAN的报文,需要在报文中添加标识VLAN的字段。IEEE 802.1Q协议规定,在以太网报文的目的MAC地址和源MAC地址字段之后、协议类型字段之前加入4个字节的VLAN Tag,用以标识VLAN的相关信息。

图1-2 VLAN Tag的组成字段

如图1-2所示,VLAN Tag包含四个字段,分别是TPID(Tag Protocol Identifier,标签协议标识符)、Priority、CFI(Canonical Format Indicator,标准格式指示位)和VLAN ID。

· TPID:协议规定TPID取值为0x8100时表示报文带有VLAN Tag,但各设备厂商可以自定义该字段的值。当邻居设备将TPID值配置为非0x8100时,为了能够识别这样的报文,实现互通,必须在本设备上修改TPID值,确保和邻居设备的TPID值配置一致。如果报文的TPID值为配置值或0x8100,则该报文被认为带有VLAN Tag。配置TPID值的相关命令请参见“二层技术-以太网交换命令参考”中的“QinQ”。

· Priority:用来表示报文的802.1p优先级,长度为3比特,相关内容请参见“ACL和QoS配置指导/QoS”中的“附录”。

· CFI:用来表示MAC地址在不同的传输介质中是否以标准格式进行封装,长度为1比特。取值为0表示MAC地址以标准格式进行封装,为1表示以非标准格式封装。在以太网中,CFI取值为0。

· VLAN ID:用来表示该报文所属VLAN的编号,长度为12比特。由于0和4095为协议保留取值,所以VLAN ID的取值范围为1~4094。

网络设备根据报文是否携带VLAN Tag以及携带的VLAN Tag信息,来对报文进行处理,利用VLAN ID来识别报文所属的VLAN。详细的处理方式请参见“1.4.1 基于端口的VLAN简介”。

![]()

· 以太网支持Ethernet II、802.3/802.2 LLC、802.3/802.2 SNAP和802.3 raw封装格式,本文以Ethernet II型封装为例。802.3/802.2 LLC、802.3/802.2 SNAP和802.3 raw封装格式添加VLAN Tag字段的方式请参见相关协议规范。

· 对于带有多层VLAN Tag的报文,设备会根据其最外层VLAN Tag进行处理,而内层VLAN Tag会被视为报文的普通数据部分。

与VLAN相关的协议规范有:

· IEEE 802.1Q:IEEE Standard for Local and Metropolitan Area Networks-Virtual Bridged Local Area Networks

表1-1 配置VLAN基本属性

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

(可选)创建一个VLAN并进入VLAN视图,或批量创建VLAN |

vlan { vlan-id1 [ to vlan-id2 ] | all } |

缺省情况下,系统只有一个缺省VLAN(VLAN 1) |

|

进入VLAN视图 |

vlan vlan-id |

批量创建VLAN时,为必选;否则,无需执行本命令 |

|

指定当前VLAN的名称 |

name text |

缺省情况下,VLAN的名称为“VLAN vlan-id”,其中vlan-id为该VLAN的编号。例如,VLAN 100的名称为“VLAN 0100” |

|

配置当前VLAN的描述信息 |

description text |

缺省情况下,VLAN的描述信息为“VLAN vlan-id”,其中vlan-id为该VLAN的编号。例如,VLAN 100的描述信息为“VLAN 0100” |

![]()

· VLAN 1为系统缺省VLAN,用户不能手工创建和删除。

· 动态学习到的VLAN,以及被其他应用锁定不让删除的VLAN,都不能使用undo vlan命令直接删除。只有将相关配置删除之后,才能删除相应的VLAN。

不同VLAN间的主机不能直接通信,通过在设备上配置VLAN接口,可以实现VLAN间的三层互通。

VLAN接口是一种三层的虚拟接口,它不作为物理实体存在于设备上。每个VLAN对应一个VLAN接口,在为VLAN接口配置了IP地址后,该IP地址即可作为本VLAN内网络设备的网关地址,对需要跨网段的报文进行基于IP地址的三层转发。

配置VLAN接口基本属性时,需要注意:

· 在创建VLAN接口之前,对应的VLAN必须已经存在,否则将不能创建指定的VLAN接口。

· 不能对Sub VLAN及在Primary VLAN interface下配置了三层互通的Secondary VLAN创建对应的VLAN接口。有关Sub VLAN的详细介绍,请参见“二层技术-以太网交换配置指导”中的“Super VLAN”;有关Secondary VLAN的详细介绍,请参见“二层技术-以太网交换配置指导”中的“Private VLAN”。

表1-2 配置VLAN接口基本属性

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

创建VLAN接口并进入VLAN接口视图 |

interface vlan-interface vlan-interface-id |

如果该VLAN接口已经存在,则直接进入该VLAN接口视图 缺省情况下,未创建VLAN接口 |

|

配置VLAN接口的IP地址 |

ip address ip-address { mask | mask-length } [ sub ] |

缺省情况下,未配置VLAN接口的IP地址 |

|

配置当前VLAN接口的描述信息 |

description text |

缺省情况下,VLAN接口的描述信息为该VLAN接口的接口名,如“Vlan-interface1 Interface” |

|

配置VLAN接口的MTU值 |

mtu size |

缺省情况下,VLAN接口的MTU值为1500字节 |

|

(可选)配置VLAN接口的期望带宽 |

bandwidth bandwidth-value |

缺省情况下,接口的期望带宽=接口的波特率÷1000(kbit/s) |

|

(可选)恢复当前VLAN接口的缺省配置 |

default |

- |

|

(可选)取消手工关闭VLAN接口 |

undo shutdown |

缺省情况下,VLAN接口处于手工关闭状态。取消手工关闭VLAN接口后,VLAN接口状态受VLAN中端口状态的影响,即:当VLAN中所有以太网端口状态均为down时,VLAN接口为down状态,即关闭状态;当VLAN中有一个或一个以上的以太网端口处于up状态时,则VLAN接口处于up状态 |

|

(可选)配置VLAN接口的MAC地址偏移量 |

mac-address offset value |

缺省情况下,同一设备的所有VLAN接口均使用同一个MAC地址 需要注意的是: · VLAN接口不支持同时配置MAC地址偏移和BFD MAD检测功能。如果在VLAN接口上配置了BFD MAD检测功能,则该VLAN接口上配置的MAC地址偏移量不会生效。有关BFD MAD检测的介绍,请参考“IRF配置指导”中的“IRF” · 在配置Private VLAN时,可以在Primary VLAN的对应VLAN接口上配置MAC地址偏移。对于Secondary VLAN的对应VLAN接口,配置的MAC地址偏移不会生效,而是以该Secondary VLAN映射的Primary VLAN的VLAN接口的MAC地址为准;如果对应的Primary VLAN interface未创建,则Secondary VLAN interface使用VLAN接口的缺省MAC地址;只有当Secondary VLAN恢复为普通VLAN后,其对应VLAN接口上配置的MAC地址偏移量才能生效 |

基于端口划分VLAN是最简单、最有效的VLAN划分方法。它按照设备端口来定义VLAN成员,将指定端口加入到指定VLAN中之后,端口就可以转发该VLAN的报文。

根据端口在转发报文时对VLAN Tag的不同处理方式,可将端口的链路类型分为三种:

· Access:端口只能发送一个VLAN的报文,发出去的报文不带VLAN Tag。一般用于和不能识别VLAN Tag的用户终端设备相连,或者不需要区分不同VLAN成员时使用。

· Trunk:端口能发送多个VLAN的报文,发出去的端口缺省VLAN的报文不带VLAN Tag,其他VLAN的报文都必须带VLAN Tag。通常用于网络传输设备之间的互连。

· Hybrid:端口能发送多个VLAN的报文,端口发出去的报文可根据需要配置某些VLAN的报文带VLAN Tag,某些VLAN的报文不带VLAN Tag。在一些应用场景下,需要使用Hybrid端口的功能。比如在1:2 VLAN映射中,服务提供商网络的多个VLAN的报文在进入用户网络前,需要剥离外层VLAN Tag,此时Trunk端口不能实现该功能,因为Trunk端口只能使该端口缺省VLAN的报文不带VLAN Tag通过。有关1:2 VLAN映射的详细介绍,请参见“二层技术-以太网交换配置指导”中的“VLAN映射”。

除了可以配置端口允许通过的VLAN外,还可以配置端口的端口缺省VLAN,即端口VLAN ID(Port VLAN ID,PVID)。

· Access端口的缺省VLAN就是它所在的VLAN。

· Trunk端口和Hybrid端口可以允许多个VLAN通过,能够配置端口缺省VLAN。

· 当执行undo vlan命令删除的VLAN是某个端口的缺省VLAN时,对Access端口,端口的缺省VLAN会恢复到VLAN 1;对Trunk或Hybrid端口,端口的缺省VLAN配置不会改变,即它们可以使用已经不存在的VLAN作为端口缺省VLAN。

![]()

· 建议本端设备端口的缺省VLAN ID和相连的对端设备端口的缺省VLAN ID保持一致。

· 建议保证端口的缺省VLAN为端口允许通过的VLAN。如果端口不允许某VLAN通过,但是端口的缺省VLAN为该VLAN,则端口会丢弃收到的该VLAN的报文或者不带VLAN Tag的报文。

在配置了端口链路类型和端口缺省VLAN后,端口对报文的接收和发送的处理有几种不同情况,具体情况请参看表1-3。

|

端口类型 |

对接收报文的处理 |

对发送报文的处理 |

|

|

当接收到的报文不带Tag时 |

当接收到的报文带有Tag时 |

||

|

Access端口 |

为报文添加端口缺省VLAN的Tag |

· 当报文的VLAN ID与端口的缺省VLAN ID相同时,接收该报文 · 当报文的VLAN ID与端口的缺省VLAN ID不同时,丢弃该报文 |

去掉Tag,发送该报文 |

|

Trunk端口 |

· 当端口的缺省VLAN ID在端口允许通过的VLAN ID列表里时,接收该报文,给报文添加端口缺省VLAN的Tag · 当端口的缺省VLAN ID不在端口允许通过的VLAN ID列表里时,丢弃该报文 |

· 当报文的VLAN ID在端口允许通过的VLAN ID列表里时,接收该报文 · 当报文的VLAN ID不在端口允许通过的VLAN ID列表里时,丢弃该报文 |

· 当报文的VLAN ID与端口的缺省VLAN ID相同,且是该端口允许通过的VLAN ID时:去掉Tag,发送该报文 · 当报文的VLAN ID与端口的缺省VLAN ID不同,且是该端口允许通过的VLAN ID时:保持原有Tag,发送该报文 |

|

Hybrid端口 |

当报文的VLAN ID是端口允许通过的VLAN ID时,发送该报文,并可以通过port hybrid vlan命令配置端口在发送该VLAN时是否携带Tag |

||

配置基于Access端口的VLAN有两种方法:一种是在VLAN视图下进行配置,另一种是在接口视图下进行配置。

表1-4 配置基于Access端口的VLAN(在VLAN视图下)

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入VLAN视图 |

vlan vlan-id |

- |

|

向当前VLAN中添加一个或一组Access端口 |

port interface-list |

缺省情况下,系统将所有端口都加入到VLAN 1 |

表1-5 配置基于Access端口的VLAN(在接口视图下)

|

操作 |

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

|

进入相应视图 |

二层以太网接口视图 |

interface interface-type interface-number |

· 进入二层以太网接口视图后,下面进行的配置只在当前接口下生效 · 进入二层聚合接口视图后,下面进行的配置将在二层聚合接口以及相应的所有成员端口下生效。在配置过程中,如果某个成员端口配置失败,系统会自动跳过该成员端口继续配置其他成员端口;如果二层聚合接口配置失败,则不会再配置成员端口 |

|

二层聚合接口视图 |

interface bridge-aggregation interface-number |

||

|

配置端口的链路类型为Access类型 |

port link-type access |

缺省情况下,端口的链路类型为Access |

|

|

将当前Access端口加入到指定VLAN |

port access vlan vlan-id |

缺省情况下,所有Access端口都属于VLAN 1 在将Access端口加入到指定VLAN之前,该VLAN必须已经存在 |

|

Trunk端口可以允许多个VLAN通过,只能在接口视图下进行配置。

配置基于Trunk端口的VLAN时,需要注意:

· Trunk端口和Hybrid端口之间不能直接切换,只能先设为Access端口,再配置为其他类型端口。

· 配置端口缺省VLAN后,必须使用port trunk permit vlan命令配置允许端口缺省VLAN的报文通过,出接口才能转发端口缺省VLAN的报文。

表1-6 配置基于Trunk端口的VLAN

|

操作 |

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

|

进入相应视图 |

二层以太网接口视图 |

interface interface-type interface-number |

· 进入二层以太网接口视图后,下面进行的配置只在当前接口下生效 · 进入二层聚合接口视图后,下面进行的配置将在二层聚合接口以及相应的所有成员端口下生效。在配置过程中,如果某个成员端口配置失败,系统会自动跳过该成员端口继续配置其他成员端口;如果二层聚合接口配置失败,则不会再配置成员端口 |

|

二层聚合接口视图 |

interface bridge-aggregation interface-number |

||

|

配置端口的链路类型为Trunk类型 |

port link-type trunk |

缺省情况下,端口的链路类型为Access类型 |

|

|

允许指定的VLAN通过当前Trunk端口 |

port trunk permit vlan { vlan-id-list | all } |

缺省情况下,Trunk端口只允许VLAN 1的报文通过 |

|

|

(可选)配置Trunk端口的缺省VLAN |

port trunk pvid vlan vlan-id |

缺省情况下,Trunk端口的缺省VLAN为VLAN 1 |

|

Hybrid端口可以允许多个VLAN通过,只能在接口视图下进行配置。

配置基于Hybrid端口的VLAN时,需要注意:

· Hybrid端口和Trunk端口之间不能直接切换,只能先设为Access端口,再配置为其他类型端口。

· 在配置允许指定的VLAN通过Hybrid端口之前,允许通过的VLAN必须已经存在。

· 配置端口缺省VLAN后,必须使用port hybrid vlan命令配置允许端口缺省VLAN的报文通过,出接口才能转发端口缺省VLAN的报文。

表1-7 配置基于Hybrid端口的VLAN

|

操作 |

命令 |

说明 |

|

|

进入系统视图 |

system-view |

- |

|

|

进入相应视图 |

二层以太网接口视图 |

interface interface-type interface-number |

· 进入二层以太网接口视图后,下面进行的配置只在当前接口下生效 · 进入二层聚合接口视图后,下面进行的配置将在二层聚合接口以及相应的所有成员端口下生效。在配置过程中,如果某个成员端口配置失败,系统会自动跳过该成员端口继续配置其他成员端口;如果二层聚合接口配置失败,则不会再配置成员端口 |

|

二层聚合接口视图 |

interface bridge-aggregation interface-number |

||

|

配置端口的链路类型为Hybrid类型 |

port link-type hybrid |

缺省情况下,端口的链路类型为Access类型 |

|

|

允许指定的VLAN通过当前Hybrid端口 |

port hybrid vlan vlan-id-list { tagged | untagged } |

缺省情况下,Hybrid端口只允许该端口在链路类型为Access时的所属VLAN的报文以Untagged方式通过 |

|

|

(可选)配置Hybrid端口的缺省VLAN |

port hybrid pvid vlan vlan-id |

缺省情况下,Hybrid端口的缺省VLAN为该端口链路类型为Access时的所属VLAN |

|

在完成上述配置后,在任意视图下执行display命令可以显示配置后VLAN的运行情况,通过查看显示信息验证配置的效果。

在用户视图下执行reset命令可以清除VLAN接口统计信息。

表1-8 VLAN显示和维护

|

操作 |

命令 |

|

显示VLAN接口相关信息 |

display interface vlan-interface [ brief [ down ] ] display interface vlan-interface [ interface-number ] [ brief [ description ] ] |

|

显示VLAN相关信息 |

display vlan [ vlan-id1 [ to vlan-id2 ] | all | dynamic | reserved | static ] |

|

显示VLAN的概要信息 |

display vlan brief |

|

显示VLAN接口相关信息 |

display interface vlan-interface [ vlan-interface-id ] [ brief [ description ] ] |

|

显示设备上当前存在的Hybrid或Trunk端口 |

display port { hybrid | trunk } |

|

清除VLAN接口的统计信息 |

reset counters interface vlan-interface [ vlan-interface-id ] |

![]()

缺省情况下,以太网接口、VLAN接口及聚合接口处于down状态。如果要使这些接口能够正常工作,请先使用undo shutdown命令使接口状态处于up状态。

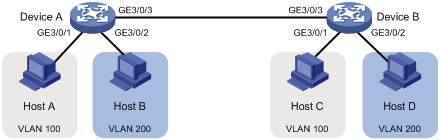

· Host A和Host C属于部门A,但是通过不同的设备接入公司网络;Host B和Host D属于部门B,也通过不同的设备接入公司网络。

· 为了通信的安全性,也为了避免广播报文泛滥,公司网络中使用VLAN技术来隔离部门间的二层流量。其中部门A使用VLAN 100,部门B使用VLAN 200。

· 现要求不管是否使用相同的设备接入公司网络,同一VLAN内的主机能够互通,即Host A和Host C能够互通,Host B和Host D能够互通。

图1-3 基于端口的VLAN组网图

(1) 配置Device A

# 创建VLAN 100,并将GigabitEthernet3/0/1加入VLAN 100。

<DeviceA> system-view

[DeviceA] vlan 100

[DeviceA-vlan100] port GigabitEthernet 3/0/1

[DeviceA-vlan100] quit

# 创建VLAN 200,并将GigabitEthernet3/0/2加入VLAN 200。

[DeviceA] vlan 200

[DeviceA-vlan200] port GigabitEthernet 3/0/2

[DeviceA-vlan200] quit

# 为了使Device A上VLAN 100和VLAN 200的报文能发送给Device B,将GigabitEthernet3/0/3的链路类型配置为Trunk,并允许VLAN 100和VLAN 200的报文通过。

[DeviceA] interface GigabitEthernet 3/0/3

[DeviceA-GigabitEthernet3/0/3] port link-mode bridge

[DeviceA-GigabitEthernet3/0/3] port link-type trunk

[DeviceA-GigabitEthernet3/0/3] port trunk permit vlan 100 200

(2) Device B上的配置与Device A上的配置相同,不再赘述。

(3) 将Host A和Host C配置在一个网段,比如192.168.100.0/24;将Host B和Host D配置在一个网段,比如192.168.200.0/24。

(1) Host A和Host C能够互相ping通,但是均不能ping通Host B。Host B和Host D能够互相ping通,但是均不能ping通Host A。

(2) 通过查看显示信息验证配置是否成功。

# 查看Device A上VLAN 100和VLAN 200的配置信息,验证以上配置是否生效。

[DeviceA-GigabitEthernet3/0/3] display vlan 100

VLAN ID: 100

VLAN type: Static

Route interface: Not configured

Description: VLAN 0100

Name: VLAN 0100

Tagged ports:

GigabitEthernet3/0/3

Untagged ports:

GigabitEthernet3/0/1

[DeviceA-GigabitEthernet3/0/3] display vlan 200

VLAN ID: 200

VLAN type: Static

Route interface: Not configured

Description: VLAN 0200

Name: VLAN 0200

Tagged ports:

GigabitEthernet3/0/3

Untagged ports:

GigabitEthernet3/0/2

在交换局域网中,VLAN技术以其对广播域的灵活控制、部署方便而得到了广泛的应用。但是在一般的交换设备中,通常是采用一个VLAN对应一个VLAN接口的方式来实现广播域之间的互通,这在某些情况下导致了对IP地址的较大浪费。

Super VLAN可以对VLAN进行聚合,从而大幅缩减实际需要的VLAN接口数量,解决IP地址紧张的问题。其原理是一个Super VLAN和多个Sub VLAN关联,关联的Sub VLAN公用Super VLAN对应的VLAN接口(即Super VLAN interface)的IP地址作为三层通信的网关地址,此时Sub VLAN间的三层通信以及Sub VLAN与外部的三层通信均借用Super VLAN interface来实现,从而节省了IP地址资源。

· Super VLAN:支持创建VLAN接口,并配置接口IP地址,不能加入物理接口。

· Sub VLAN:不支持创建VLAN接口,可以加入物理端口,不同Sub VLAN之间二层相互隔离。

为了实现Sub VLAN之间的三层互通,在创建好Super VLAN及其Super VLAN interface之后,用户需要开启设备的本地代理功能:

· 对于IPv4网络环境,用户需要在Super VLAN interface上开启本地代理ARP功能,Super VLAN利用本地代理ARP,可以对Sub VLAN内用户发出的ARP请求和响应报文进行处理,从而实现Sub VLAN之间的三层互通。

· 对于IPv6网络环境,用户需要在Super VLAN interface上开启本地代理ND功能,Super VLAN利用本地代理ND,可以对Sub VLAN内用户发出的NS请求和NA响应报文进行处理,从而实现Sub VLAN之间的三层互通。

Super VLAN配置包括三个必选步骤:

(1) 创建Sub VLAN。

(2) 创建Super VLAN,并将Super VLAN和Sub VLAN关联起来。

(3) 配置Super VLAN interface。

表2-1 创建Sub VLAN

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

创建VLAN用作Sub VLAN |

vlan vlan-id |

缺省情况下,系统只有一个缺省VLAN(VLAN 1) |

配置Super VLAN功能时,需要注意:一个VLAN不能同时配置为Super VLAN和Sub VLAN。

表2-2 配置Super VLAN

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

进入VLAN视图 |

vlan vlan-id |

如果指定的VLAN不存在,则该命令先完成VLAN的创建,然后再进入该VLAN的视图 |

|

配置当前VLAN的类型为Super VLAN |

supervlan |

缺省情况下,VLAN类型不为Super VLAN VLAN 1为系统缺省VLAN,不能配置为Super VLAN |

|

建立Super VLAN和Sub VLAN的映射关系 |

subvlan vlan-id-list |

缺省情况下,未建立Super VLAN和Sub VLAN的映射关系 建立Super VLAN和Sub VLAN的映射关系前,指定的Sub VLAN必须已经创建 |

需要注意的是,在Super VLAN interface下配置VRRP功能后,会对网络性能造成影响,建议不要这样配置。VRRP的详细描述请参见“可靠性配置指导”中的“VRRP”。

表2-3 配置Super VLAN interface

|

配置 |

命令 |

说明 |

|

进入系统视图 |

system-view |

- |

|

创建VLAN接口,并进入VLAN接口视图 |

interface vlan-interface vlan-interface-id |

vlan-interface-id的值必须等于Super VLAN ID |

|

配置VLAN接口的IP地址 |

ip address ip-address { mask-length | mask } [ sub ] |

二者选其一 缺省情况下,没有配置VLAN接口的IP地址 |

|

ipv6 address { ipv6-address prefix-length | ipv6-address/prefix-length } |

||

|

开启本地代理ARP功能(IPv4环境) |

local-proxy-arp enable |

二者选其一 缺省情况下,本地代理ARP/ND功能均处于关闭状态 · 本地代理ARP功能的相关介绍请参见“三层技术-IP业务配置指导”中的“代理ARP”;local-proxy-arp enable命令的相关描述请参见“三层技术-IP业务命令参考”中的“代理ARP” · 本地代理ND功能的相关介绍请参见“三层技术-IP业务配置指导”中的“IPv6基础”;local-proxy-nd enable命令的相关描述请参见“三层技术-IP业务命令参考”中的“IPv6基础” |

|

开启本地代理ND功能(IPv6环境) |

local-proxy-nd enable |

在完成上述配置后,在任意视图下执行display命令可以显示配置后Super VLAN的运行情况,通过查看显示信息验证配置的效果。

表2-4 Super VLAN显示和维护

|

操作 |

命令 |

|

显示Super VLAN及其关联的Sub VLAN的信息 |

display supervlan [ supervlan-id ] |

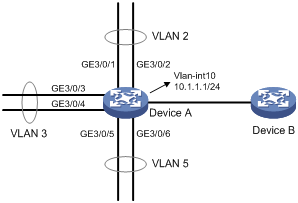

Device A连接不同VLAN用户,其中,端口GigabitEthernet3/0/1和端口GigabitEthernet3/0/2属于VLAN 2,端口GigabitEthernet3/0/3和端口GigabitEthernet3/0/4属于VLAN 3,端口GigabitEthernet3/0/5和端口GigabitEthernet3/0/6属于VLAN 5。

为实现Device A连接的各VLAN用户(均在10.1.1.0/24网段)之间能够满足二层隔离和三层互通的同时,节省IP资源,创建Super VLAN,其关联的Sub VLAN公用Super VLAN interface的IP地址10.1.1.1/24作为三层通信的网关地址。

图2-1 配置Super VLAN组网图

# 创建VLAN 10,配置VLAN接口的IP地址为10.1.1.1/24。

[DeviceA] vlan 10

[DeviceA-vlan10] quit

[DeviceA] interface vlan-interface 10

[DeviceA-Vlan-interface10] ip address 10.1.1.1 255.255.255.0

# 开启设备的本地代理ARP功能。

[DeviceA-Vlan-interface10] local-proxy-arp enable

[DeviceA-Vlan-interface10] quit

# 创建VLAN 2,并向VLAN 2中添加端口GigabitEthernet3/0/1和端口GigabitEthernet3/0/2。

[DeviceA-vlan2] port gigabitethernet 3/0/1 gigabitethernet 3/0/2

[DeviceA-vlan2] quit

# 创建VLAN 3,并向VLAN 3中添加端口GigabitEthernet3/0/3和端口GigabitEthernet3/0/4。

[DeviceA-vlan3] port gigabitethernet 3/0/3 gigabitethernet 3/0/4

[DeviceA-vlan3] quit

# 创建VLAN 5,并向VLAN 5中添加端口GigabitEthernet3/0/5和端口GigabitEthernet3/0/6。

[DeviceA-vlan5] port gigabitethernet 3/0/5 gigabitethernet 3/0/6

[DeviceA-vlan5] quit

# 配置VLAN 10为Super VLAN,其关联的Sub VLAN为VLAN 2、VLAN 3和VLAN 5。

[DeviceA-vlan10] supervlan

[DeviceA-vlan10] subvlan 2 3 5

[DeviceA-vlan10] quit

[DeviceA] quit

# 查看Super VLAN的相关信息,验证以上配置是否生效。

<Sysname> display supervlan

Super VLAN ID: 10

Sub-VLAN ID: 2-3, 5

VLAN ID: 10

VLAN type: Static

It is a super VLAN.

Route interface: Configured

Ipv4 address: 10.1.1.1

Ipv4 subnet mask: 255.255.255.0

Description: VLAN 0010

Name: VLAN 0010

Tagged ports: None

Untagged ports: None

VLAN ID: 2

VLAN type: Static

It is a sub-VLAN.

Route interface: Configured

Ipv4 address: 10.1.1.1

Ipv4 subnet mask: 255.255.255.0

Description: VLAN 0002

Name: VLAN 0002

Tagged ports: None

Untagged ports:

GigabitEthernet3/0/1 GigabitEthernet3/0/2

VLAN ID: 3

VLAN type: Static

It is a sub-VLAN.

Route interface: Configured

Ipv4 address: 10.1.1.1

Ipv4 subnet mask: 255.255.255.0

Description: VLAN 0003

Name: VLAN 0003

Tagged ports: None

Untagged ports:

GigabitEthernet3/0/3 GigabitEthernet3/0/4

VLAN ID: 5

VLAN type: Static

It is a sub-VLAN.

Route interface: Configured

Ipv4 address: 10.1.1.1

Ipv4 subnet mask: 255.255.255.0

Description: VLAN 0005

Name: VLAN 0005

Tagged ports: None

Untagged ports:

GigabitEthernet3/0/5 GigabitEthernet3/0/6

· 建议不要同时配置Private VLAN和端口隔离功能,否则可能导致功能异常。有关端口隔离的介绍,请参见“二层技术-以太网交换配置指导”中的“端口隔离”。

· Private VLAN仅支持基本协议和二三层转发功能。加入Private VLAN(Primary VLAN或Secondary VLAN)的端口不支持PVST、双向PIM、多端口单播MAC地址表项、多端口ARP表项等功能;Private VLAN接口不支持策略路由、组播VPN、在当前VLAN内组播、MPLS L3VPN等功能。

在采用以太网接入的场景中,基于用户安全和管理计费等方面的考虑,一般会要求接入用户互相隔离。VLAN是天然的隔离手段,于是很自然的想法是每个用户一个VLAN。但是,根据IEEE 802.1Q规定,最多可以提供4094个VLAN。如果每个用户一个VLAN,4094个VLAN远远不能满足需求。

Private VLAN采用二层VLAN结构,它在同一台设备上配置Primary VLAN和Secondary VLAN两类VLAN,即能够保证接入用户之间相互隔离,又能将接入的VLAN ID屏蔽掉,从而节省了VLAN资源。

· Primary VLAN:用于上行连接,一个Primary VLAN可以和多个Secondary VLAN相对应。上行连接的设备只需知道Primary VLAN,而不必关心Secondary VLAN,Primary VLAN下面的Secondary VLAN对上行设备不可见。

· Secondary VLAN:用于连接用户,Secondary VLAN之间二层报文互相隔离。如果希望实现同一Primary VLAN下Secondary VLAN用户之间报文的互通,可以通过配置上行设备(如图3-1中的L3 Device A)的本地代理ARP/ND功能来实现三层报文的互通。

如图3-1所示,L2 Device B上启动了Private VLAN功能。其中VLAN 10是Primary VLAN,VLAN 2、VLAN 5、VLAN 8是Secondary VLAN,VLAN 2、VLAN 5、VLAN 8都映射到VLAN 10,VLAN 2、VLAN 5、VLAN 8对L3 Device A不可见。

如果配置Private VLAN功能的设备为三层设备,Secondary VLAN间及Secondary VLAN与外部需要进行三层互通,则可以通过在本地设备上创建Secondary对应的VLAN接口(即Secondary VLAN interface),并在该Secondary VLAN interface上配置IP地址来实现;或者通过在本地设备上配置Primary VLAN下指定Secondary VLAN间三层互通,同时创建Primary VLAN interface(但不能创建Secondary VLAN interface),并在Primary VLAN interface上配置IP地址和本地代理ARP/ND功能来实现。

Private VLAN配置主要包括下面几个步骤:

(1) 配置Primary VLAN。

(2) 配置Secondary VLAN。

(3) 配置Primary VLAN和Secondary VLAN间的映射关系。

(4) 配置上行/下行端口。

· 当上行端口(如图3-1中L2 Device B上与L3 Device A相连的端口)只对应一个Primary VLAN时,配置该端口工作在promiscuous模式,可以实现上行端口加入Primary VLAN及同步加入对应的Secondary VLAN的功能;当上行端口对应多个Primary VLAN时,配置该端口工作在trunk promiscuous模式,可以实现上行端口加入多个Primary VLAN及同步加入各自对应的Secondary VLAN的功能。

· 当下行端口(如图3-1中L2 Device B上与用户相连的端口)只对应一个Secondary VLAN时,配置该端口工作在host模式,可以实现下行端口同步加入Secondary VLAN对应的Primary VLAN的功能;当下行端口对应多个Secondary VLAN时,配置该端口工作在trunk secondary模式,可以实现下行端口加入多个Secondary VLAN及同步加入各自对应的Primary VLAN的功能。

有关promiscuous/trunk promiscuous /trunk secondary/host模式的详细介绍,请参见“二层技术-以太网交换命令参考”中的“Private VLAN”的相关命令。

(5) 配置Primary VLAN下指定Secondary VLAN间三层互通。

配置Private VLAN时,需要注意:

· 在完成表3-1中的配置后,建议用户作如下确认:对于工作模式为promiscuous的端口,确保该端口的缺省VLAN为Primary VLAN,该端口以Untagged方式加入Primary VLAN和Secondary VLAN;对于工作模式为trunk promiscuous/trunk secondary的端口,确保该端口以Tagged方式加入Primary VLAN和Secondary VLAN;对于工作模式为host的端口,确保该端口的缺省VLAN为Secondary VLAN,该端口以Untagged方式加入Primary VLAN和Secondary VLAN。

· 配置Primary VLAN后,系统会自动将Secondary VLAN的动态MAC地址表项同步到Primary VLAN。

· 系统缺省VLAN(VLAN 1)不支持Private VLAN相关配置。

|

||||||

|

||||||

|

创建VLAN,并进入VLAN视图 |

|

|||||

|

配置VLAN的类型为Primary VLAN |

缺省情况下,VLAN的类型不是Primary VLAN |

|

||||

|

||||||

|

||||||

|

||||||

|

||||||

|

建立Primary VLAN和Secondary VLAN的映射关系 |

缺省情况下,未建立Primary VLAN和Secondary VLAN的映射关系 |

|

||||

|

||||||

|

配置上行端口在指定VLAN中工作在promiscuous模式 |

缺省情况下,端口在指定VLAN中不工作在promiscuous/trunk promiscuous模式 |

|

||||

|

配置上行端口在指定VLAN中工作在trunk promiscuous模式 |

|

|||||

|

||||||

|

||||||

|

||||||

|

Access端口 |

|

|||||

|

Trunk端口 |

|

|||||

|

Hybrid端口 |

|

|||||

|

配置下行端口在指定VLAN中工作在trunk secondary模式 |

||||||

|

||||||

|

||||||

|

(可选)配置同一Secondary VLAN内各端口二层互通 |

缺省情况下,同一Secondary VLAN内的端口能够二层互通 |

|

||||

|

||||||

|

||||||

|

(可选)配置Primary VLAN下指定的Secondary VLAN间三层互通 |

||||||

|

配置当前Primary VLAN下指定的Secondary VLAN间三层互通 |

缺省情况下,Secondary VLAN之间三层不互通 |

|||||

|

配置Primary VLAN接口的IP地址 |

缺省情况下,没有配置VLAN接口的IP地址 |

|||||

|

ipv6 address { ipv6-address prefix-length | ipv6-address/prefix-length } |

||||||

|

开启本地代理ARP功能(IPv4环境) |

缺省情况下,本地代理ARP/ND功能处于关闭状态 · 本地代理ARP功能的相关介绍请参见“三层技术-IP业务配置指导”中的“代理ARP”;local-proxy-arp enable命令的相关描述请参见“三层技术-IP业务命令参考”中的“代理ARP” · 本地代理ND功能的相关介绍请参见“三层技术-IP业务配置指导”中的“IPv6基础”;local-proxy-nd enable命令的相关描述请参见“三层技术-IP业务命令参考”中的“IPv6基础” |

|||||

|

开启本地代理ND功能(IPv6环境) |

||||||

在完成上述配置后,在任意视图下执行display命令可以显示配置后Private VLAN的运行情况,通过查看显示信息验证配置的效果。

表3-2 Private VLAN显示和维护

|

操作 |

命令 |

|

显示Primary VLAN和其包含的Secondary VLAN的信息 |

display private-vlan [ primary-vlan-id ] |

缺省情况下,以太网接口、VLAN接口及聚合接口处于down状态。如果要使这些接口能够正常工作,请先使用undo shutdown命令使接口状态处于up状态。

· Device B上的Primary VLAN 5包含上行端口GigabitEthernet3/0/5,并关联两个Secondary VLAN(VLAN 2和VLAN 3),其中,VLAN 2包含端口GigabitEthernet3/0/2,VLAN 3包含端口GigabitEthernet3/0/3。

· Device C上的Primary VLAN 6包含上行端口GigabitEthernet3/0/5,并关联两个Secondary VLAN(VLAN 3和VLAN 4),其中,VLAN 3包含端口GigabitEthernet3/0/3,VLAN 4包含端口GigabitEthernet3/0/4。

· 从Device A看,下接的Device B只有一个VLAN(VLAN 5),下接的Device C只有一个VLAN(VLAN 6)。

下面只列出Device B和Device C的配置过程。

# 配置VLAN 5为Primary VLAN。

[DeviceB] vlan 5

[DeviceB-vlan5] private-vlan primary

[DeviceB-vlan5] quit

# 创建Secondary VLAN 2、3。

# 配置Primary VLAN 5和Secondary VLAN 2、3的映射关系。

[DeviceB-vlan5] private-vlan secondary 2 to 3

[DeviceB-vlan5] quit

# 配置上行端口GigabitEthernet3/0/5在VLAN 5中工作在promiscuous模式。

[DeviceB] interface gigabitethernet 3/0/5

[DeviceB-GigabitEthernet3/0/5] port link-mode bridge

[DeviceB-GigabitEthernet3/0/5] port private-vlan 5 promiscuous

[DeviceB-GigabitEthernet3/0/5] quit

# 将下行端口GigabitEthernet3/0/2、GigabitEthernet3/0/3分别添加到VLAN 2、VLAN 3,并配置它们工作在host模式。

[DeviceB] interface gigabitethernet 3/0/2

[DeviceB-GigabitEthernet3/0/2] port link-mode bridge

[DeviceB-GigabitEthernet3/0/2] port access vlan 2

[DeviceB-GigabitEthernet3/0/2] port private-vlan host

[DeviceB-GigabitEthernet3/0/2] quit

[DeviceB] interface gigabitethernet 3/0/3

[DeviceB-GigabitEthernet3/0/3] port link-mode bridge

[DeviceB-GigabitEthernet3/0/3] port access vlan 3

[DeviceB-GigabitEthernet3/0/3] port private-vlan host

[DeviceB-GigabitEthernet3/0/3] quit

# 配置VLAN 6为Primary VLAN。

[DeviceC] vlan 6

[DeviceC–vlan6] private-vlan primary

[DeviceC–vlan6] quit

# 创建Secondary VLAN 3、4。

# 配置Primary VLAN 6和Secondary VLAN 3、4的映射关系。

[DeviceC-vlan6] private-vlan secondary 3 to 4

[DeviceC-vlan6] quit

# 配置上行端口GigabitEthernet3/0/5在VLAN 6中工作在promiscuous模式。

[DeviceC] interface gigabitethernet 3/0/5

[DeviceC-GigabitEthernet3/0/5] port link-mode bridge

[DeviceC-GigabitEthernet3/0/5] port private-vlan 6 promiscuous

[DeviceC-GigabitEthernet3/0/5] quit

# 将下行端口GigabitEthernet3/0/3、GigabitEthernet3/0/4分别添加到VLAN 3、VLAN 4,并配置它们工作在host模式。

[DeviceC] interface gigabitethernet 3/0/3

[DeviceC-GigabitEthernet3/0/3] port link-mode bridge

[DeviceC-GigabitEthernet3/0/3] port access vlan 3

[DeviceC-GigabitEthernet3/0/3] port private-vlan host

[DeviceC-GigabitEthernet3/0/3] quit

[DeviceC] interface gigabitethernet 3/0/4

[DeviceC-GigabitEthernet3/0/4] port link-mode bridge

[DeviceC-GigabitEthernet3/0/4] port access vlan 4

[DeviceC-GigabitEthernet3/0/4] port private-vlan host

[DeviceC-GigabitEthernet3/0/4] quit

# 显示Device B上的Private VLAN配置情况(Device C的显示结果类似,这里不再列出)。

[DeviceB] display private-vlan

Primary VLAN ID: 5

Secondary VLAN ID: 2-3

VLAN ID: 5

VLAN type: Static

Private VLAN type: Primary

Route interface: Not configured

Description: VLAN 0005

Name: VLAN 0005

Tagged ports: None

Untagged ports:

GigabitEthernet3/0/2 GigabitEthernet3/0/3

GigabitEthernet3/0/5

VLAN ID: 2

VLAN type: Static

Private VLAN type: Secondary

Route interface: Not configured

Description: VLAN 0002

Name: VLAN 0002

Tagged ports: None

Untagged ports:

GigabitEthernet3/0/2 GigabitEthernet3/0/5

VLAN ID: 3

VLAN type: Static

Private VLAN type: Secondary

Route interface: Not configured

Description: VLAN 0003

Name: VLAN 0003

Tagged Ports: None

Untagged Ports:

GigabitEthernet3/0/3 GigabitEthernet3/0/5

可以看到,工作在promiscuous模式的端口GigabitEthernet3/0/5和工作在host模式的端口GigabitEthernet3/0/2和GigabitEthernet3/0/3均以Untagged方式允许VLAN报文通过。

· Device B上的VLAN 5和VLAN 10为Primary VLAN,其上行端口GigabitEthernet3/0/1需要允许VLAN 5和VLAN 10的报文携带VLAN Tag通过。

· Device B的下行端口GigabitEthernet3/0/2允许Secondary VLAN 2通过,GigabitEthernet3/0/3允许Secondary VLAN 3通过,Secondary VLAN 2、3映射到Primary VLAN 5。

· Device B的下行端口GigabitEthernet3/0/6允许Secondary VLAN 6通过,GigabitEthernet3/0/8允许Secondary VLAN 8通过,Secondary VLAN 6、8映射到Primary VLAN 10。

· 从Device A看,下接的Device B只有VLAN 5和VLAN 10。

# 配置VLAN 5和VLAN 10为Primary VLAN。

[DeviceB] vlan 5

[DeviceB-vlan5] private-vlan primary

[DeviceB-vlan5] quit

[DeviceB] vlan 10

[DeviceB-vlan10] private-vlan primary

[DeviceB-vlan10] quit

# 创建Secondary VLAN 2、3、6、8。

[DeviceB] vlan 6

[DeviceB-vlan6] quit

[DeviceB] vlan 8

[DeviceB-vlan8] quit

# 配置Primary VLAN 5和Secondary VLAN 2、3的映射关系。

[DeviceB-vlan5] private-vlan secondary 2 to 3

[DeviceB-vlan5] quit

# 配置Primary VLAN 10和Secondary VLAN 6、8的映射关系。

[DeviceB-vlan10] private-vlan secondary 6 8

[DeviceB-vlan10] quit

# 配置上行端口GigabitEthernet3/0/1在VLAN 5和VLAN 10中工作在trunk promiscuous模式。

[DeviceB] interface gigabitethernet 3/0/1

[DeviceB-GigabitEthernet3/0/1] port link-mode bridge

[DeviceB-GigabitEthernet3/0/1] port private-vlan 5 10 trunk promiscuous

[DeviceB-GigabitEthernet3/0/1] quit

# 将下行端口GigabitEthernet3/0/2加入VLAN 2,GigabitEthernet3/0/3加入VLAN 3,并配置它们工作在host模式。

[DeviceB] interface gigabitethernet 3/0/2

[DeviceB-GigabitEthernet3/0/2] port link-mode bridge

[DeviceB-GigabitEthernet3/0/2] port access vlan 2

[DeviceB-GigabitEthernet3/0/2] port private-vlan host

[DeviceB-GigabitEthernet3/0/2] quit

[DeviceB] interface gigabitethernet 3/0/3

[DeviceB-GigabitEthernet3/0/3] port link-mode bridge

[DeviceB-GigabitEthernet3/0/3] port access vlan 3

[DeviceB-GigabitEthernet3/0/3] port private-vlan host

[DeviceB-GigabitEthernet3/0/3] quit

# 将下行端口GigabitEthernet3/0/6加入VLAN 6,GigabitEthernet3/0/8加入VLAN 8,并配置它们工作在host模式。

[DeviceB] interface gigabitethernet 3/0/6

[DeviceB-GigabitEthernet3/0/6] port link-mode bridge

[DeviceB-GigabitEthernet3/0/6] port access vlan 6

[DeviceB-GigabitEthernet3/0/6] port private-vlan host

[DeviceB-GigabitEthernet3/0/6] quit

[DeviceB] interface gigabitethernet 3/0/8

[DeviceB-GigabitEthernet3/0/8] port link-mode bridge

[DeviceB-GigabitEthernet3/0/8] port access vlan 8

[DeviceB-GigabitEthernet3/0/8] port private-vlan host

[DeviceB-GigabitEthernet3/0/8] quit

# 创建VLAN 5和VLAN 10。

[DeviceA-vlan5] quit

[DeviceA] vlan 10

[DeviceA-vlan10] quit

# 配置端口GigabitEthernet3/0/1为Hybrid端口,并允许VLAN 5和VLAN 10携带Tag通过。

[DeviceA] interface gigabitethernet 3/0/1

[DeviceA-GigabitEthernet3/0/1] port link-mode bridge

[DeviceA-GigabitEthernet3/0/1] port link-type hybrid

[DeviceA-GigabitEthernet3/0/1] port hybrid vlan 5 10 tagged

[DeviceA-GigabitEthernet3/0/1] quit

# 显示Device B上的Primary VLAN 5配置情况(Primary VLAN 10的显示结果类似,这里不再列出)。

[DeviceB] display private-vlan 5

Primary VLAN ID: 5

Secondary VLAN ID: 2-3

VLAN ID: 5

VLAN type: Static

Private VLAN type: Primary

Route interface: Not configured

Description: VLAN 0005

Name: VLAN 0005

Tagged ports:

GigabitEthernet3/0/1

Untagged ports:

GigabitEthernet3/0/2 GigabitEthernet3/0/3

VLAN ID: 2

VLAN type: Static

Private VLAN type: Secondary

Route interface: Not configured

Description: VLAN 0002

Name: VLAN 0002

Tagged ports:

GigabitEthernet3/0/1

Untagged ports:

GigabitEthernet3/0/2

VLAN ID: 3

VLAN type: Static

Private VLAN type: Secondary

Route interface: Not configured

Description: VLAN 0003

Name: VLAN 0003

Tagged ports:

GigabitEthernet3/0/1

Untagged ports:

GigabitEthernet3/0/3

可以看到,工作在trunk promiscuous模式的端口GigabitEthernet3/0/1以Tagged方式允许VLAN报文通过,工作在host模式的端口GigabitEthernet3/0/2和GigabitEthernet3/0/3以Untagged方式允许VLAN报文通过。

· Device A上的VLAN 10和VLAN 20为Primary VLAN,上行端口GigabitEthernet3/0/5需要允许VLAN 10和VLAN 20的报文携带VLAN Tag通过。

· Device A上的VLAN 11、12、21、22为Secondary VLAN,下行端口GigabitEthernet3/0/2允许Secondary VLAN 11、21的报文携带VLAN Tag通过,下行端口GigabitEthernet3/0/1允许Secondary VLAN 22通过,下行端口GigabitEthernet3/0/3允许Secondary VLAN 12通过。

· Secondary VLAN 11、12映射到Primary VLAN 10;Secondary VLAN 21、22映射到Primary VLAN 20。

# 配置VLAN 10和VLAN 20为Primary VLAN。

[DeviceA] vlan 10

[DeviceA-vlan10] private-vlan primary

[DeviceA-vlan10] quit

[DeviceA] vlan 20

[DeviceA-vlan20] private-vlan primary

[DeviceA-vlan20] quit

# 创建Secondary VLAN 11、12、21、22。

[DeviceA] vlan 21 to 22

# 配置Primary VLAN 10和Secondary VLAN 11、12的映射关系。

[DeviceA-vlan10] private-vlan secondary 11 12

[DeviceA-vlan10] quit

# 配置Primary VLAN 20和Secondary VLAN 21、22的映射关系。

[DeviceA-vlan20] private-vlan secondary 21 22

[DeviceA-vlan20] quit

# 配置上行端口GigabitEthernet3/0/5在VLAN 10和VLAN 20中工作在trunk promiscuous模式。

[DeviceA] interface gigabitethernet 3/0/5

[DeviceA-GigabitEthernet3/0/5] port link-mode bridge

[DeviceA-GigabitEthernet3/0/5] port private-vlan 10 20 trunk promiscuous

[DeviceA-GigabitEthernet3/0/5] quit

# 将下行端口GigabitEthernet3/0/1加入VLAN 22,并配置其工作在host模式。

[DeviceA] interface gigabitethernet 3/0/1

[DeviceA-GigabitEthernet3/0/1] port link-mode bridge

[DeviceA-GigabitEthernet3/0/1] port access vlan 22

[DeviceA-GigabitEthernet3/0/1] port private-vlan host

[DeviceA-GigabitEthernet3/0/1] quit

# 将下行端口GigabitEthernet3/0/3加入VLAN 12,并配置其工作在host模式。

[DeviceA] interface gigabitethernet 3/0/3

[DeviceA-GigabitEthernet3/0/3] port link-mode bridge

[DeviceA-GigabitEthernet3/0/3] port access vlan 12

[DeviceA-GigabitEthernet3/0/3] port private-vlan host

[DeviceA-GigabitEthernet3/0/3] quit

# 配置下行端口GigabitEthernet3/0/2在VLAN 11和VLAN 21中工作在trunk secondary模式。

[DeviceA] interface gigabitethernet 3/0/2

[DeviceA-GigabitEthernet3/0/2] port link-mode bridge

[DeviceA-GigabitEthernet3/0/2] port private-vlan 11 21 trunk secondary

[DeviceA-GigabitEthernet3/0/2] quit

# 创建VLAN 11和VLAN 21。

[DeviceB] vlan 11

[DeviceB-vlan11] quit

[DeviceB] vlan 21

[DeviceB-vlan21] quit

# 配置端口GigabitEthernet3/0/2为Hybrid端口,并允许VLAN 11和VLAN 21携带Tag通过。

[DeviceB] interface gigabitethernet 3/0/2

[DeviceB-GigabitEthernet3/0/2] port link-mode bridge

[DeviceB-GigabitEthernet3/0/2] port link-type hybrid

[DeviceB-GigabitEthernet3/0/2] port hybrid vlan 11 21 tagged

[DeviceB-GigabitEthernet3/0/2] quit

# 将端口GigabitEthernet3/0/3加入VLAN 11。

[DeviceB] interface gigabitethernet 3/0/4

[DeviceB-GigabitEthernet3/0/3] port link-mode bridge

[DeviceB-GigabitEthernet3/0/3] port access vlan 11

[DeviceB-GigabitEthernet3/0/3] quit

# 将端口GigabitEthernet3/0/4加入VLAN 21。

[DeviceB] interface gigabitethernet 3/0/4

[DeviceB-GigabitEthernet3/0/4] port link-mode bridge

[DeviceB-GigabitEthernet3/0/4] port access vlan 21

[DeviceB-GigabitEthernet3/0/4] quit

# 创建VLAN 10和VLAN 20。

[DeviceC] vlan 10

[DeviceC-vlan10] quit

[DeviceC] vlan 20

[DeviceC-vlan20] quit

# 配置端口GigabitEthernet3/0/5为Hybrid端口,并允许VLAN 10和VLAN 20携带Tag通过。

[DeviceC] interface gigabitethernet 3/0/5

[DeviceC-GigabitEthernet3/0/5] port link-mode bridge

[DeviceC-GigabitEthernet3/0/5] port link-type hybrid

[DeviceC-GigabitEthernet3/0/5] port hybrid vlan 10 20 tagged

[DeviceC-GigabitEthernet3/0/5] quit

# 显示Device A上Primary VLAN 10的配置情况(Primary VLAN 20的显示结果类似,这里不再列出)。

[DeviceA] display private-vlan 10

Primary VLAN ID: 10

Secondary VLAN ID: 11-12

VLAN ID: 10

VLAN type: Static

Private-vlan type: Primary

Route interface: Not configured

Description: VLAN 0010

Name: VLAN 0010

Tagged ports:

GigabitEthernet3/0/2 GigabitEthernet3/0/5

Untagged ports:

GigabitEthernet3/0/3

VLAN ID: 11

VLAN type: Static

Private-vlan type: Secondary

Route interface: Not configured

Description: VLAN 0011

Name: VLAN 0011

Tagged ports:

GigabitEthernet3/0/2 GigabitEthernet3/0/5

Untagged ports: None

VLAN ID: 12

VLAN type: Static

Private-vlan type: Secondary

Route interface: Not configured

Description: VLAN 0012

Name: VLAN 0012

Tagged ports:

GigabitEthernet3/0/5

Untagged ports:

GigabitEthernet3/0/3

可以看到,工作在trunk promiscuous模式的端口GigabitEthernet3/0/5和工作在trunk secondary模式的端口GigabitEthernet3/0/2以Tagged方式允许VLAN报文通过,工作在host模式的端口GigabitEthernet3/0/3以Untagged方式允许VLAN报文通过。

· Device A上的VLAN 10为Primary VLAN,包含上行端口GigabitEthernet3/0/1并关联两个Secondary VLAN(VLAN 2和VLAN 3),VLAN 2包含端口GigabitEthernet3/0/2,VLAN 3包含端口GigabitEthernet3/0/3。VLAN接口10的IP地址为192.168.1.1/24。

· 实现各Secondary VLAN间二层隔离和三层互通。

# 配置VLAN 10为Primary VLAN。

[DeviceA] vlan 10

[DeviceA-vlan10] private-vlan primary

[DeviceA-vlan10] quit

# 创建Secondary VLAN 2、3。

# 配置Primary VLAN 10和Secondary VLAN 2、3的映射关系。

[DeviceA-vlan10] private-vlan secondary 2 3

[DeviceA-vlan10] quit

# 配置上行端口GigabitEthernet3/0/1在VLAN 10中工作在promiscuous模式。

[DeviceA] interface gigabitethernet 3/0/1

[DeviceA-GigabitEthernet3/0/1] port link-mode bridge

[DeviceA-GigabitEthernet3/0/1] port private-vlan 10 promiscuous

[DeviceA-GigabitEthernet3/0/1] quit

# 将下行端口GigabitEthernet3/0/2加入VLAN 2,并配置其工作在host模式。

[DeviceA] interface gigabitethernet 3/0/2

[DeviceA-GigabitEthernet3/0/2] port link-mode bridge

[DeviceA-GigabitEthernet3/0/2] port access vlan 2

[DeviceA-GigabitEthernet3/0/2] port private-vlan host

[DeviceA-GigabitEthernet3/0/2] quit

# 将下行端口GigabitEthernet3/0/3加入VLAN 3,并配置其工作在host模式。

[DeviceA] interface gigabitethernet 3/0/3

[DeviceA-GigabitEthernet3/0/3] port link-mode bridge

[DeviceA-GigabitEthernet3/0/3] port access vlan 3

[DeviceA-GigabitEthernet3/0/3] port private-vlan host

[DeviceA-GigabitEthernet3/0/3] quit

# 配置Primary VLAN 10下Secondary VLAN 2、3之间三层互通。

[DeviceA] interface vlan-interface 10

[DeviceA-Vlan-interface10] private-vlan secondary 2 3

# 配置VLAN接口10的IP地址为192.168.1.1/24。

[DeviceA-Vlan-interface10] ip address 192.168.1.1 255.255.255.0

# 开启本地代理ARP功能。

[DeviceA-Vlan-interface10] local-proxy-arp enable

[DeviceA-Vlan-interface10] quit

# 查看Private VLAN 10的相关信息,验证以上配置是否生效。

[DeviceA] display private-vlan 10

Primary VLAN ID: 10

Secondary VLAN ID: 2-3

VLAN ID: 10

VLAN type: Static

Private VLAN type: Primary

Route interface: Configured

IPv4 address: 192.168.1.1

IPv4 subnet mask: 255.255.255.0

Description: VLAN 0010

Name: VLAN 0010

Tagged ports: None

Untagged ports:

GigabitEthernet3/0/1 GigabitEthernet3/0/2

GigabitEthernet3/0/3

VLAN ID: 2

VLAN type: Static

Private VLAN type: Secondary

Route interface: Configured

IPv4 address: 192.168.1.1

IPv4 subnet mask: 255.255.255.0

Description: VLAN 0002

Name: VLAN 0002

Tagged ports: None

Untagged ports:

GigabitEthernet3/0/1 GigabitEthernet3/0/2

VLAN ID: 3

VLAN type: Static

Private VLAN type: Secondary

Route interface: Configured

IPv4 address: 192.168.1.1

IPv4 subnet mask: 255.255.255.0

Description: VLAN 0003

Name: VLAN 0003

Tagged ports: None

Untagged ports:

GigabitEthernet3/0/1 GigabitEthernet3/0/3

可以看到,Secondary VLAN 2和Secondary VLAN 3的Route interface字段都显示为Configured,说明Secondary VLAN 2与Secondary VLAN 3间已配置三层互通。

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!