12-认证

本章节下载: 12-认证 (1.70 MB)

本章节主要描述了802.1X的相关概念及配置步骤。由于通过配置端口安全特性也可以为用户提供802.1X认证服务,且还可以提供802.1X和MAC地址认证的扩展和组合应用,因此在需要灵活使用以上两种认证方式的组网环境下,推荐使用端口安全特性。无特殊组网要求的情况下,无线环境中通常使用端口安全特性。而在仅需要802.1X特性来完成接入控制的组网环境下,推荐单独使用802.1X特性。关于端口安全特性的详细介绍和具体配置请参见“安全配置指导”中的“端口安全”。

最初,IEEE 802 LAN/WAN委员会为解决无线局域网网络安全问题,提出了802.1X协议。后来,802.1X协议作为局域网的一个普通接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1X协议是一种基于端口的网络接入控制协议,即在局域网接入设备的端口上对所接入的用户设备进行认证,以便用户设备控制对网络资源的访问。

如上图所示,802.1X系统中包括以下三个实体:

· 客户端(Client):是请求接入局域网的用户终端设备,由局域网中的设备端对其进行认证。客户端上必须安装支持802.1X认证的客户端软件。

· 设备端(Device):是局域网中控制客户端接入的网络设备,位于客户端和认证服务器之间,为客户端提供接入局域网的端口(物理端口或逻辑端口),并通过与服务器的交互来对所连接的客户端进行认证。

· 认证服务器(Authenticaton server):用于对客户端进行认证、授权和计费,通常为RADIUS(Remote Authentication Dial-In User Service,远程认证拨号用户服务)服务器。认证服务器根据设备端发送来的客户端认证信息来验证客户端的合法性,并将验证结果通知给设备端,由设备端决定是否允许客户端接入。在一些规模较小的网络环境中,认证服务器的角色也可以由设备端来代替,即由设备端对客户端进行本地认证、授权和计费。

关于802.1X协议的详细介绍请参见“安全配置指导”中的“802.1X”。

802.1X需要AAA的配合才能实现对用户的身份认证。因此,需要首先完成以下配置任务:

· 配置802.1X用户所属的ISP认证域及其使用的AAA方案,即本地认证方案或RADIUS方案。详细配置请参见“AAA”和“RADIUS”。

· 如果需要本地认证,则应该在设备上手动添加认证的用户名和密码,且用户使用的服务类型必须为LAN-Access。详细配置请参见“用户”。

· 如果需要通过RADIUS服务器进行认证,则应该在RADIUS服务器上配置相应的用户名和密码。

在RADIUS服务器不能支持EAP认证,或者使用本地认证的情况下,如果希望使用EAP中继模式来支持多种EAP认证方法,则还需要在设备上配置专门的本地EAP服务器来协助完成EAP认证。关于本地EAP认证的具体配置请参见“本地EAP服务”。

表1-1 802.1X配置步骤

|

在全局启用802.1X认证,配置认证方法和高级参数 缺省情况下,全局802.1X认证处于关闭状态 |

||

|

在指定的端口上启用802.1X认证,配置端口的802.1X参数 缺省情况下,端口802.1X认证处于关闭状态 |

(1) 在导航栏中选择“认证 > 802.1X”,进入如下图所示的页面。在“802.1X认证设置”中可以显示和配置全局的802.1X特性。

(2) 选中“启用802.1X认证”前的复选框。

(3) 设置802.1X系统的认证方法,包括:CHAP、PAP、EAP。

802.1X系统采用的认证方法与设备对于EAP报文的处理机制有关,具体如下:

· EAP中继方式下,设备端对客户端发送的EAP报文进行中继处理,设备上需指定认证方法为“EAP”来启用EAP中继方式,并支持客户端与RADIUS服务器之间所有类型的EAP认证方法。

· EAP终结方式下,设备端对客户端发送的EAP报文进行本地终结,设备上需指定认证方法为“CHAP”或“PAP”来启用EAP终结方式,并支持客户端与RADIUS服务器之间采用CHAP或PAP类型的认证方法。

(4) 单击“高级设置”前的扩展按钮,展开高级参数的配置内容,如下图所示。

(6) 单击<确定>按钮完成操作。

表1-2 全局802.1X高级参数的详细配置

|

当802.1X用户认证失败以后,设备需要静默一段时间(通过“静默时长”设定)后再重新发起认证。在静默期间,设备不进行802.1X认证的相关处理 |

||

|

在规定的时间里(通过“重传间隔”或者“客户端超时时间”设定)没有收到用户的响应,则设备将根据报文重传次数决定是否再次向用户发送该认证请求报文 报文重传次数设置为1时表示只允许向用户发送一次认证请求报文,如果没有收到响应,不再重复发送;设置为2时表示在首次向用户发送请求又没有收到响应后,将重复发送1次;……依次类推 |

||

|

· 其一,当设备端向客户端发送EAP-Request/Identity请求报文后,设备端启动该定时器,若在该定时器设置的时间间隔内,设备端没有收到客户端的响应,则设备端将重发认证请求报文 · 其二,为了兼容不主动发送EAPOL-Start连接请求报文的客户端,设备会定期组播EAP-Request/Identity请求报文来检测客户端。重传间隔定义了该组播报文的发送时间间隔 |

||

|

当端口上启用了用户握手功能(具体配置请参见“1.4 配置端口的802.1X特性”)时,设备端会在用户认证成功后启动用户握手定时器,并以此定时器的值为周期发送握手请求报文,以定期检测用户的在线情况。如果配置报文重传次数为N,则当设备端连续N次没有收到客户端的响应报文,就认为用户已经下线 |

||

|

当端口上启用了周期性重认证功能(具体配置请参见“1.4 配置端口的802.1X特性”)时,设备端会在用户认证成功后启动周期性重认证定时器,用于周期性的对在线用户发起重认证,以便定时更新服务器对用户的授权信息 |

||

|

当设备端向客户端发送了EAP-Request/MD5 Challenge请求报文后,设备端启动此定时器,若在该定时器设置的时长内,设备端没有收到客户端的响应,设备端将重发该报文 |

||

|

当设备端向认证服务器发送了RADIUS Access-Request请求报文后,设备端启动服务器超时定时器,若在该定时器设置的时长内,设备端没有收到认证服务器的响应,设备端将重发认证请求报文 |

||

(1) 在导航栏中选择“认证 > 802.1X”,进入如图1-2所示的页面。

(2) 在“802.1X认证启用端口”中单击<新建>按钮,进入新启用端口802.1X认证的配置页面,如下图所示。

(3) 配置端口的802.1X特性,详细配置如下表所示。

(4) 单击<确定>按钮完成操作。

表1-3 端口802.1X特性的详细配置

|

设置要启用802.1X认证的端口,只能选择未启用802.1X认证的端口 只有同时启用全局和端口的802.1X特性后,802.1X的配置才能在端口上生效 端口启动802.1X与端口加入聚合组及端口加入业务环回组互斥 |

|

|

设置802.1X在端口上进行接入控制的方式,可选的方式及其含义说明如下: · MAC Based:表示采用基于MAC的接入控制方式,此时端口下的所有接入用户均需要单独认证,当某个用户下线时,也只有该用户无法使用网络 · Port Based:表示采用基于端口的接入控制方式,此时端口下的第一个用户认证成功后,其他接入用户无须认证就可使用网络资源,但是当第一个用户下线后,其他用户也会被拒绝使用网络 若端口上同时启用了802.1X和Portal认证功能,则端口控制方式必须为MAC Based |

|

|

设置802.1X在端口上进行接入控制的模式,可选的模式及其含义说明如下: · Auto:自动识别模式。表示端口初始状态为非授权状态,仅允许EAPOL报文收发,不允许用户访问网络资源;如果认证通过,则端口切换到授权状态,允许用户访问网络资源。这也是最常见的情况 · Force-Authorized:强制授权模式。表示端口始终处于授权状态,允许用户不经认证即可访问网络资源 · Force-Unauthorized:强制非授权模式。表示端口始终处于非授权状态,不允许用户进行认证,设备端不为通过该端口接入的客户端提供认证服务 |

|

|

设置802.1X在端口上可容纳接入用户数量的最大值,不同型号的设备支持的最大用户数不同,请参见“特性差异列表”的“特性差异情况”部分的描述 |

|

|

启用用户握手功能后,设备会定期(用户握手周期)向通过802.1X认证的在线用户发送握手报文,以定期检测用户的在线情况。如果设备连续多次(报文重传次数)没有收到客户端的响应报文,则会将用户置为下线状态。用户握手周期和报文重传次数的具体配置请参见“1.3 配置全局的802.1X特性” 部分802.1X客户端不支持与设备进行握手报文的交互,因此建议在这种情况下,关闭设备的用户握手功能,避免该类型的在线用户因没有回应握手报文而被强制下线 |

|

|

启用周期性重认证功能后,设备会根据指定的重认证周期(具体配置请参见“1.3 配置全局的802.1X特性”)定期向该端口在线802.1X用户发起重认证,以检测用户连接状态的变化、确保用户的正常在线,并及时更新服务器下发的授权属性(例如:ACL、VLAN) · 认证服务器可以通过下发RADIUS属性(session-timeout)来指定用户的重认证周期,且该功能不需要设备上开启周期性重认证功能来配合,属性下发成功即可生效。802.1X用户认证通过后,如果认证服务器对该用户下发了重认证周期,则设备上配置的周期性重认证时间无效,服务器下发的重认证周期生效。认证服务器下发重认证时间的具体配置以及是否可以下发重认证周期的情况与服务器类型有关,请参考具体的认证服务器实现 · 在用户名不改变的情况下,端口允许重认证前后服务器向该用户下发不同内容的VLAN;但是,若重认证前端口下发了VLAN,而重认证后未下发VLAN,则重认证失败,用户下线,反之同样处理 |

|

|

设置端口的Guest VLAN。配置Guest VLAN之前,需要进行以下配置准备: · 创建需要配置为Guest VLAN的VLAN · 在接入控制方式为PortBased的端口上,保证802.1X的组播触发功能处于开启状态(缺省情况下,此功能处于开启状态) · 在接入控制方式为MAC Based的端口上,保证端口类型为Hybrid,且端口上必须启用MAC VLAN功能 · 对于Hybrid端口,不建议将指定的Guest VLAN修改为携带Tag的方式 · 如果用户端设备发出的是携带Tag的数据流,且接入端口上启用了802.1X认证并配置了Guest VLAN,为保证各种功能的正常使用,请为端口的缺省VLAN和802.1X的Guest VLAN分配不同的VLAN ID · 在接入控制方式为MAC Based的端口上同时配置了802.1X认证的Guest VLAN与MAC地址认证的Guest VLAN时,则仅802.1X认证的Guest VLAN有效,即用户触发MAC地址认证且失败后,不会加入MAC地址认证的Guest VLAN,若之后未触发或者未成功通过802.1X认证,则会加入802.1X认证的Guest VLAN中(若端口上还配置了802.1X认证的认证失败VLAN,则用户认证失败后加入认证失败VLAN) · 在接入控制方式为MAC Based的端口上生成的Guest VLAN表项会覆盖已生成的阻塞MAC表项,但如果端口因检测到非法报文而关闭,则802.1X的Guest VLAN功能无法生效 |

|

|

当要在接入控制方式为MAC Based的端口上配置Guest VLAN时,必须启用端口的MAC VLAN功能 只有Hybird口支持此功能 |

|

|

设置认证失败的用户被授权访问的VLAN。配置认证失败VLAN之前,需要进行以下配置准备: · 创建需要配置为认证失败VLAN的VLAN · 在接入控制方式为PortBased的端口上,保证802.1X的组播触发功能处于开启状态(缺省情况下,此功能处于开启状态) · 在接入控制方式为MAC Based的端口上,保证端口类型为Hybrid,且端口上必须启用MAC VLAN功能 · 对于Hybrid端口,不建议将指定的认证失败VLAN修改为携带Tag的方式 · 如果用户端设备发出的是携带Tag的数据流,且接入端口上启用了802.1X认证并配置了认证失败VLAN,为保证各种功能的正常使用,请为端口的缺省VLAN和802.1X的认证失败VLAN分配不同的VLAN ID · 在接入控制方式为MAC Based的端口上同时配置了802.1X认证的认证失败VLAN与MAC地址认证的Guest VLAN时,若用户首先进行MAC地址认证且失败,则加入MAC地址认证的Guest VLAN中,之后若该用户再进行802.1X认证且失败,则会离开MAC地址认证的Guest VLAN而加入802.1X认证的认证失败VLAN中;若用户首先进行802.1X认证且失败,之后除非成功通过MAC地址认证或者802.1X认证,否则会一直位于802.1X认证的认证失败VLAN中 · 在接入控制方式为MAC Based的端口上生成的认证失败VLAN表项会覆盖已生成的阻塞MAC表项,但如果端口因检测到非法报文而关闭,则802.1X的认证失败VLAN功能无法生效 |

Portal在英语中是入口的意思。Portal认证通常也称为Web认证,一般将Portal认证网站称为门户网站。

未认证用户上网时,设备强制用户登录到特定站点,用户可以免费访问其中的服务。当用户需要使用互联网中的其它信息时,必须在门户网站进行认证,只有认证通过后才可以使用互联网资源。

用户可以主动访问已知的Portal认证网站,输入用户名和密码进行认证,这种开始Portal认证的方式称作主动认证。反之,如果用户试图通过HTTP访问其他外网,将被强制访问Portal认证网站,从而开始Portal认证过程,这种方式称作强制认证。

Portal业务可以为运营商提供方便的管理功能,门户网站可以开展广告、社区服务、个性化的业务等,使宽带运营商、设备提供商和内容服务提供商形成一个产业生态系统。

图2-1 Portal系统组成示意图

Portal的典型组网方式如上图所示,它由五个基本要素组成:认证客户端、接入设备、Portal服务器、认证/计费服务器和安全策略服务器。五个基本要素的交互过程为:

(1) 未认证用户访问网络时,在Web浏览器地址栏中输入一个互联网的地址,那么此HTTP请求在经过接入设备时会被重定向到Portal服务器的Web认证主页上;若需要使用Portal的扩展认证功能,则用户必须使用Portal客户端。

(2) 用户在认证主页/认证对话框中输入认证信息后提交,Portal服务器会将用户的认证信息传递给接入设备。

(3) 然后接入设备再与认证/计费服务器通信进行认证和计费。

Portal提供了一个用户身份认证和安全认证的实现方案,但是仅仅依靠Portal不足以实现该方案。接入设备的管理者需选择使用RADIUS认证方法,以配合Portal完成用户的身份认证。Portal认证的配置前提:

· 应用Portal的接口已配置或者获取了合法的IP地址。

· Portal服务器、RADIUS服务器已安装并配置成功。本地Portal认证无需单独安装Portal服务器。

· 若采用二次地址分配认证方式,接入设备需启动DHCP中继的安全地址匹配检查功能,另外需要安装并配置好DHCP服务器。

· 如果通过远端RADIUS服务器进行认证,则需要在RADIUS服务器上配置相应的用户名和密码,然后在接入设备端进行RADIUS客户端的相关设置。RADIUS客户端的具体配置请参见“RADIUS”。

· 如果需要支持Portal的扩展功能,需要安装并配置iMC EAD。同时保证在接入设备上的ACL配置和安全策略服务器上配置的受限资源ACL号、非受限资源ACL号对应。接入设备上的安全策略服务器配置请参见“RADIUS”。

表2-1 Portal认证配置步骤

|

配置Portal服务器,并在三层接口上应用Portal服务器,以及配置Portal认证的相关参数 |

||

|

配置认证成功后自动跳转的目的URL和等待时长,配置Web代理服务器端口 |

||

|

配置Portal的免认证策略,指定源过滤条件或目的过滤条件 通过配置免认证策略可以让特定的用户访问外网特定资源,这是由免认证策略中配置的源信息以及目的信息决定的。符合免认证策略的报文不会触发Portal认证,而是直接访问网络资源 |

(1) 在导航栏中选择“认证 > Portal认证”,默认进入“配置Portal服务器”页签的页面,如下图所示。

(2) 单击<新建>按钮,进入应用Portal服务的配置页面,如下图所示。

(3) 配置应用Portal服务的信息,详细配置如下表所示。

(4) 单击<确定>按钮完成操作。

表2-2 Portal服务的详细配置

|

设置要使应用Portal认证的三层接口 |

|

|

Portal服务器 |

· 使用已有服务器:可以在下拉框中选择一个已经存在的Portal服务器 · 新建服务器:选择此项时,页面下方显示如图2-4所示的内容,可以新建一个远程Portal服务器,并应用到该接口,详细配置如表2-3所示 · 使能本地服务:选择此项时,页面下方显示如图2-5所示的内容,可以配置本地Portal服务的相关参数,详细配置如表2-4所示 |

|

设置Portal认证的方式 · Direct:直接认证方式 · Layer3:可跨三层认证方式 · ReDHCP:二次地址分配认证方式 · 对于跨三层设备支持Portal认证的应用只能配置Layer3方式,但Layer3方式不要求接入设备和Portal用户之间必需跨越三层设备 · 在ReDHCP方式下,允许用户在未通过Portal认证时以公网地址向外发送报文,但相应的回应报文则受限制 · 使用本地Portal服务器时,ReDHCP方式可以配置但不生效 |

|

|

认证网段IP地址 |

当认证方式选择“Layer3”时,设置认证网段的IP地址和掩码 通过配置认证网段实现只允许源IP地址在认证网段范围内的用户HTTP报文才能触发Portal强制认证;如果未认证用户的HTTP报文既不满足免认证策略又不在认证网段内,则将被接入设备丢弃 Direct方式的认证网段为任意源IP,ReDHCP方式的认证网段为由接口私网IP决定的私网网段 |

|

设置三层Portal用户使用的认证域 通过在三层接口上配置Portal用户使用的认证域,使得所有从该接口接入的Portal用户被强制使用指定的认证域来进行认证、授权和计费。即使Portal用户输入的用户名中携带的域名相同,接入设备的管理员也可以通过该配置对不同接口指定不同的认证域,从而增加了管理员部署Portal接入策略的灵活性 可选的认证域在“认证 > AAA”中配置,详细配置请参见“AAA” |

表2-3 新建Portal服务器的详细配置

|

设置远程Portal服务器的名称 |

|

|

服务器IP地址 |

设置远程Portal服务器的IP地址 |

|

设置与远程Portal服务器通信需要的共享密钥 |

|

|

设置设备向远程Portal服务器主动发送报文时使用的目的端口号,必须与远程Portal服务器实际使用的端口号保持一致 |

|

|

设置远程Portal服务器的HTTP报文重定向URL地址,地址格式为http://ip-address 缺省的重定向URL地址中的ip-address为指定的Portal服务器IP地址 重定向URL支持域名解析,但需要配置免认证策略,将DNS服务器地址加入Portal的免认证地址范围内 |

图2-5 本地Portal服务配置

表2-4 本地Portal服务的详细配置

|

设置本地Portal服务器的名称 |

||

|

服务器IP地址 |

设置本地Portal服务器的IP地址,必须为应用该Portal服务器的接口的IP地址 |

|

|

设置本地Portal服务器的HTTP报文重定向URL地址,地址格式为http://ip-address/portal/logon.htm或https://ip-address/portal/logon.htm,其中协议类型为指定的“认证页面传输协议” 缺省的重定向URL地址中的ip-address为指定的本地Portal服务器IP地址 · 在无线环境下使用本地Portal服务器进行双机热备时,必须配置重定向URL,且ip-address为VRRP下行链路所在备份组的虚拟IP地址 · 重定向URL支持域名解析,但需要配置免认证策略,将DNS服务器地址加入Portal的免认证地址范围内 |

||

|

设置本地Portal服务器与客户端交互认证信息所使用的协议类型,包括HTTP和HTTPS |

||

|

PKI域 |

当认证页面传输协议选择“HTTPS”时,设置HTTPS协议所使用的PKI域 可选的PKI域在“认证 > 证书管理”中配置,详细配置请参见“证书管理” 服务管理、Portal认证、本地EAP服务三个模块中引用的PKI域是相互关联的,在任何一个模块进行了修改,另外两个模块中引用的PKI域也会随之改变 |

|

|

设置相应SSID要绑定的认证页面文件的名称 配置SSID与认证页面文件的绑定后,当有用户访问Portal页面时,本地Portal服务器会根据用户登录接口的SSID及其绑定的配置推出对应的认证页面 缺省情况下,SSID未与任何认证页面文件绑定,此时将推出系统缺省的认证页面 认证页面文件由用户编辑,保存在设备根目录下或根目录下的portal目录下,认证页面文件的定制规范请参见“2.6 定制认证页面文件” |

||

(1) 在导航栏中选择“认证 > Portal认证”,进入“配置Portal服务器”页签的页面,如图2-2所示。

(2) 单击页面下方的“高级设置”前的扩展按钮,展开Portal认证高级参数的配置内容,如下图所示。

(3) 配置Portal认证的高级参数,详细配置如下表所示。

(4) 单击<确定>按钮完成操作。

表2-5 Portal认证高级参数的详细配置

|

Web代理服务器端口 |

设置Web代理服务器端口号,以允许使用Web代理服务器的用户浏览器发起的HTTP请求也可以触发Portal认证;否则,只有未配置Web代理服务器的用户浏览器发起的HTTP请求才能触发Portal认证 为保证使用Web代理服务器的客户端可以成功触发Portal认证,除了在设备上配置Web代理服务器端口,还需要完成相关的配置准备。若使用iMC Portal服务器,则: · 对于未将Portal服务器IP地址配置为Web代理服务器的例外地址的客户端,要想使用Web代理服务器上网,则Portal服务器上与Portal设备关联的IP地址组类型应选择支持NAT,转换后的IP地址应指定为代理服务器的IP地址,相应的端口组也应选择支持NAT,并且Portal服务器与Web代理服务器必须路由可达 · 对于已将Portal服务器IP地址配置为Web代理服务器的例外地址的客户端,要想使用Web代理服务器上网,则Portal服务器上与Portal设备关联的IP地址组和端口组类型都应该选择不支持NAT · 如果用户浏览器采用WPAD(Web Proxy Auto-Discovery,Web代理服务器自动发现)方式自动配置Web代理,则设备上不仅需要配置Web代理服务器端口,还需要配置免认证策略,允许目的IP为WPAD主机IP地址的用户报文免认证 · 如果设备上配置了80端口为Web代理服务器端口,则未使用代理服务器上网的客户端只有通过访问开启了HTTP服务的可达主机,才能触发Portal认证 · 如果需要对认证成功的Portal用户下发授权ACL,则该ACL必须包含一条允许Web代理服务器IP地址的规则,否则用户上线后,无法接收远程Portal服务器发送的心跳检测报文 |

|

设置Portal用户认证成功后认证页面的自动跳转目的网站地址 未认证用户上网时,首先会主动或被强制登录到Portal认证页面进行认证,当用户输入正确的认证信息且认证成功后,若设备上指定了认证页面的自动跳转目的网站地址,则认证成功的用户将在一定的时间间隔之后被强制登录到该指定的目的网站页面 |

|

|

设置Portal用户认证成功后认证页面等待进行跳转的时间间隔 |

(1) 在导航栏中选择“认证 > Portal认证”。

(3) 单击<新建>按钮,进入新建免认证策略的配置页面,如下图所示。

(5) 单击<确定>按钮完成操作。

|

设置免认证策略的序号,不同型号的设备支持的免认证策略个数不同,请参见“特性差异列表”的“特性差异情况”部分的描述 |

|

|

下拉框中的SSID为无线ESS口对应的SSID |

|

|

源IP地址 |

设置免认证策略的源IP地址和网络掩码 |

|

源MAC地址 |

如果同时配置了源IP地址和源MAC地址,则必须保证源IP地址的网络掩码为255.255.255.255,否则配置的MAC地址无效 |

|

如果同时配置了源VLAN和源接口,则要求源接口必须属于该VLAN,否则该策略无效 |

|

|

目的IP地址 |

设置免认证策略的目的IP地址和网络掩码 |

使用本地Portal服务器进行认证时,本地Portal服务器负责向用户推出认证页面。认证页面的内容和样式可由用户定制,若用户未定制认证页面,则向用户推出系统提供的缺省认证页面。

用户定制的认证页面为HTML文件的形式,压缩后发送至本地设备的存储设备中。每套定制页面可包括六个主索引页面(登录页面、登录成功页面、登录失败页面、在线页面、系统忙页面、下线成功页面)及其页面元素(认证页面需要应用的各种文件,如Logon.htm页面中的back.jpg),每个主索引页面可以引用若干页面元素。若用户只定制了部分主索引页面,则其余未定制的页面使用系统提供的缺省认证页面。

用户在定制这些页面时需要遵循一定的规范,否则会影响本地Portal服务器功能的正常使用和系统运行的稳定性。

主索引页面文件名不能自定义,必须使用下表中所列的固定文件名。

本地Portal服务器只能接受Get请求和Post请求。

· Get请求用于获取认证页面中的静态文件,其内容不能为递归内容。例如,Logon.htm文件中包含了Get ca.htm文件的内容,但ca.htm文件中又包含了对Logon.htm的引用,这种递归引用是不允许的。

· Post请求用于用户提交用户名和密码以及用户执行登录、下线操作。

(1) 认证页面中表单(Form)的编辑必须符合以下原则:

· 认证页面可以含有多个Form,但是必须有且只有一个Form的action=logon.cgi,否则无法将用户信息送到本地Portal服务器。

· 用户名属性固定为”PtUser”,密码属性固定为”PtPwd”。

· 需要有用于标记用户登录还是下线的属性”PtButton”,取值为"Logon"表示登录,取值为"Logoff"表示下线。

· 登录Post请求必须包含”PtUser”,”PtPwd”和"PtButton"三个属性。

· 下线Post请求必须包含”PtButton”这个属性。

(2) 需要包含登录Post请求的页面有logon.htm和logonFail.htm。

logon.htm页面脚本内容的部分示例:

<form action=logon.cgi method = post >

<p>User name:<input type="text" name = "PtUser" style="width:160px;height:22px" maxlength=64>

<p>Password :<input type="password" name = "PtPwd" style="width:160px;height:22px" maxlength=32>

<p><input type=SUBMIT value="Logon" name = "PtButton" style="width:60px;" onclick="form.action=form.action+location.search;>

</form>

(3) 需要包含下线Post请求的页面有logonSuccess.htm和online.htm。

online.htm页面脚本内容的部分示例:

<form action=logon.cgi method = post >

<p><input type=SUBMIT value="Logoff" name="PtButton" style="width:60px;">

</form>

· 完成所有认证页面的编辑之后,必须按照标准Zip格式将其压缩到一个Zip文件中,该Zip文件的文件名只能包含字母、数字和下划线。缺省认证页面文件必须以defaultfile.zip为文件名保存。

· 压缩后的Zip文件中必须直接包含认证页面,不允许存在间接目录。

· 压缩生成的Zip文件可以通过FTP或TFTP的方式上传至设备,并保存在设备的指定目录下。缺省认证页面文件必须保存在设备的根目录下,非缺省认证页面文件可以保存在设备根目录下或者根目录的portal目录下。

为了方便系统推出定制的认证页面,认证页面在文件大小和内容上需要有如下限制:

· 每套页面(包括主索引页面文件和其页面元素)压缩后的Zip文件大小不能超过500K字节。

· 每个单独页面(包括单个主索引页面文件及其页面元素)压缩前的文件大小不能超过50K字节。

· 页面元素只能包含HTML、JS、CSS和图片之类的静态内容。

用户认证成功后,系统会推出登录成功页面(文件名为logonSuccess.htm),认证通过后再次通过登录页面进行认证操作,系统会推出在线页面(文件名为online.htm)。若希望用户关闭这两个页面的同时,触发设备执行强制当前在线用户下线的操作,就需要按照如下要求在这两个页面文件的脚本文件中增加如下内容。

(1) 添加对JS文件“pt_private.js”的引用。

(3) 添加Form的提交事件处理函数“pt_submit()”。

需要在logonSuccess.htm和online.htm页面脚本中增加的内容如示例中突出显示部分:

<head>

<script type="text/javascript" language="javascript" src="pt_private.js"></script>

</head>

<body onload="pt_init();" onbeforeunload="return pt_unload();">

... ...

<form action=logon.cgi method = post onsubmit="pt_submit()">

... ...

</body>

</html>

若要支持认证成功后自定义认证页面的自动跳转功能,即认证页面会在用户认证成功后自动跳转到设备指定的网站页面,则需要按照如下要求在认证页面logon.htm和logonSuccess.htm的脚本文件中做如下改动。

(1) 将logon.htm文件中的Form的target值设置为“blank”。

<form method=post action=logon.cgi target="blank">

(2) logonSucceess.htm文件添加页面加载的初始化函数“pt_init()”。

<head>

<title>LogonSuccessed</title>

<script type="text/javascript" language="javascript" src="pt_private.js"></script>

</head>

<body onload="pt_init();" onbeforeunload="return pt_unload();">

... ...

</body>

</html>

· 推荐使用IE6.0版本以上的浏览器。

· 需要用户浏览器设置为允许弹出窗口,或者将设备的IP地址设置为允许弹出的网站地址。若浏览器禁止弹出窗口,则关闭登录成功或在线页面时会提示用户无法下线,用户可以点击<取消>回到原页面。

· Chrome浏览器不支持关闭登录成功/在线页面后的强制用户下线功能。

· 刷新登录成功/在线页面或者使该页面跳转到别的网站上时都会触发强制用户下线事件。

· 无线客户端(属于VLAN 2)通过AP(型号为WA3628i-AGN、序列号为210235A29G007C00002、属于VLAN 3)接入网络,AP通过二层交换机与AC的以太网接口GigabitEthernet1/0/1相连。

· AC支持运行HTTPS协议的本地Portal服务器。本地Portal服务器可以根据用户登录接口的SSID推出其对应的定制页面。

· 采用RADIUS服务器作为认证/计费服务器,RADIUS服务器使用iMC服务器。

· 客户端采用直接方式进行Portal认证,在通过Portal认证前,只能访问本地Portal服务器;在通过Portal认证后,可以访问非受限的互联网资源。

图2-9 使用本地Portal服务器的直接认证方式组网图

· 按照组网图配置设备各接口的IP地址,保证启动Portal之前各主机、服务器和设备之间的路由可达。

· 完成PKI域“test”的配置,并成功申请本地证书和CA证书,具体配置请参见“证书管理”。

· 完成客户端SSID绑定的认证页面文件的编辑。

· 完成RADIUS服务器上的配置,保证用户的认证/计费功能正常运行。

(1) 配置RADIUS方案system。

步骤1:在导航栏中选择“认证 > RADIUS”。

步骤2:单击<新建>按钮。

步骤3:进行如下配置。

步骤4:单击RADIUS服务器列表下的<添加>按钮。

步骤5:在弹出的页面上进行如下配置。

· 输入IP地址为“1.1.1.2”。

步骤6:单击<确定>按钮向RADIUS方案中添加一个主认证服务器。

步骤7:再次单击RADIUS服务器列表下的<添加>按钮。

步骤8:在弹出的页面上进行如下配置。

· 输入IP地址为“1.1.1.2”。

步骤9:单击<确定>按钮向RADIUS方案中添加一个主计费服务器。

步骤10:完成上述配置后的新建RADIUS方案页面如下图所示,单击<确定>按钮完成操作。

图2-10 配置RADIUS方案system

(2) 创建ISP域test,并配置其为缺省域。

步骤1:在导航栏中选择“认证 > AAA”,默认进入“域设置”页签的页面。

步骤2:进行如下配置,如下图所示。

步骤3:单击<应用>按钮完成操作。

(3) 配置ISP域的AAA认证方案。

步骤1:单击“认证”页签。

步骤2:进行如下配置,如下图所示。

· 选中“Default认证”前的复选框,选择认证方式为“RADIUS”。

· 选择认证方案名称为“system”。

步骤3:单击<应用>按钮,弹出配置进度对话框。

步骤4:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

图2-12 配置ISP域的AAA认证方案

(4) 配置ISP域的AAA授权方案。

步骤1:单击“授权”页签。

步骤2:进行如下配置,如下图所示。

· 选中“Default授权”前的复选框,选择授权方式为“RADIUS”。

步骤3:单击<应用>按钮,弹出配置进度对话框。

步骤4:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

图2-13 配置ISP域的AAA授权方案

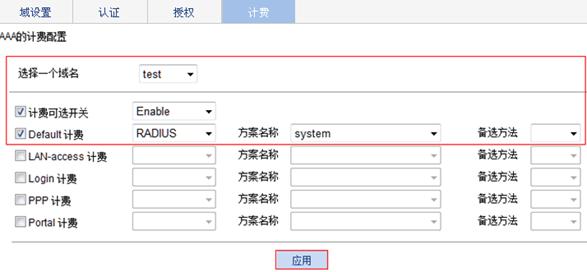

(5) 配置ISP域的AAA计费方案,并配置用户计费可选。

步骤1:单击“计费”页签。

步骤2:进行如下配置,如下图所示。

· 选中“计费可选开关”前的复选框,选择“Enable”。

· 选中“Default计费”前的复选框,选择计费方式为“RADIUS”。

· 选择计费方案名称为“system”。

步骤3:单击<应用>按钮,弹出配置进度对话框。

步骤4:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

图2-14 配置ISP域的AAA计费方案

步骤1:在导航栏中选择“AP > AP设置”。

步骤2:单击<新建>按钮。

步骤3:进行如下配置,如下图所示。

· 输入AP名称为“ap1”。

· 选择型号为“WA3628i-AGN”。

· 选择序列号方式为“手动”,并输入AP的序列号“210235A29G007C00002”。

步骤4:单击<确定>按钮完成操作。

步骤1:在导航栏中选择“无线服务 > 接入服务”。

步骤2:单击<新建>按钮。

步骤3:进行如下配置,如下图所示。

· 输入无线服务名称为“abc”。

· 选择无线服务类型为“clear”。

步骤4:单击<确定>按钮完成操作,页面跳转到新创建无线服务的具体参数配置页面。

步骤5:进行如下配置,如下图所示。

· 输入VLAN(Untagged)为“2”。

· 输入缺省VLAN为“2”。

步骤6:单击<确定>按钮,弹出配置进度对话框。

步骤7:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

步骤1:如下图所示,选中无线服务“abc”前的复选框。

步骤2:单击<开启>按钮完成操作,弹出配置进度对话框。

步骤3:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

(9) 绑定AP的射频。

步骤1:在接入服务列表中单击无线服务“abc”的![]() 图标。

图标。

步骤2:如下图所示,选中AP名称为“ap1”、射频模式为“802.11n(2.4GHz)”的表项前的复选框。

步骤3:单击<绑定>按钮完成操作,弹出配置进度对话框。

步骤4:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

图2-19 绑定AP的射频

步骤1:在导航栏中选择“射频 > 射频设置”。

步骤2:如下图所示,选中AP名称为“ap1”、射频模式为“802.11n(2.4GHz)”的表项前的复选框。

步骤3:单击<开启>按钮完成操作。

(11) 在Vlan-interface2上应用Portal服务,使用本地Portal服务器。

步骤1:在导航栏中选择“认证 > Portal认证”,默认进入“配置Portal服务器”页签的页面。

步骤2:单击<新建>按钮。

步骤3:进行如下配置,如下图所示。

· 选择Portal服务器为“使能本地服务器”。

· 选择认证域为“test”。

· 输入服务器IP地址“192.168.1.1”。

· 选中认证页面传输协议“HTTPS”前的单选按钮。

· 选择PKI域为“test”。

· 选择SSID abc对应的页面文件为“ssid1.zip”。

步骤4:单击<确定>按钮完成操作。

(12) 对以太网接口GigabitEthernet1/0/1配置免认证策略。

步骤1:单击“免认证策略配置”页签。

步骤2:单击<新建>按钮。

步骤3:进行如下配置,如下图所示。

· 选择源接口为“GigabitEthernet1/0/1”。

步骤4:单击<确定>按钮完成操作。

图2-22 对以太网接口GigabitEthernet1/0/1配置免认证策略

用户通过Web浏览器访问1.1.1.0/24网段,能够被重定向到https://192.168.1.1/portal/logon.htm。用户根据网页提示输入正确的用户名密码后,能够成功通过认证。

AAA是Authentication、Authorization、Accounting(认证、授权、计费)的简称,是网络安全的一种管理机制,提供了认证、授权、计费三种安全功能。

· 认证:确认远端访问用户的身份,判断访问者是否为合法的网络用户。

· 授权:对不同用户赋予不同的权限,限制用户可以使用的服务。例如用户成功登录服务器后,管理员可以授权用户对服务器中的文件进行访问和打印操作。

· 计费:记录用户使用网络服务中的所有操作,包括使用的服务类型、起始时间、数据流量等,它不仅是一种计费手段,也对网络安全起到了监视作用。

AAA可以通过多种协议来实现,在实际应用中,最常使用RADIUS协议。

AAA一般采用客户端/服务器结构,客户端运行于NAS(Network Access Server,网络接入服务器)上,服务器上则集中管理用户信息。NAS对于用户来讲是服务器端,对于服务器来说是客户端。AAA的基本组网结构如下图所示。

图3-1 AAA基本组网结构示意图

NAS对用户的管理是基于ISP域的(Internet Service Provider,因特网服务提供商)。一个ISP域是由属于同一个ISP的用户构成的群体,每个接入用户都属于一个ISP域。用户所属的ISP域是由用户登录时提供的用户名决定的,如下图所示。

用户的认证、授权、计费都是在相应的ISP域视图下应用预先配置的认证、授权、计费方案来实现的。AAA有缺省的认证、授权、计费方案,分别为本地认证、本地授权、本地计费。如果用户所属的ISP域下未应用任何认证、授权、计费方案,系统将使用缺省的认证、授权、计费方案。

为便于对不同接入方式的用户进行区分管理,AAA将用户划分为以下几个类型:

· Lan-access用户:LAN接入用户,如802.1X认证、MAC地址认证用户。

· Login用户:登录设备用户,如SSH、Telnet、Web、FTP、终端接入用户。

· Portal接入用户。

· PPP接入用户。

用户登录设备后,AAA还可以对其提供命令行授权服务。用户执行的每一条命令都需要接受授权服务器的检查,只有授权成功的命令才被允许执行,以提高用户登录后对设备操作的安全性。

关于AAA的详细介绍请参见“安全配置指导”中的“AAA”。

进行AAA配置前要做如下准备:

· 要进行本地认证,需要配置本地用户,具体配置请参见“用户”。

· 要进行RADIUS认证,需要先配置RADIUS方案,具体配置请参见“RADIUS”。

|

配置ISP域,并指定其中一个为缺省ISP域 缺省情况下,系统存在名为system的缺省ISP域 |

||

|

配置对ISP域中不同类型的用户所使用的认证方法 |

||

|

配置对ISP域中不同类型的用户所使用的授权方法 |

||

|

配置对ISP域中不同类型的用户所使用的计费方法 |

(1) 在导航栏中选择“认证 > AAA”,默认进入“域设置”页签的页面,如下图所示。

(2) 配置ISP域的信息,详细配置如下表所示。

(3) 单击<应用>按钮完成操作。

表3-2 ISP域的详细配置

|

设置ISP域的名称,用于标识域 |

|

|

设置该ISP域是否为缺省域 · Enable:设置为缺省域 · Disable:设置为非缺省域 |

(1) 在导航栏中选择“认证 > AAA”。

(3) 配置ISP域中不同类型用户所使用的认证方法,详细配置如下表所示。

(4) 单击<应用>按钮,弹出配置进度对话框。

(5) 看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

表3-3 ISP域AAA认证方法的详细配置

|

Default认证 |

· HWTACACS:HWTACACS认证,此时需要设置具体选用的HWTACACS方案 · Local:本地认证 · None:不认证,即对用户非常信任,不进行合法性检查,一般情况下不采用此方法 · RADIUS:RADIUS认证,此时需要设置具体选用的RADIUS方案 · Not Set:不设置Default认证,即恢复缺省情况(本地认证) |

|

设置LAN-access用户的认证方法和备选方法 · Local:本地认证 · None:不认证,即对用户非常信任,不进行合法性检查,一般情况下不采用此方法 · RADIUS:RADIUS认证,此时需要设置具体选用的RADIUS方案 · Not Set:不设置LAN-access认证,此时缺省使用Default认证的配置 |

|

|

Login认证 |

设置Login用户的认证方法和备选方法 · HWTACACS:HWTACACS认证,此时需要设置具体选用的HWTACACS方案 · Local:本地认证 · None:不认证,即对用户非常信任,不进行合法性检查,一般情况下不采用此方法 · RADIUS:RADIUS认证,此时需要设置具体选用的RADIUS方案 · Not Set:不设置Login认证,此时缺省使用Default认证的配置 |

|

Portal认证 |

设置Portal用户的认证方法 · Local:本地认证 · None:不认证,即对用户非常信任,不进行合法性检查,一般情况下不采用此方法 · RADIUS:RADIUS认证,此时需要设置具体选用的RADIUS方案 · Not Set:不设置Portal认证,此时缺省使用Default认证的配置 |

当AC需要对接入的AP进行认证时,在AAA的“认证”页签中请选择Default认证方式。

(1) 在导航栏中选择“认证 > AAA”。

(3) 配置ISP域中不同类型用户所使用的授权方法,详细配置如下表所示。

(4) 单击<应用>按钮,弹出配置进度对话框。

(5) 看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

表3-4 ISP域AAA授权方法的详细配置

|

Default授权 |

· HWTACACS:HWTACACS授权,此时需要设置具体选用的HWTACACS方案 · Local:本地授权 · None:直接授权,即对用户非常信任,直接授权通过,此时用户权限为系统默认权限 · RADIUS:RADIUS授权,此时需要设置具体选用的RADIUS方案 · Not Set:不设置Default授权,即恢复缺省情况(本地授权) |

|

设置LAN-access用户的授权方法和备选方法 · Local:本地授权 · None:直接授权,即对用户非常信任,直接授权通过,此时用户权限为系统默认权限 · RADIUS:RADIUS授权,此时需要设置具体选用的RADIUS方案 · Not Set:不设置LAN-access授权,此时缺省使用Default授权的配置 |

|

|

Login授权 |

设置Login用户的授权方法和备选方法 · HWTACACS:HWTACACS授权,此时需要设置具体选用的HWTACACS方案 · Local:本地授权 · None:直接授权,即对用户非常信任,直接授权通过,此时用户权限为系统默认权限 · RADIUS:RADIUS授权,此时需要设置具体选用的RADIUS方案 · Not Set:不设置Login授权,此时缺省使用Default授权的配置 |

|

PPP授权 |

设置PPP用户的授权方法和备选方法 · HWTACACS:HWTACACS授权,此时需要设置具体选用的HWTACACS方案 · Local:本地授权 · None:直接授权,即对用户非常信任,直接授权通过,此时用户权限为系统默认权限 · RADIUS:RADIUS授权,此时需要设置具体选用的RADIUS方案 · Not Set:不设置PPP授权,此时缺省使用Default授权的配置 |

|

Portal授权 |

设置Portal用户的授权方法 · Local:本地授权 · None:直接授权,即对用户非常信任,直接授权通过,此时用户权限为系统默认权限 · RADIUS:RADIUS授权,此时需要设置具体选用的RADIUS方案 · Not Set:不设置Portal授权,此时缺省使用Default授权的配置 |

|

Command授权 |

设置命令授权方法 · HWTACACS:HWTACACS授权,此时需要设置具体选用的HWTACACS方案 · Not Set:不设置Portal授权,此时缺省使用Default授权的配置 |

(1) 在导航栏中选择“认证 > AAA”。

(3) 配置ISP域中不同类型用户所使用的计费方法,详细配置如下表所示。

(4) 单击<应用>按钮,弹出配置进度对话框。

(5) 看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

表3-5 ISP域AAA计费方法的详细配置

|

· 对上线用户计费时,如果发现没有可用的计费服务器或与计费服务器通信失败时,若开启计费可选功能,则用户可以继续使用网络资源,否则用户连接将被切断 |

|

|

Default计费 |

· HWTACACS:HWTACACS计费,此时需要设置具体选用的HWTACACS方案 · Local:本地计费 · None:不计费 · RADIUS:RADIUS计费,此时需要设置具体选用的RADIUS方案 · Not Set:不设置Default计费,即恢复缺省情况(本地计费) |

|

设置LAN-access用户的计费方法和备选方法 · Local:本地计费 · None:不计费 · RADIUS:RADIUS计费,此时需要设置具体选用的RADIUS方案 · Not Set:不设置LAN-access计费,此时缺省使用Default计费的配置 |

|

|

Login计费 |

设置Login用户的计费方法和备选方法 · HWTACACS:HWTACACS计费,此时需要设置具体选用的HWTACACS方案 · Local:本地计费 · None:不计费 · RADIUS:RADIUS计费,此时需要设置具体选用的RADIUS方案 · Not Set:不设置Login计费,此时缺省使用Default计费的配置 |

|

PPP计费 |

设置PPP用户的计费方法和备选方法 · HWTACACS:HWTACACS计费,此时需要设置具体选用的HWTACACS方案 · Local:本地计费 · None:不计费 · RADIUS:RADIUS计费,此时需要设置具体选用的RADIUS方案 · Not Set:不设置PPP计费,此时缺省使用Default计费的配置 |

|

Portal计费 |

设置Portal用户的计费方法 · Local:本地计费 · None:不计费 · RADIUS:RADIUS计费,此时需要设置具体选用的RADIUS方案 · Not Set:不设置Portal计费,此时缺省使用Default计费的配置 |

如下图所示,配置AC,实现对登录AC的Telnet用户进行本地认证和授权。

图3-7 AAA配置组网图

步骤1:在导航栏中选择“认证 > 用户”,默认进入“本地用户”页签的页面。

步骤2:单击<新建>按钮。

步骤3:进行如下配置,如下图所示。

· 输入用户名为“telnet”。

· 输入用户密码为“abcd”。

· 输入确认密码为“abcd”。

· 加密方式为“可逆”。

· 选择服务类型为“Telnet”。

步骤4:单击<确定>按钮完成操作。

(2) 配置ISP域test。

步骤1:在导航栏中选择“认证 > AAA”,默认进入“域设置”页签的页面。

步骤2:如下图所示,输入域名为“test”。

步骤3:单击<应用>按钮完成操作。

图3-9 配置ISP域test

(3) 配置ISP域test中Login用户的AAA认证方法为本地认证。

步骤1:在导航栏中选择“认证 > AAA”。

步骤2:单击“认证”页签。

步骤3:进行如下配置,如下图所示。

· 选中“Login认证”前的复选框,选择认证方法为“Local”。

步骤4:单击<应用>按钮,弹出配置进度对话框。

步骤5:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

图3-10 配置ISP域test中Login用户的AAA认证方法为本地认证

(4) 配置ISP域test中Login用户的AAA授权方法为本地授权。

步骤1:在导航栏中选择“认证 > AAA”。

步骤2:单击“授权”页签。

步骤3:进行如下配置,如下图所示。

· 选中“Login授权”前的复选框,选择授权方法为“Local”。

步骤4:单击<应用>按钮,弹出配置进度对话框。

步骤5:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

图3-11 配置ISP域test中Login用户的AAA授权方法为本地授权

(5) 通过命令行开启Telnet服务器功能,并配置Telnet用户登录采用AAA认证方式。

[AC] telnet server enable

[AC] user-interface vty 0 4

[AC-ui-vty0-4] authentication-mode scheme

[AC-ui-vty0-4] quit

使用Telnet登录时输入用户名为telnet@test(密码为abcd),以使用test域进行认证。

RADIUS(Remote Authentication Dial-In User Service,远程认证拨号用户服务)是实现AAA(Authentication, Authorization and Accounting,认证、授权和计费)的一种最常用的协议,是分布式的、客户端/服务器结构的信息交互协议,能保护网络不受未授权访问的干扰,常应用在既要求较高安全性、又允许远程用户访问的各种网络环境中。该协议定义了RADIUS的报文格式及其消息传输机制,并规定使用UDP作为封装RADIUS报文的传输层协议(UDP端口1812、1813分别作为认证、计费端口)。

RADIUS最初仅是针对拨号用户的AAA协议,后来随着用户接入方式的多样化发展,RADIUS也适应多种用户接入方式,如以太网接入、ADSL接入。它通过认证授权来提供接入服务,通过计费来收集、记录用户对网络资源的使用。

关于RADIUS和AAA协议的详细介绍请参见“安全配置指导”中的“AAA”。

RADIUS方案中定义了设备和RADIUS服务器之间进行信息交互所必须的一些参数。当创建一个新的RADIUS方案之后,需要对属于此方案的RADIUS服务器的IP地址、UDP端口号和报文共享密钥进行设置,这些服务器包括认证和计费服务器,而每种服务器又有主服务器和备份服务器的区别。每个RADIUS方案的属性包括:主服务器的IP地址、备份服务器的IP地址、共享密钥以及RADIUS服务器类型等。

(1) 在导航栏中选择“认证 > RADIUS”,进入如下图所示的页面。

(2) 单击<新建>按钮,进入新建RADIUS方案的配置页面,如下图所示。

(3) 配置RADIUS方案的名称。

(4) 配置RADIUS方案的通用参数,详细配置如下表所示。

|

设置设备支持的RADIUS服务器类型: · Standard:指定Standard类型的RADIUS服务器,即要求RADIUS客户端和RADIUS服务器按照标准RADIUS协议(RFC 2865/2866或更新)的规程和报文格式进行交互 · Extended:指定Extended类型的RADIUS服务器(一般为iMC),即要求RADIUS客户端和RADIUS服务器按照私有RADIUS协议的规程和报文格式进行交互 |

|

|

设置发送给RADIUS服务器的用户名格式 接入用户通常以“userid@isp-name”的格式命名,“@”后面的部分为域名,如果RADIUS服务器不接受带域名的用户名时,可以配置将用户名的域名去除后再传送给RADIUS服务器 · 保持用户原始输入:表示发送给RADIUS服务器的用户名保持用户原始的输入,不做任何修改 · 带域名:表示发送给RADIUS服务器的用户名带域名 · 不带域名:表示发送给RADIUS服务器的用户名不带域名 |

(5) 单击“高级”前的扩展按钮,展开通用参数中的高级配置,如下图所示。

|

设置RADIUS认证报文的共享密钥和RADIUS计费报文的共享密钥 RADIUS客户端与RADIUS服务器使用MD5算法来加密RADIUS报文,双方通过设置共享密钥来验证报文的合法性。只有在密钥一致的情况下,彼此才能接收对方发来的报文并作出响应 · 必须保证设备上设置的共享密钥与RADIUS服务器上的完全一致 · 设备优先采用“RADIUS服务器配置”中指定的共享密钥,此处指定的共享密钥仅在“RADIUS服务器配置”中未指定相应共享密钥的情况下使用 |

||

|

设置RADIUS服务器恢复激活状态的时间 当静默时间间隔设置为0时,若当前用户使用的认证或计费服务器不可达,则设备并不会切换它的状态,而是保持其为active,并且将使用该服务器的用户认证或计费的报文发送给下一个状态为active的服务器,而后续其它用户的认证请求报文仍然可以发送给该服务器进行处理 若判断主服务器不可达是网络端口短暂中断或者服务器忙碌造成的,则可以结合网络的实际运行状况,将静默时间间隔设置为0,使得用户尽可能的集中在主服务器上进行认证和计费 |

||

|

设置RADIUS服务器应答超时时间,以及发送RADIUS报文的最大尝试次数 由于RADIUS协议采用UDP报文来承载数据,因此其通信过程是不可靠的。如果在指定的服务器应答超时时间内没有收到服务器的响应,则设备有必要向RADIUS服务器重传RADIUS请求报文。如果发送RADIUS请求报文的累计次数超过指定的RADIUS报文最大尝试发送次数而RADIUS服务器仍旧没有响应,则设备将尝试与其它服务器通信。如果不存在状态为active的服务器,则认为本次认证或计费失败 服务器应答超时时间和RADIUS报文最大尝试发送次数的乘积不能超过75秒 |

||

|

RADIUS报文最大尝试发送次数 |

||

|

为了对用户实施实时计费,有必要设置实时计费的时间间隔。设置了该属性以后,每隔设定的时间,设备会向RADIUS服务器发送一次在线用户的计费信息 实时计费间隔的取值对NAS和RADIUS服务器的性能有一定的相关性要求,取值越小,对NAS和RADIUS服务器的性能要求越高。建议当用户量比较大(≥1000)时,尽量把该间隔的值设置得大一些 |

||

|

设置发送到RADIUS服务器的流量数据的单位 · Byte:表示流量数据的单位为字节 · Kilo-byte:表示流量数据的单位为千字节 · Mega-byte:表示流量数据的单位为兆字节 · Giga-byte:表示流量数据的单位为千兆字节 |

设备上配置的发送到RADIUS服务器的数据流单位及数据包单位应与RADUIS服务器上的流量统计单位保持一致,否则无法正确计费 |

|

|

设置发送到RADIUS服务器的数据包的单位 · One-packet:表示数据包的单位为包 · Kilo-packet:表示数据包的单位为千包 · Mega-packet:表示数据包的单位为兆包 · Giga-packet:表示数据包的单位为千兆包 |

||

|

由于某些RADIUS服务器不支持EAP认证,即不支持对EAP报文的处理,因此需要将客户端发送的EAP报文在接入设备上进行一些预处理,我们将这种EAP报文的预处理称之为RADIUS的EAP Offload功能 启用了EAP Offload功能的接入设备在接收到EAP报文后,首先会由本地EAP服务器将其中的认证信息转换为对应的RADIUS属性,然后将其封装在RADIUS认证请求报文中发送给RADIUS服务器进行认证。RADIUS服务器收到请求报文后,会解析其中的认证信息,并将认证结果封装在RADIUS报文中发送给接入设备上的本地EAP服务器进行后续与客户端之间的交互 |

||

|

RADIUS报文源IP地址 |

设备向RADIUS服务器发送RADIUS报文时使用的源IP地址 RADIUS服务器上通过IP地址来标识接入设备,并根据收到的RADIUS报文的源IP地址是否与服务器所管理的接入设备的IP地址匹配,来决定是否处理来自该接入设备的认证或计费请求。因此,为保证认证和计费报文可被服务器正常接收并处理,接入设备上发送RADIUS报文使用的源地址必须与RADIUS服务器上指定的接入设备的IP地址保持一致 通常,该地址为接入设备上与RADIUS服务器路由可达的接口IP地址,但在一些特殊的组网环境中,例如接入设备与RADIUS服务器之间存在NAT设备时,需要将该地址指定为转换后的公网IP地址;在接入设备使用VRRP进行双机热备应用时,可以将该地址指定为VRRP上行链路所在备份组的虚拟IP地址 RADIUS报文源IP地址与RADIUS方案中设置的RADIUS服务器IP地址的协议版本必须保持一致,否则配置能成功但不能生效 |

|

|

RADIUS报文备份源IP地址 |

设备向RADIUS服务器发送RADIUS报文时使用的备份源IP地址 在双机热备运行的环境下,此地址必须指定为对端设备上的RADIUS报文源IP地址 指定RADIUS报文备份源IP地址,可以保证双机热备环境中主设备发生故障时,服务器发送的报文可以被备份设备收到并进行处理此 |

|

|

启用accounting-on报文发送功能 |

设置是否启用accounting-on报文发送功能 在启用accounting-on报文发送功能的情况下,设备重启后,会发送accounting-on报文通知RADIUS服务器该设备已经重启,要求RADIUS服务器强制该设备的用户下线 设备启动后,如果当前系统中没有启用accounting-on报文发送功能的RADIUS方案,则启用此功能后,必须保存配置,这样设备重启后此功能才能生效。但是,如果当前系统中已经有RADIUS方案启用了accounting-on报文发送功能,则对未启用此功能的RADIUS方案启用此功能后,功能会立即生效 |

|

|

accounting-on发送间隔 |

当启用accounting-on报文发送功能时,设置accounting-on报文重发时间间隔 |

|

|

accounting-on发送次数 |

当启用accounting-on报文发送功能时,设置accounting-on报文的最大发送次数 |

|

|

设置开启RADIUS Attribute 25的CAR参数解析功能 |

||

(7) 在“RADIUS服务器配置”中单击<添加>按钮,弹出如下图所示的页面。

(8) 配置RADIUS服务器的信息,详细配置如下表所示。

(9) 单击<确定>按钮向RADIUS方案中添加一个RADIUS服务器。

(10) 重复步骤(7)~(9)向RADIUS方案中添加多个RADIUS服务器。

(11) 在新建RADIUS方案页面单击<确定>按钮完成操作。

表4-3 RADIUS服务器的详细配置

|

设置要添加的RADIUS服务器类型,包括:主认证服务器、主计费服务器、备份认证服务器、备份计费服务器 |

|

|

IP地址 |

设置RADIUS服务器的IP地址,可以配置IPv4地址或IPv6地址 · 主认证服务器和备份认证服务器的IP地址不能相同,主计费服务器和备份计费服务器的IP地址不能相同 · 同一RADIUS方案中所有RADIUS服务器的IP地址协议版本必须一致 |

|

设置RADIUS服务器的UDP端口号 |

|

|

设置RADIUS服务器的共享密钥 当RADIUS服务器中未指定共享密钥时,使用RADIUS方案的通用配置中指定的共享密钥 |

|

如下图所示,Telnet用户主机与AC直接相连,AC与一台RADIUS服务器相连,需要实现RADIUS服务器对登录AC的Telnet用户进行认证、授权和计费。

· 由一台iMC服务器(IP地址为10.1.1.1/24)担当认证/授权、计费RADIUS服务器的职责。

· AC与认证/授权、计费RADIUS服务器交互报文时的共享密钥均为expert,认证/授权、计费的端口号分别为1812和1813。

· AC向RADIUS服务器发送的用户名携带域名。

· Telnet用户登录AC时使用RADIUS服务器上配置的用户名hello@bbb以及密码abc进行认证,认证通过后的用户级别为3。

图4-5 RADIUS配置组网图

下面以iMC为例说明RADIUS服务器的基本配置,使用的iMC版本为:iMC PLAT 3.20-R2606、iMC UAM 3.60-E6206。

步骤1:在iMC管理平台选择“业务”页签。

步骤2:单击导航树中的“接入业务 > 接入设备配置”菜单项。

步骤3:在接入设备配置页面中单击<增加>按钮。

步骤4:进行如下配置,如下图所示。

· 输入与AC交互报文时的认证、计费共享密钥为“expert”。

· 输入认证及计费的端口号分别为“1812”和“1813”。

· 选择接入设备类型为“H3C”。

· 单击<选择>或<手工增加>按钮,添加IP地址为“10.1.1.2”的接入设备。

添加的接入设备IP地址要与AC发送RADIUS报文的源地址保持一致。缺省情况下,设备发送RADIUS报文的源地址是发送RADIUS报文的接口IP地址。

步骤5:单击<确定>按钮完成操作。

步骤1:选择“用户”页签。

步骤2:单击导航树中的“接入用户视图 > 设备管理用户”菜单项。

步骤3:在设备管理用户列表页面中单击<增加>按钮。

步骤4:进行如下配置,如下图所示。

· 输入用户密码和密码确认为“abc”。

· 选择服务类型为“Telnet”。

· 输入EXEC权限级别为“3”(该值为Telnet用户登录系统后的用户级别,缺省为0)。

· 在所管理设备IP地址列表中单击<增加>按钮,设置IP地址范围为“10.1.1.0~10.1.1.255”。

添加的所管理设备的IP地址范围要包含添加的接入设备的IP地址。

步骤5:单击<确定>按钮完成操作。

(1) 配置RADIUS方案system。

步骤1:在导航栏中选择“认证 > RADIUS”。

步骤2:单击<新建>按钮。

步骤3:进行如下配置。

步骤4:在RADIUS服务器配置中单击<添加>按钮。

步骤5:在弹出的页面上进行如下配置,如下图所示。

· 输入IP地址为“10.1.1.1”。

步骤6:单击<确定>按钮向system方案中添加一个主认证服务器。

图4-8 配置RADIUS认证服务器

步骤7:再次在RADIUS服务器配置中单击<添加>按钮。

步骤8:在弹出的页面上进行如下配置,如下图所示。

· 输入IP地址为“10.1.1.1”。

步骤9:单击<确定>按钮向system方案中添加一个主计费服务器。

图4-9 配置RADIUS计费服务器

步骤10:完成上述配置后的新建RADIUS方案的页面如下图所示,单击<确定>按钮完成操作。

图4-10 新建RADIUS方案system

(2) 创建ISP域bbb。

步骤1:在导航栏中选择“认证 > AAA”,默认进入“域设置”页签的页面。

步骤2:如下图所示,输入域名为“bbb”。

步骤3:单击<应用>按钮完成操作。

(3) 配置ISP域的AAA认证方案。

步骤1:单击“认证”页签。

步骤2:进行如下配置,如下图所示。

· 选择域名为“bbb”。

· 选中“Default认证”前的复选框,选择认证方式为“RADIUS”。

· 选择认证方案名称为“system”。

步骤3:单击<应用>按钮,弹出配置进度对话框。

步骤4:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

图4-12 配置ISP域的AAA认证方案

(4) 配置ISP域的AAA授权方案。

步骤1:单击“授权”页签。

步骤2:进行如下配置,如下图所示。

· 选择域名为“bbb”。

· 选中“Default授权”前的复选框,选择授权方式为“RADIUS”。

步骤3:单击<应用>按钮,弹出配置进度对话框。

步骤4:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

图4-13 配置ISP域的AAA授权方案

(5) 配置ISP域的AAA计费方案,并配置用户计费可选。

步骤1:单击“计费”页签。

步骤2:进行如下配置,如下图所示。

· 选择域名为“bbb”。

· 选中“计费可选开关”前的复选框,选择“Enable”。

· 选中“Default计费”前的复选框,选择计费方式为“RADIUS”。

· 选择计费方案名称为“system”。

步骤3:单击<应用>按钮,弹出配置进度对话框。

步骤4:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

图4-14 配置ISP域的AAA计费方案

(6) 开启AC的Telnet服务器功能。

步骤1:在导航栏中选择“网络 > 服务管理”。

步骤2:如下图所示,选中“启用Telnet服务”前的复选框。

步骤3:单击<确定>按钮完成操作。

(7) 通过命令行配置Telnet用户登录采用AAA认证方式。

[AC] user-interface vty 0 4

[AC-ui-vty0-4] authentication-mode scheme

[AC-ui-vty0-4] quit

在Telnet客户端按照提示输入用户名hello@bbb及密码abc,即可进入AC的用户界面,并可以使用级别为0、1、2、3的命令。

配置RADIUS客户端时,需要注意如下事项:

(1) 目前RADIUS不支持对FTP用户进行计费。

(2) 如果在线用户正在使用的计费服务器被删除,则设备将无法发送用户的实时计费请求和停止计费请求,且停止计费报文不会被缓存到本地。

(3) RADIUS方案中各服务器的状态(active、block)决定了设备向哪个服务器发送请求报文,以及设备在与当前服务器通信中断的情况下,如何转而与另外一个服务器进行交互。在实际组网环境中,可指定一个主RADIUS服务器和多个备份RADIUS服务器,由备份服务器作为主服务器的备份。通常情况下,设备上主/备份服务器的切换遵从以下原则:

· 当主服务器状态为active时,设备首先尝试与主服务器通信,若主服务器不可达,设备更改主服务器的状态为block,并启动该服务器的静默定时器,然后按照备份服务器的配置先后顺序依次查找状态为active的备份服务器进行认证或者计费。如果状态为active的备份服务器也不可达,则将该备份服务器的状态置为block,同时启动该服务器的静默定时器,并继续查找状态为active的备份服务器。当服务器的静默定时器超时,或者设备收到该服务器的认证/计费应答报文时,该服务器将恢复为active状态。在一次认证或计费过程中,如果设备在尝试与备份服务器通信时,主服务器状态由block恢复为active,则设备并不会立即恢复与主服务器的通信,而是继续查找备份服务器。如果所有已配置的服务器都不可达,则认为本次认证或计费失败。

· 如果在认证或计费过程中删除了服务器,则设备在与当前服务器通信超时后,将会重新从主服务器开始依次查找状态为active的服务器进行通信。

· 当主/备份服务器的状态均为block时,设备仅与主服务器通信,若主服务器可达,则主服务器状态变为active,否则保持不变。

· 只要存在状态为active的服务器,设备就仅与状态为active的服务器通信,即使该服务器不可达,设备也不会尝试与状态为block的服务器通信。

· 设备收到服务器的认证或计费应答报文后会将与报文源IP地址相同且状态为block的认证或计费服务器的状态更改为active。

|

1~99 |

|

|

100~499 |

|

|

500~999 |

|

在一些简单的应用环境下,用户不希望部署AAA服务器实现认证功能,而是采用接入设备来进行本地认证。在这种情况下,若用户的接入认证方法为EAP(Extensible Authentication Protocol,可扩展认证协议)方式,则需要在接入设备上配置本地EAP认证服务器来配合AAA的Local认证方案为接入用户提供本地EAP认证服务。AAA的详细介绍请参见“AAA”。

(1) 在导航栏中选择“认证 > 本地EAP服务”,进入如下图所示的页面。

(2) 配置本地EAP服务的信息,详细配置如下表所示。

(3) 单击<确定>按钮完成操作。

表5-1 本地EAP服务的详细配置

|

EAP服务器状态 |

设置开启或关闭EAP服务器 当开启EAP服务器时,可以进行下面的配置 |

|

设置EAP认证方法,包括: · MD5:表示MD5质询认证方法 · TLS(Transport Layer Security,传输层安全):表示TLS认证方法 · PEAP-MSCHAPv2(Protected Extensible Authentication Protocol-Microsoft Challenge Handshake Authentication Protocol v2,受保护的扩展认证协议- Microsoft质询握手身份验证协议版本2):表示PEAP认证方法,且在建立的TLS隧道内部使用MSCHAPV2方法进行认证 · PEAP-GTC(Protected Extensible Authentication Protocol-Microsoft Generic Token Card,受保护的扩展认证协议-通用令牌卡):表示PEAP认证方法,且在建立的TLS隧道内部使用GTC方法进行认证 · TTLS(Tunneled Transport Layer Security,管道式传输层安全):表示TTLS认证方法 当EAP客户端与本地服务器进行EAP认证时,首先需要进行EAP认证方法的协商:本地服务器在配置生成的EAP认证方法列表中选取第一个认证方法,若客户端的配置也支持服务器选定的认证方法,则协商成功,可继续后续的认证过程;若客户端不支持,则本地服务器重新发起认证,选用第二个认证方法;若当前的认证方法列表中没有客户端支持的方法,本地服务器向客户端发送EAP-Failure报文,通知用户认证失败 · 可以同时配置多个认证方法,在已选择的认证方法列表中排在前面的认证方法在本地EAP认证时优先选用 · PEAP-MSCHAPV2和PEAP-GTC两种认证方法不能同时配置 |

|

|

PKI域 |

设置用于EAP认证的PKI域 可选的PKI域在“认证 > 证书管理”中配置,详细配置请参见“证书管理” 服务管理、Portal认证、本地EAP服务三个模块中引用的PKI域是相互关联的,在任何一个模块进行了修改,另外两个模块中引用的PKI域也会随之改变 |

配置本地EAP服务,实现对登录AC的802.1X用户进行本地EAP认证和授权,认证方式为EAP-TLS。

图5-2 本地EAP服务配置组网图

· 要使用EAP-TLS认证方式,必须在客户端上正确配置连接的网络属性和客户端证书。

· 完成PKI域“test”的配置,并成功申请本地证书和CA证书,具体配置请参见“证书管理”。

· 要实现对802.1X用户进行本地EAP认证和授权,必须保证端口安全功能处于开启状态,并且802.1X认证的认证方式为EAP认证。

(1) 创建本地用户usera。

步骤1:在导航栏中选择“认证 > 用户”,默认进入“本地用户”页签的页面。

步骤2:单击<新建>按钮。

步骤3:进行如下配置,如下图所示。

· 输入用户名为“usera”。

步骤4:单击<确定>按钮完成操作。

(2) 配置缺省ISP域system的AAA方案为本地认证、授权。(缺省情况下即存在名为system的缺省ISP域,且AAA方案为本地认证、授权,因此本步骤可省略,具体配置请参见“AAA,此处不再赘述)

(3) 开启EAP服务器,配置认证方法为TLS,PKI域为test。

步骤1:在导航栏中选择“认证 > 本地EAP服务”。

步骤2:进行如下配置,如下图所示。

· 选择EAP服务状态为“开启”。

· 在“可用认证方法”列表框中选中“TLS”,单击“<<”按钮,将其添加到“认证方法”列表框中。

· 选择PKI域为“test”。

步骤3:单击<确定>按钮完成操作。

# 创建AP。

步骤1:在导航栏中选择“AP > AP设置”。

步骤2:单击<新建>按钮。

步骤3:进行如下配置,如下图所示。

· 输入AP名称为“ap1”。

· 选择型号为“WA3628i-AGN”。

· 选择序列号方式为“手动”,并输入AP的序列号。

步骤4:单击<确定>按钮完成操作。

步骤1:在导航栏中选择“无线服务 > 接入服务”。

步骤2:单击<新建>按钮。

步骤3:进行如下配置,如下图所示。

· 输入无线服务名称为“802.1x-auth”。

· 选择无线服务类型为“crypto”。

步骤4:单击<确定>按钮完成操作,页面跳转到新创建无线服务的具体参数配置页面。

步骤5:进行如下配置,如下图所示。

· 选中“加密类型”前的复选框,选择加密类型为“AES and TKIP”(请根据实际情况,选择需要的加密类型),选择安全IE为“WPA and WPA2”。

· 选择端口模式为“userlogin-secure-ext”。

· 选择认证方法为“EAP”。

步骤6:单击<确定>按钮,弹出配置进度对话框。

步骤7:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。(中途会弹出确认配置EAP认证的对话框,单击<确定>按钮即可)

步骤1:如下图所示,选中无线服务“802.1x-auth”前的复选框。

步骤2:单击<开启>按钮完成操作,弹出配置进度对话框。

步骤3:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

(6) 绑定AP的射频。

步骤1:在接入服务列表中单击无线服务“802.1x-auth”的![]() 图标。

图标。

步骤2:如下图所示,选中AP名称为“ap1”、射频模式为“802.11n(2.4GHz)”的表项前的复选框。

步骤3:单击<绑定>按钮完成操作,弹出配置进度对话框。

步骤4:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

图5-9 绑定AP的射频

步骤1:在导航栏中选择“射频 > 射频设置”。

步骤2:如下图所示,选中AP名称为“ap1”、射频模式为“802.11n(2.4GHz)”的表项前的复选框。

步骤3:单击<开启>按钮完成操作。

完成上述配置后,客户端可以成功通过EAP认证,并访问无线网络;在AC上可以ping通客户端。

用户模块提供了本地用户、用户组、来宾用户和用户方案的配置功能。

本地用户是本地设备上设置的一组用户属性的集合。该集合以用户名为用户的唯一标识,可配置多种属性,比如用户密码、用户类型、服务类型、授权属性等。为使某个请求网络服务的用户可以通过本地认证,需要在设备上的本地用户数据库中添加相应的表项。本地认证的详细介绍请参见“AAA”。

用户组是一个本地用户属性的集合,某些需要集中管理的授权属性可在用户组中统一配置和管理,用户组内的所有本地用户都可以继承这些属性。

每个新增的本地用户都默认属于一个系统自动创建的用户组system,且继承该组的所有属性,但本地用户的属性比用户组的属性优先级高。

来宾用户是一种有特殊应用环境的本地用户。在有Portal或LAN-Access用户临时需要接入网络的情况下,设备管理员或来宾管理员可以为用户建立临时使用的来宾用户帐户,并置对来宾用户帐户进行生效时间的控制。

用户方案提供一个配置模板,能够保存预设配置(一系列配置的集合)。用户可以根据不同的应用场景为用户方案配置不同的内容,比如QoS(Quality of Service,服务质量)策略、限速速率、无线服务、AP组等。

使用用户方案之后,可以:

· 更精确地利用系统资源。比如,使用用户方案之后,可以基于用户应用QoS策略,这个QoS策略针对的是单个用户。

· 更灵活地限制用户的访问浏览。比如,使用用户方案之后,可以基于用户进行流量监管,只要用户上线,认证服务器会自动下发相应的用户方案(配置了限速速率),当用户下线,系统会自动取消相应的配置,不需要再进行手工调整。

· 更具体的限制用户接入控制。比如,使用用户方案之后,可以基于无线接入服务来进行用户接入控制,即限制用户只能在指定的SSID登录;使用用户方案之后,还可以基于AP来进行用户接入控制,即限制用户只能通过指定AP组中的AP访问网络资源。

(1) 在导航栏中选择“认证 > 用户”,默认进入“本地用户”页签的页面,如下图所示,页面显示的是所有本地用户的信息,包括:普通用户、来宾管理员和来宾用户。

(2) 单击<新建>按钮,进入新建本地用户的配置页面,如下图所示,可以新建除来宾用户外其他类型的本地用户。

(4) 单击<确定>按钮完成操作。

|

· 来宾管理员:该类型的用户仅能通过Web对来宾用户的账户进行管理,访问“认证 > 用户 [来宾用户]”的页面,新建、修改、删除来宾用户 |

|

|

设置本地用户的授权等级,由低到高依次为Visitor、Monitor、Configure、Management,高级别用户具有低级别用户的所有操作权限 · Visitor:处于该级别的用户可以进行Ping和Trace Route操作,但不能从设备读取任何数据,也不能对设备进行任何设置 · Monitor:只能从设备读取数据,而不能对设备进行任何设置 · Configure:可以从设备读取数据,并对设备进行配置,但是不能对设备进行软件升级、添加/删除/修改用户、备份/恢复配置文件等操作 · Management:可以对设备进行任何操作 授权等级只对服务类型为Web、FTP、Telnet和SSH的普通用户有效 |

|

|

设置本地用户可以使用的服务类型,包括Web、FTP、Telnet、PPP、Portal、LAN-Access(主要指以太网接入用户,比如802.1x用户)和SSH · 服务类型是本地认证的检测项,如果没有用户可以使用的服务类型,则该用户无法正常认证通过 · 来宾用户的服务类型为Portal和LAN-Access |

|

|

当指定了过期时间的用户进行本地认证时,接入设备检查当前系统时间是否在用户的过期时间内,若在过期时间内则允许用户登录,否则拒绝用户登录 |

|

|

授权VLAN只对服务类型为Portal和LAN-Access的普通用户有效 |

|

|

授权ACL只对服务类型为PPP、Portal和LAN-Access的普通用户有效 |

|

|

授权用户方案只对服务类型为PPP、Portal和LAN-Access的普通用户有效 |

(1) 在导航栏中选择“认证 > 用户”。

(2) 单击“用户组”页签,进入用户组的显示页面,如下图所示。

(3) 单击<新建>按钮,进入新建用户组的配置页面,如下图所示。

(5) 单击<确定>按钮完成操作。

|

设置用户组的访问等级,由低到高依次为Visitor、Monitor、Configure、Management |

|

|

用户组system默认为来宾用户可选组,不可修改 |

有两种用户可以配置来宾用户:Management级别的普通用户和来宾管理员。

(1) 在导航栏中选择“认证 > 用户”。

(2) 单击“来宾用户”页签,进入来宾用户的显示页面,如下图所示。

(3) 单击<新建>按钮,进入新建来宾用户的配置页面,如下图所示。

(5) 单击<确定>按钮完成操作。

来宾管理员仅能通过Web对来宾用户的账户进行管理。

(1) 来宾管理员登录设备后,在导航栏中选择“认证 > 用户”,进入如下图所示的页面。

(2) 单击<新建>按钮,进入新建来宾用户的配置页面,如下图所示。

(4) 单击<确定>按钮完成操作。

(1) 在导航栏中选择“认证 > 用户”。

(2) 单击“用户方案”页签,进入用户方案的显示页面,如下图所示。

(3) 单击<新建>按钮,进入新建用户方案名称的配置页面,如下图所示。

(5) 单击<确定>按钮,页面会提交新建用户方案的配置,同时跳转到该用户方案具体信息的配置页面,如下图所示。

(7) 单击<确定>按钮完成操作。

|

Bonjour策略 |

设置用户方案中引用的Bonjour策略 |

|

在“无线服务列表”中选择要配置为允许的无线服务,单击“<”按钮将其添加到“选中无线服务列表”中即可 可选的无线服务在“无线服务 > 接入服务”中配置,详细配置请参见“无线服务” |

|

|

允许AP组列表 |

在“AP列表”中选择要配置为允许AP组,单击“<”按钮将其添加到“选中AP列表”中即可 可选的AP组在“AP > AP组管理”中配置,详细配置请参见“AP” |

(9) 单击<使能>按钮将选中的用户方案使能。

PKI(Public Key Infrastructure,公钥基础设施)是一个利用公共密钥理论和技术来实现并提供信息安全服务的具有通用性的安全基础设置。我司的PKI可为安全协议IPsec(IP Security,IP安全)、SSL(Secure Sockets Layer,安全套接字层)、WAPI(WLAN Authentication and Privacy Infrastructure,无线局域网鉴别与保密基础结构)提供证书管理机制。

目前,PKI系统中引出的数字证书机制就是一个很好的解决方案。基于公共密钥技术的数字证书是一个用户的身份和他所持有的公钥的结合,是使用PKI系统的用户建立安全通信的信任基础。

基于数字证书的PKI系统,能够为网络通信和网络交易,特别是电子政务和电子商务业务,透明地提供一整套安全服务,主要包括身份认证、保密、数据完整性和不可否认性。

PKI技术的广泛应用能满足人们对网络交易安全保障的需求。作为一种基础设施,PKI的应用范围非常广泛,并且在不断发展之中,下面给出几个应用实例。

· VPN:VPN(Virtual Private Network,虚拟专用网络)是一种构建在公用通信基础设施上的专用数据通信网络,利用网络层安全协议(如IPsec)和建立在PKI上的加密与数字签名技术来获得机密性保护。

· 安全电子邮件:电子邮件的安全也要求机密、完整、认证和不可否认,而这些都可以利用PKI技术来实现。目前发展很快的安全电子邮件协议S/MIME(Secure/Multipurpose Internet Mail Extensions,安全/多用途Internet邮件扩充协议),是一个允许发送加密和有签名邮件的协议。该协议的实现需要依赖于PKI技术。

· Web安全:为了透明地解决Web的安全问题,在两个实体进行通信之前,先要建立SSL连接,以此实现对应用层透明的安全通信。利用PKI技术,SSL协议允许在浏览器和服务器之间进行加密通信。此外,服务器端和浏览器端通信时双方可以通过数字证书确认对方的身份。

关于PKI的详细介绍请参见“安全配置指导”中的“PKI”。

PKI证书的申请方式有两种:

· 手动申请证书方式:需要手工完成获取CA(Certificate Authority,证书颁发机构)证书、生成密钥对、申请本地证书的工作。

· 自动申请证书方式:在没有本地证书时实体自动通过SCEP(Simple Certification Enrollment Protocol,简单证书注册协议,专门用于与认证机构进行通信)协议进行申请,而且在证书即将过期时自动申请新的证书并获取至本地。

证书申请的方式可在PKI域中进行配置。根据证书申请方式的不同,PKI的配置步骤也不同。

手动申请证书方式下PKI配置的推荐步骤如下表所示。

表7-1 PKI配置步骤(手动申请证书方式)

|

一份证书是一个公开密钥与一个身份的绑定,而身份必须与一个特定的PKI实体相关联。实体DN(Distinguished Name,识别名)的参数是实体的身份信息,CA根据实体提供的身份信息来唯一标识证书申请者 实体DN的配置必须与CA证书颁发策略相匹配,以确认实体DN的配置任务,如哪些实体参数为必选配置,哪些为可选配置。申请者的身份信息必须符合CA证书颁发策略,否则证书申请可能会失败 |

||

|

21 |

新建PKI域,配置证书申请方式为“Manual” 实体在进行PKI证书申请操作之前需要配置一些注册信息来配合完成申请的过程,这些信息的集合就是一个实体的PKI域 PKI域是一个本地概念,因此创建PKI域的目的是便于其它应用引用PKI的配置,比如IKE、SSL等,一个设备上配置的PKI域对CA和其它设备是不可见的,每一个PKI域有单独的域参数配置信息 |

|

|

配置生成本地RSA密钥对 密钥对的产生是证书申请过程中重要的一步。申请过程使用了一对主机密钥:私钥和公钥。私钥由用户保留,公钥和其他信息则交由CA中心进行签名,从而产生证书 |

||

|

获取CA证书 |

将CA证书获取至本地,详细配置请参见“7.7 获取和查看证书” · 将CA签发的与实体所在安全域有关的证书存放到本地,以提高证书的查询效率,减少向PKI证书存储库查询的次数 如果本地已有CA证书存在,则不允许再执行获取CA证书的操作,避免因相关配置的修改使得证书与注册信息不匹配。请先删除存储于本地的CA证书与本地证书后,再重新获取 |

|

|

证书申请就是实体向CA自我介绍的过程,实体向CA提供身份信息和相应的公钥,这些信息将成为颁发给该实体证书的主要组成部分 · 离线申请成功后,需要用户通过离线方式将本地证书获取至本地 如果本地已有本地证书存在,则不允许再执行申请本地证书的操作,避免因相关配置的修改使得证书与注册信息不匹配。请先删除存储于本地的CA证书与本地证书,再重新申请 |

||

|

如果要获取的证书中含有RSA密钥对,则必须先将设备上已有的密钥对销毁,否则无法成功获取证书。销毁RSA密钥对的同时,也会销毁对应的本地证书 |

||

|

· 在线获取本地证书之前必须完成LDAP服务器的配置 · 当采用离线方式申请证书时,必须通过离线方式将下载到的CA证书和本地证书获取至本地 |

||

|

获取CRL至本地,获取后可以查看CRL的内容 |

自动申请证书方式下PKI配置的推荐步骤如下表所示。

表7-2 PKI配置步骤(自动申请证书方式)

|

一份证书是一个公开密钥与一个身份的绑定,而身份必须与一个特定的PKI实体相关联,实体DN(Distinguished Name,识别名)的参数是实体的身份信息,CA根据实体提供的身份信息来唯一标识证书申请者 实体DN的配置必须与CA证书颁发策略相匹配,以确认实体DN的配置任务,如哪些实体参数为必选配置,哪些为可选配置。申请者的身份信息必须符合CA证书颁发策略,否则证书申请可能会失败 |

||

|

新建PKI域,配置证书申请方式为“Auto” 实体在进行PKI证书申请操作之前需要配置一些注册信息来配合完成申请的过程,这些信息的集合就是一个实体的PKI域 PKI域是一个本地概念,因此创建PKI域的目的是便于其它应用引用PKI的配置,比如IKE、SSL等,一个设备上配置的PKI域对CA和其它设备是不可见的,每一个PKI域有单独的域参数配置信息 |

||

|

如果要获取的证书中含有RSA密钥对,则必须先将设备上已有的密钥对销毁,否则无法成功获取证书。销毁RSA密钥对的同时,也会销毁对应的本地证书 |

||

|

· 在线获取本地证书之前必须完成LDAP服务器的配置 · 如果本地已有CA证书存在,则不允许再执行获取CA证书的操作,避免因相关配置的修改使得证书与注册信息不匹配。请先删除存储于本地的CA证书与本地证书后,再重新获取 |

||

|

获取CRL至本地,获取后可以查看CRL的内容 |

(1) 在导航栏中选择“认证 > 证书管理”,默认进入“PKI实体”页签的页面,如下图所示。

图7-1 PKI实体

(2) 单击<新建>按钮,进入新建PKI实体的配置页面,如下图所示。

(3) 配置新建PKI实体的信息,详细配置如下表所示。

(4) 单击<确定>按钮完成操作。

表7-3 新建PKI实体的详细配置

|

PKI实体名称 |

设置要新建的PKI实体的名称 |

|

实体IP地址 |

设置实体的IP地址 |

|

设置实体的FQDN(Fully Qualified Domain Name,完全合格域名) FQDN是实体在网络中的唯一标识,由一个主机名和域名组成,可被解析为IP地址。例如,www是一个主机名,whatever.com是一个域名,则www.whatever.com就是一个FQDN |

|

|

国家/地区 |

|

(1) 在导航栏中选择“认证 > 证书管理”。

(2) 单击“PKI域”页签,进入PKI域的显示页面,如下图所示。

(3) 单击<新建>按钮,进入新建PKI域的配置页面,如下图所示。

(4) 配置PKI域的信息,详细配置如下表所示。

(5) 单击<确定>按钮完成操作。

表7-4 新建PKI域的详细配置

|

PKI域名称 |

设置要新建的PKI域的名称 |

|

CA标识符 |

设置设备信任的CA标识符 在申请证书时,是通过一个可信实体认证机构,来完成实体证书的注册颁发,因此必须指定一个信任的CA名称,将设备与该CA进行绑定,该设备证书的申请、获取、废除及查询均通过该CA执行 |

|

设置本端PKI实体名称 向CA发送证书申请请求时,必须指定所使用的实体名,以向CA表明自己的身份 可选的PKI实体名称需通过新建PKI实体来配置 |

|

|

· CA:表示由CA来完成注册机构的功能 · RA:表示有独立的RA作为注册审理机构 PKI推荐独立使用RA作为注册审理机构 |

|

|

证书申请之前必须指定注册服务器的URL,随后实体可通过简单证书注册协议(SCEP,Simple Certification Enrollment Protocol)向该服务器提出证书申请,SCEP是专门用于与认证机构进行通信的协议 目前,注册服务器URL的配置不支持域名解析 |

|

|

LDAP服务器IP地址 |

设置LDAP服务器的IP地址、端口号和版本号 |

|

证书申请方式选择“Auto”时,设置挑战码,即撤销证书时使用的密码 |

|

|

设置验证CA根证书时所使用的指纹 当设备从CA获得根证书时,需要验证CA根证书的指纹,即根证书内容的散列值,该值对于每一个证书都是唯一的。如果CA根证书的指纹与在PKI域中配置的指纹不同,则设备将拒绝接收根证书 · 当根证书指纹散列算法选择“MD5”时,使用MD5指纹验证CA根证书,输入的根证书指纹必须为32个字符,并且以16进制的形式输入 · 当根证书指纹散列算法选择“SHA1”时,使用SHA1指纹验证CA根证书,输入的根证书指纹必须为40个字符,并且以16进制的形式输入 · 当根证书指纹散列算法选择空时,将不对根证书指纹进行验证,需要用户自行确认CA服务器是否可信 当证书申请方式选择“Auto”时,必须设置验证根证书时所使用的指纹;当证书申请方式选择“Manual”时,可以不设置验证根证书时所使用的指纹,则在获取CA证书时将不对根证书指纹进行验证,需要用户自行确认CA服务器是否可信 |

|

|

设置客户端发送证书申请状态查询的周期和每个周期内发送查询的次数 实体在发送证书申请后,如果CA采用手工验证申请,证书的发布会需要很长时间。在此期间,客户端需要定期发送状态查询,以便在证书签发后能及时获取到证书 |

|

|

启用CRL查询 |

|

|

CRL更新间隔 |

启用CRL查询时,设置CRL更新间隔,即使用证书的PKI实体从CRL存储服务器下载CRL的时间间隔 缺省情况下,CRL的更新间隔由CRL文件中的下次更新域决定 |

|

获取CRL的URL |

启用CRL查询时,设置CRL发布点的URL,支持IP地址和DNS域名两种表示方式 需要注意的是,未配置CRL发布点的URL时,通过SCEP协议获取CRL,该操作在获取CA证书和本地证书之后进行 |

(1) 在导航栏中选择“认证 > 证书管理”。

(2) 单击“证书”页签,进入PKI证书的显示页面,如下图所示。

(3) 单击页面上的<创建密钥>按钮,进入生成RSA密钥对的配置页面,如下图所示。

(4) 设置RSA密钥的长度。

(5) 单击<确定>按钮完成操作。

(1) 在导航栏中选择“认证 > 证书管理”。

(2) 单击“证书”页签,进入PKI证书的显示页面,如图7-5所示。

(3) 单击页面上的<销毁密钥>按钮,进入销毁RSA密钥对的配置页面,如下图所示。

(4) 单击<确定>按钮将销毁设备上已存在的RSA密钥对和对应的本地证书。

用户通过此配置可以将已存在的CA证书或本地证书获取至本地。获取证书有两种方式:离线方式和在线方式。离线方式下获取证书需要通过带外方式(如FTP、磁盘、电子邮件等)取得证书,然后将其导入至本地。成功获取到本地的证书被保存在设备的根目录下,文件名称为domain-name_ca.cer(CA证书)、domain-name_local.cer(本地证书)。

(1) 在导航栏中选择“认证 > 证书管理”。

(2) 单击“证书”页签,进入PKI证书的显示页面,如图7-5所示。

(3) 单击页面上的<获取证书>按钮,进入获取PKI证书的配置页面,如下图所示。

(4) 配置获取PKI证书所需的信息,详细配置如下表所示。

(5) 单击<确定>按钮完成操作。

表7-5 获取PKI证书的详细配置

|

PKI域名称 |

|

|

设置要获取的证书的为CA证书或Local证书 |

|

|

设置是否启用离线方式(如FTP、磁盘、电子邮件等)获取证书 |

|

|

· 当证书文件保存在设备上时,选择“从设备取得文件”,并选择证书文件在设备上的存放路径和文件名。如果不指定具体的文件,则默认为设备根目录下名为domain-name_ca.cer(CA证书)或domain-name_local.cer(本地证书)的文件 · 当证书文件保存在本地主机上时,选择“从PC取得文件”,并设置证书文件在PC上的存放路径和文件名,以及文件上传到设备后存放在哪个分区 |

|

|

从PC取得文件 |

|

(6) 获取证书后,在PKI证书显示页面中单击某证书对应的<查看证书>按钮,查看该证书的详细信息,如下图所示。

(1) 在导航栏中选择“认证 > 证书管理”。

(2) 单击“证书”页签,进入PKI证书的显示页面,如图7-5所示。

(3) 单击页面上的<申请证书>按钮,进入申请本地证书的配置页面,如下图所示。

|

PKI域名称 |

|

(5) 单击<确定>按钮。此时,如果采用在线方式申请证书,则会弹出提示框“证书申请已提交。”,再次单击<确定>按钮完成操作;如果采用离线方式申请证书,则页面上将显示离线申请证书的信息,如下图所示,用户可以将这些信息通过带外方式发送给CA进行证书申请。

(1) 在导航栏中选择“认证 > 证书管理”。

(2) 单击“CRL”页签,进入CRL的显示页面,如下图所示。

(3) 在列表中单击某PKI域对应的操作列的<获取CRL>按钮,可将其CRL获取到本地。

(4) 获取CRL后,在列表中单击该PKI域对应的<查看CRL>按钮,可查看其CRL的详细信息,如下图所示。

图7-13 查看CRL的详细信息

在作为PKI实体的设备AC上进行相关配置,实现以下需求:

· AC向CA服务器申请本地证书,CA服务器上采用RSA Keon软件。

· 获取CRL为证书验证做准备。

图7-14 PKI实体向CA申请证书配置组网图

(1) 创建CA服务器myca。

在本例中,CA服务器上首先需要进行基本属性Nickname和Subject DN的配置。其它属性选择默认值。其中,Nickname为可信任的CA名称,Subject DN为CA的DN属性,包括CN、OU、O和C。

基本属性配置完毕之后,还需要在生成的CA服务器管理页面上对“Jurisdiction Configuration”进行配置,主要内容包括:根据需要选择合适的扩展选项;启动自动颁发证书功能;添加可以自动颁发证书的地址范围。

(3) 配置CRL发布。

CA服务器的基本配置完成之后,需要进行CRL的相关配置。本例中选择CRL的发布方式为HTTP,自动生成CRL发布点的URL为http://4.4.4.133:447/myca.crl。

以上配置完成之后,还需要保证设备的系统时钟与CA的时钟同步才可以正常使用设备来申请证书和获取CRL。

(1) 新建PKI实体。

步骤1:在导航栏中选择“认证 > 证书管理”,默认进入“PKI实体”页签的页面。

步骤2:单击<新建>按钮。

步骤3:进行如下配置,如下图所示。

· 输入PKI实体名称为“aaa”。

· 输入通用名为“ac”。

步骤4:单击<确定>按钮完成操作。

步骤1:单击“PKI域”页签。

步骤2:单击<新建>按钮。

步骤3:进行如下配置,如下图所示。

· 输入PKI域名称为“torsa”。

· 输入CA标识符为“myca”。

· 选择本端实体为“aaa”。

· 选择注册机构为“CA”。

· 以“http://host:port/Issuing Jurisdiction ID”(其中的Issuing Jurisdiction ID为CA服务器上生成的16进制字符串)的格式输入证书申请URL为“http://4.4.4.133:446/c95e970f632d27be5e8cbf80e971d9c4a9a93337”。

· 选择证书申请方式为“Manual”。

· 选中“启用CRl查询”前的复选框。

· 输入获取CRL的URL为“http://4.4.4.133:447/myca.crl”。

步骤4:单击<确定>按钮,页面弹出对话框提示“未指定根证书指纹,在获取CA证书时将不对根证书指纹进行验证,确认要继续吗?”

步骤5:单击对话框中的<确定>按钮完成操作。

(3) 生成RSA密钥对。

步骤1:单击“证书”页签。

步骤2:单击<创建密钥>按钮。

步骤3:如下图所示,输入密钥长度为“1024”。

步骤4:单击<确定>按钮开始生成RSA密钥对。

图7-17 生成RSA密钥对

(4) 获取CA证书至本地。

步骤1:生成密钥对成功后,在“证书”页签的页面单击<获取证书>按钮。

步骤2:进行如下配置,如下图所示。

· 选择PKI域为“torsa”。

· 选择证书类型为“CA”。

步骤3:单击<确定>按钮开始获取CA证书。

图7-18 获取CA证书至本地

步骤1:获取CA证书成功后,在“证书”页签的页面单击<申请证书>按钮。

步骤2:进行如下配置,如下图所示。

· 选择PKI域为“torsa”。

· 选中“挑战码”前的单选按钮,输入挑战码为“challenge-word”。

步骤3:单击<确定>按钮开始申请本地证书,弹出“证书申请已提交”的提示框。

步骤4:单击提示框中的<确定>按钮完成操作。

(6) 获取CRL至本地。

步骤1:单击“CRL”页签。

步骤2:如下图所示,单击PKI域“torsa”对应的<获取CRL>按钮开始获取CRL。

图7-20 获取CRL至本地

完成上述配置后,可以在“证书”页签的页面中查看获取的CA证书和本地证书的详细信息;可以在“CRL”页签的页面中查看获取的CRL文件的详细信息。

配置PKI时需要注意如下事项:

(1) 申请本地证书时,必须保证实体时钟与CA的时钟同步,否则申请证书的有效期会出现异常。

(2) Windows 2000 CA服务器对证书申请的数据长度有一定的限制。PKI实体身份信息配置项超过一定数据长度时,申请证书没有回应。

(3) 当采用Windows Server作为CA时,需要安装SCEP插件。此时,配置PKI域时,需要指定注册机构为RA。

(4) 当采用RSA Keon软件作为CA时,不需要安装SCEP插件。此时,配置PKI域时,需要指定注册机构为CA。

不同款型规格的资料略有差异, 详细信息请向具体销售和400咨询。H3C保留在没有任何通知或提示的情况下对资料内容进行修改的权利!