01-正文

本章节下载 (10.35 MB)

目 录

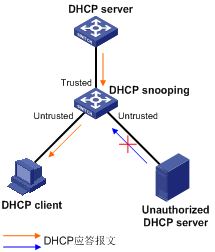

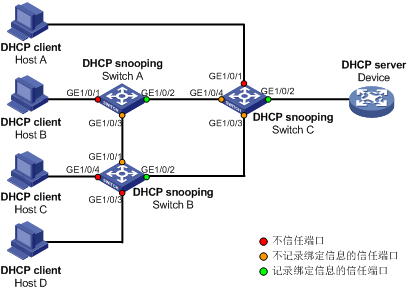

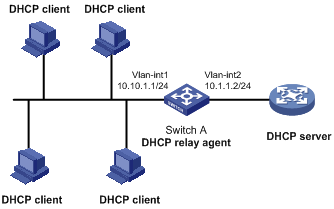

35.1.6 DHCP Snooping支持Option 82功能

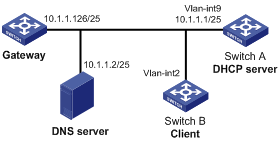

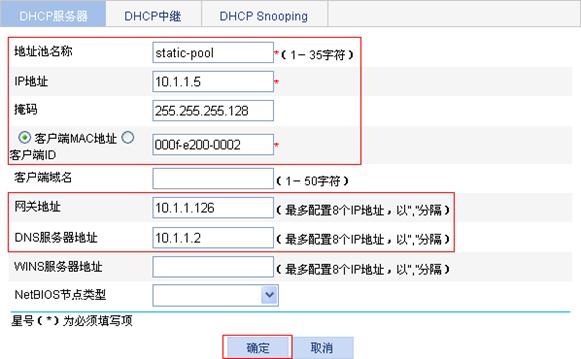

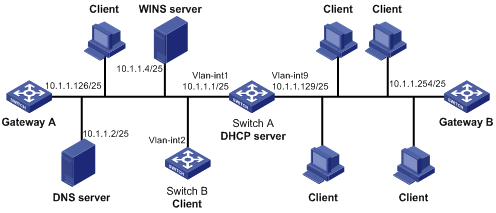

35.5.1 DHCP服务器典型配置举例(静态绑定地址典型配置举例)

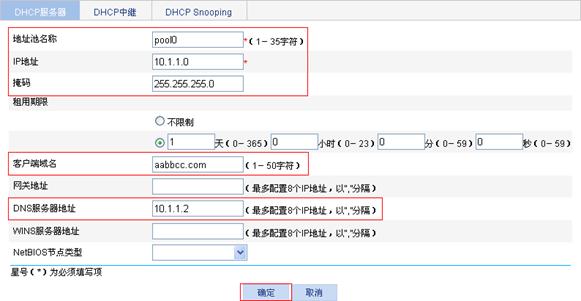

35.5.2 DHCP服务器典型配置举例(动态分配地址典型配置举例)

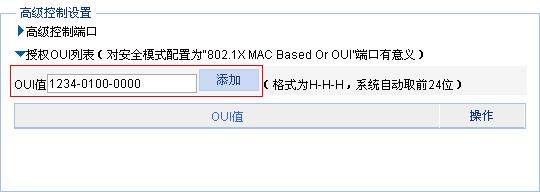

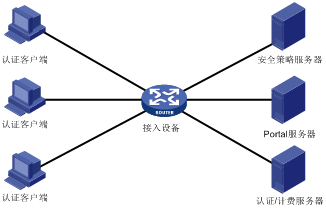

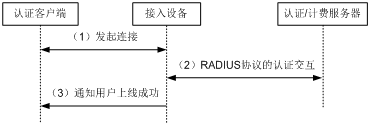

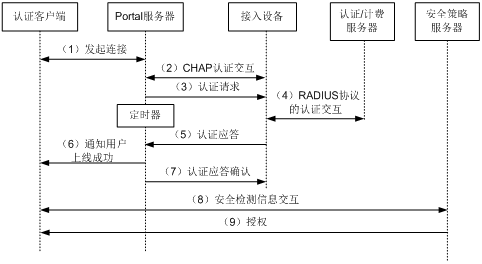

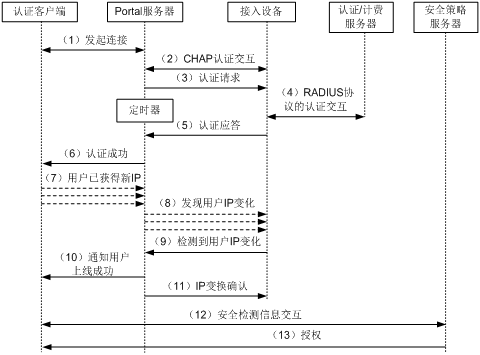

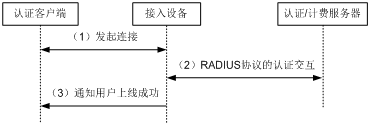

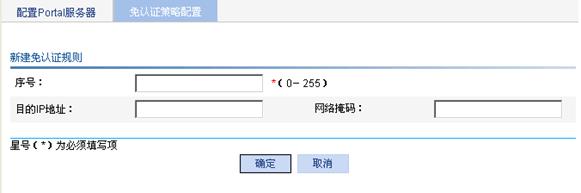

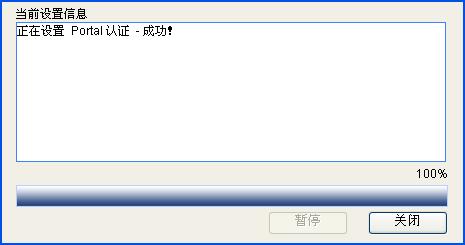

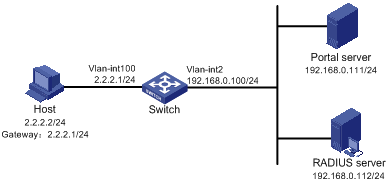

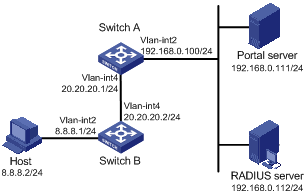

42.1.4 使用本地Portal服务器的Portal认证系统

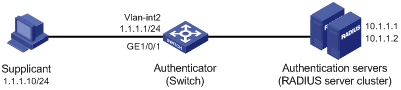

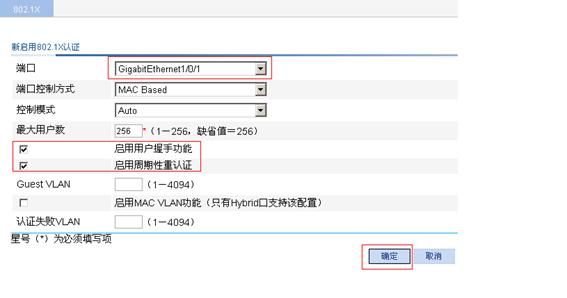

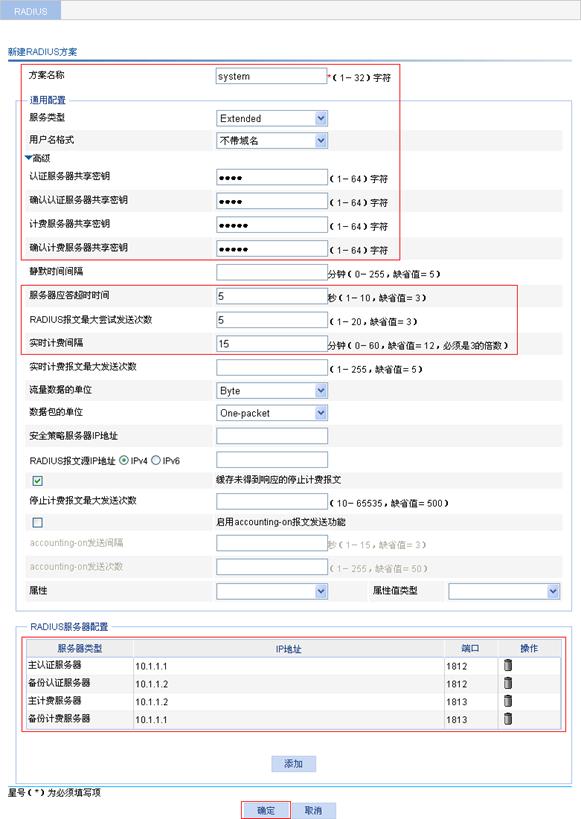

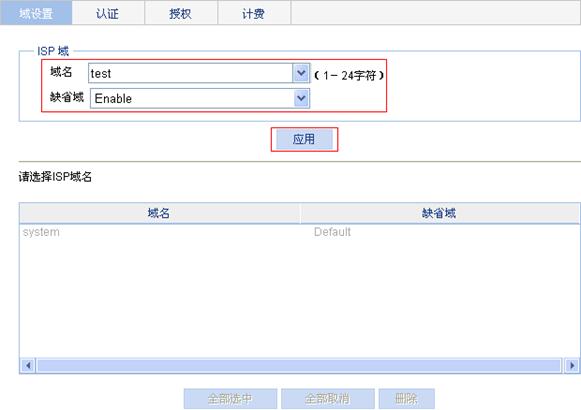

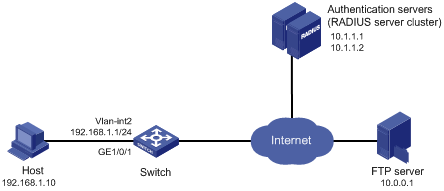

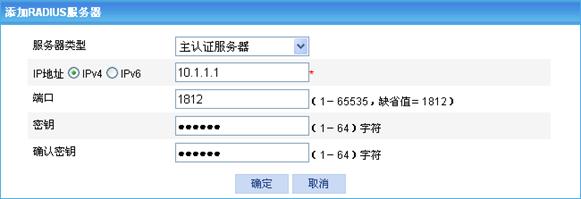

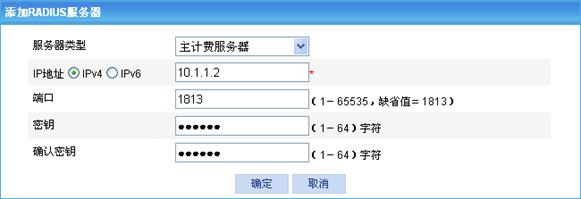

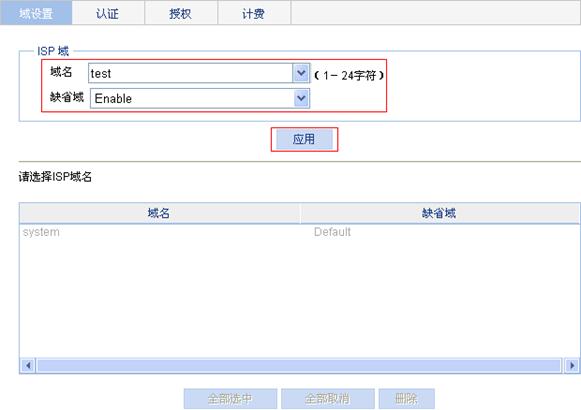

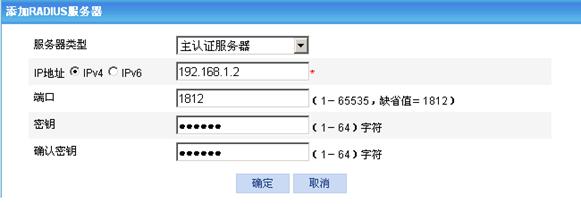

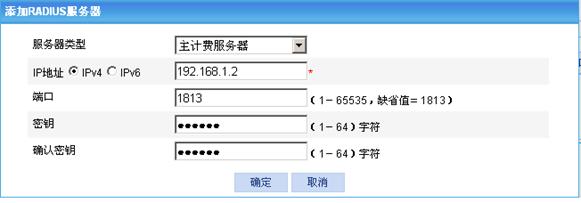

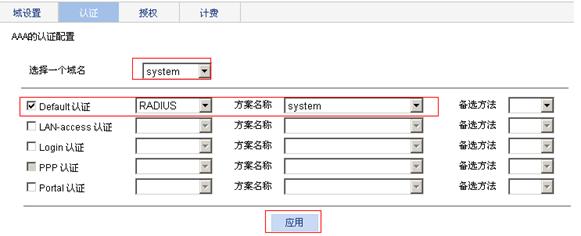

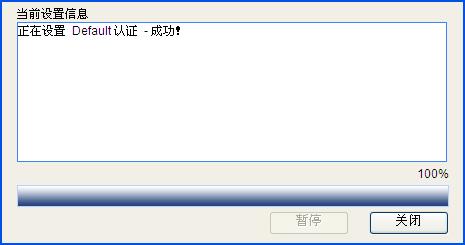

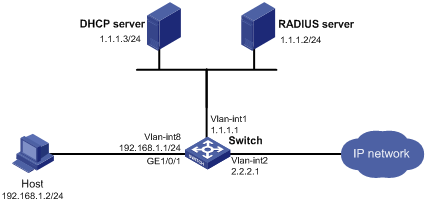

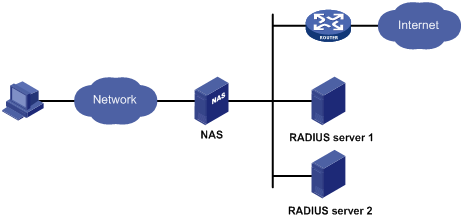

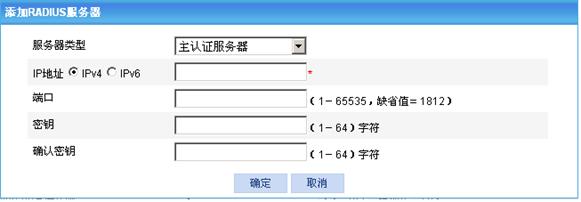

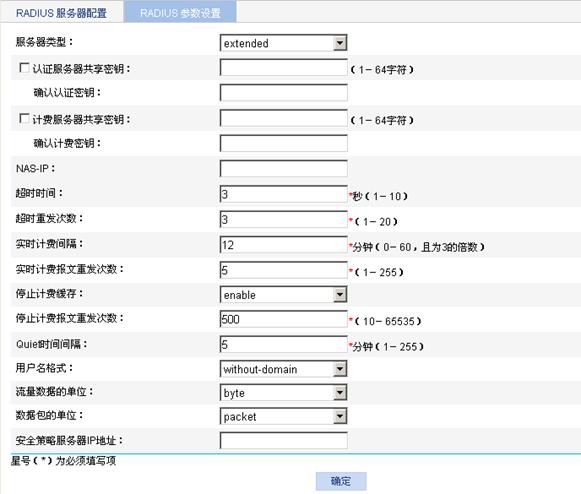

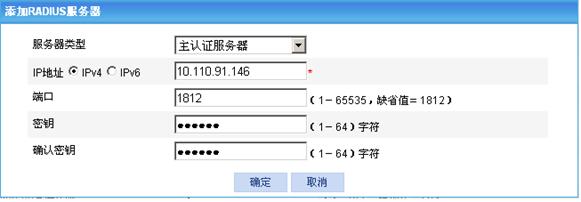

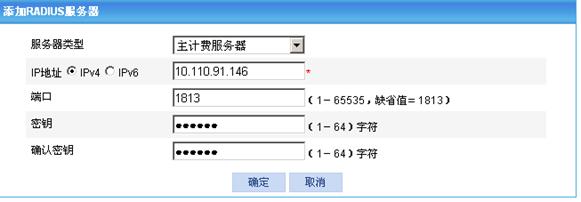

44.2 配置RADIUS方案(适用于S5500-WiNet、S3100V2-WiNet系列交换机)

44.3 配置RADIUS方案(适用于S5120-WiNet系列交换机)

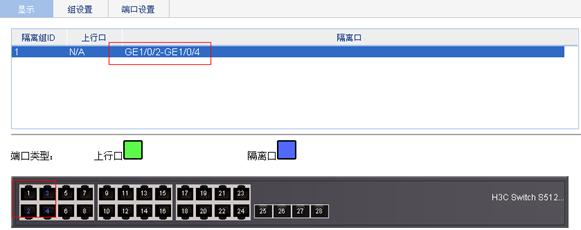

48.2.1 端口隔离组典型配置举例(单隔离组且不支持上行端口)

48.2.2 端口隔离组典型配置举例(多隔离组且不支持上行端口)

![]()

若无特殊说明,本配置指导均以S5500-WiNet系列交换机为例,对Web网管的配置方法进行介绍。

为了方便网络管理员对网络设备进行操作和维护,H3C特推出了Winet设备的Web网管功能,管理员可以使用Web界面直观地对设备进行管理和维护。

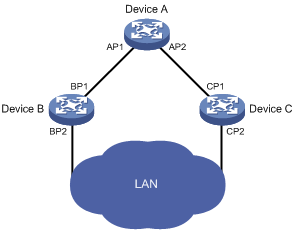

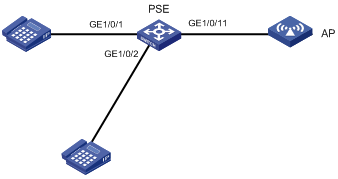

Web网管的运行环境如图1-1所示。

图1-1 Web网管运行环境

![]()

这里的PC是进行设备基本配置时使用的PC,不一定是Web网管终端。

用户首次登录Web网管时需要使用缺省帐号进行登录,登录完成后为了确保设备的安全性,需要立即创建新的管理员帐号并删除设备缺省帐号,具体操作步骤如下:

· 使用缺省帐号首次登录Web网管

· 创建新的管理员帐号

· 删除设备缺省帐号

设备出厂时已经默认启用了HTTP服务,并且有缺省的登录帐号:用户名为admin、登录密码为admin,和缺省VLAN接口(Vlan-interface1)的IP地址,用户可以使用这些信息完成Web网管的首次登录。

![]()

设备缺省VLAN接口(Vlan-interface1)的IP地址各产品有所不同:

· S5500-WiNet系列和S5120-WiNet系列交换机为“192.168.0.233/24”。

· S3100V2-WiNet系列交换机为“192.168.0.234/24”。

下面以S5500-WiNet系列交换机为例,介绍如何通过Web方式登录设备,具体步骤如下:

(1) 连接设备和PC

用网线将PC和设备上的千兆以太网口(缺省情况下,所有端口均属于VLAN 1)相连。

(2) 为PC配置IP地址,保证能与设备互通

设置PC的IP地址与设备的缺省VLAN接口IP地址同网段(除设备的默认IP地址外),例如192.168.0.20。

(3) 启动浏览器,输入登录信息

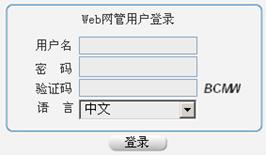

在PC上启动浏览器,在地址栏中输入“http://192.168.0.233”后回车,进入设备的Web登录页面,如图1-2所示。输入缺省帐号“admin”、密码“admin”和验证码,选择Web网管的语言种类(包括中文、English两种),单击<登录>按钮登录Web网管。

图1-2 Web网管登录界面

登录Web网管时,需注意:

· Web网管终端是登录Web网管时使用的PC,PC与设备之间路由可达即可。

· 在无法看清楚当前验证码或者验证码超时的情况下,可在Web登录界面上单击显示的验证码图片、从而刷新验证码。

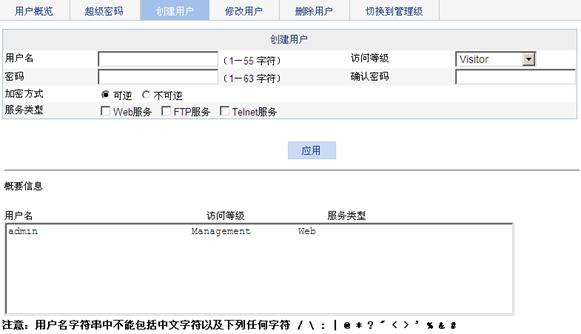

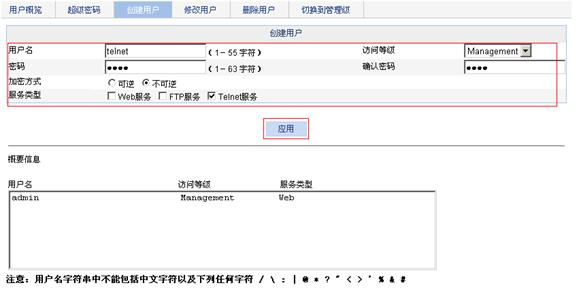

创建管理员帐号,步骤如下:

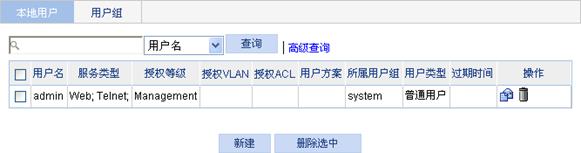

(1) 在导航栏中选择“设备 > 用户管理”。

(2) 单击“创建用户”页签,进入如图1-3所示的页面。

(3) 设置管理员帐号的用户名和密码。访问级别设置为“Management”,服务类型至少勾选“Web服务”,加密方式方式请用户自选。

(4) 单击<应用>按钮,完成创建帐号工作。

![]()

管理员帐号的密码复杂度要高。管理员帐号的用户名和密码请牢记。

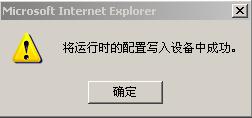

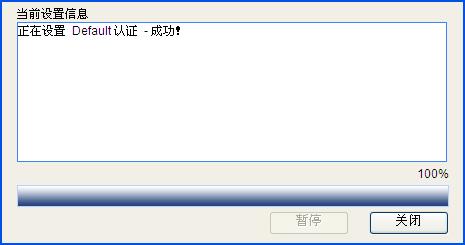

(5) 单击Web网管页面右上角的<保存>按钮,弹出如图1-4窗口后表明配置保存成功;单击窗口的<确定>按钮,完成保存操作。

(6) 单击Web网管页面右上角的<退出>按钮,退出Web网管。

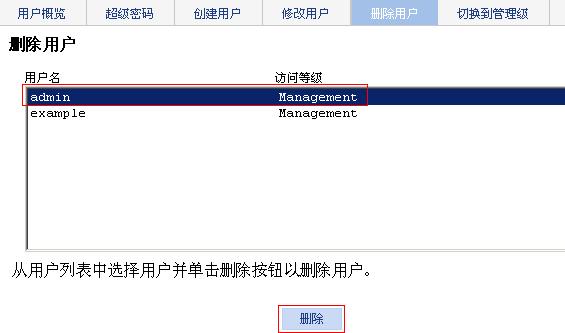

出于安全性考虑,新建管理员帐号并保存后,请用户删除设备缺省帐号,删除设备缺省帐号具体操作步骤如下:

(1) 使用新创建的管理员帐号登录Web网管。

(2) 在导航栏中选择“设备 > 用户管理”,单击“删除用户”页签,如图1-5。

(3) 选中缺省帐号“admin”,点击<删除>按钮,Web网管会提示“确定要删除选中的用户吗”,点击<确定>按钮,完成删除设备缺省帐号工作。

(1) Web网管的登录

打开浏览器,在地址栏中输入Web网管地址后回车,即可进入设备的Web登录页面,如图1-2所示。输入用户名、密码、验证码,选择Web网管的语言种类,单击<登录>按钮,完成Web网管的登录。

(2) Web网管的退出

在Web网管页面上单击右上角的<退出>按钮(如图1-6所示),即可退出Web网管。

退出Web网管时,系统不会自动保存当前配置。因此建议用户在退出Web网管前先设置保存当前配置。

![]()

· 可同时通过Web登录设备的最大用户数为5。

· 用户点击浏览器的网页关闭按钮,直接关闭Web网管的界面后,该用户登录Web的连接不会立即断开,而需要等待一个Web闲置超时时间(缺省为10分钟,具体配置方法请请参见本手册的“基本信息”部分)后才会断开连接。为避免此类问题请用户使用正确方式退出Web网管。

· 用户可以通过HTTP服务登录Web 网管、也可以通过HTTPS服务登录Web网管。通过HTTPS服务登录时,需要先在设备上启用HTTPS服务,并且用户在浏览器地址栏中输入的地址需以“https://”开头,具体配置请参见本手册的“服务管理”。

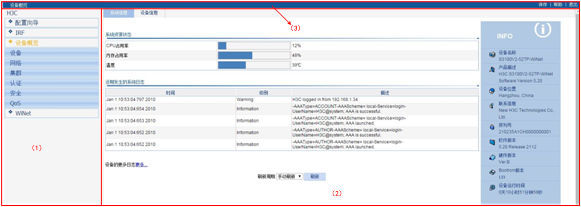

Web网管页面共分为:导航栏、配置区、辅助区三部分,如图1-6所示。

图1-6 Web网管初始页面(以S3100v2-WiNet系列交换机为例)

|

(1)导航栏 |

(2)配置区 |

(3)辅助区 |

· 导航栏:以导航树的形式组织设备的Web网管功能菜单。用户在导航栏中可以方便的选择功能菜单,选择结果显示在配置区中。

· 配置区:用户进行配置和查看的区域。

· 辅助区:辅助区的左侧用于显示当前配置区的页面在导航栏中的路径;右侧提供<保存>按钮可以快速保存当前配置,提供<帮助>按钮可以查看Web网管的版本和帮助信息,并提供<退出>按钮可以退出Web网管登录。

Web网管用户的级别由低到高分四级:Visitor、Monitor、Configure和Management。不同用户级别拥有不同的设备操作权限,高级别用户具有低级别用户的所有操作权限。

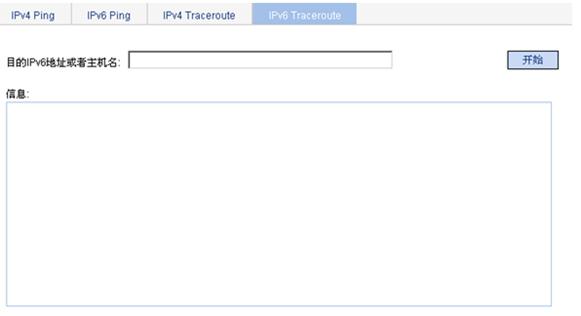

· Visitor:处于该级别的用户可以进行ping和trace route操作,但不能从设备读取任何数据,也不能对设备进行任何设置。

· Monitor:处于该级别的用户只能从设备读取数据,而不能对设备进行任何设置。

· Configure:处于该级别的用户可以从设备读取数据,并对设备进行配置,但是不能对设备进行软件升级、添加/删除/修改用户、备份/恢复配置文件等操作。

· Management:处于该级别的用户可以对设备进行任何操作。

Web网管功能的具体说明如表1-1所示。

![]()

表1-1中用户级别表示该级别或高于该级别的用户均可实现对应功能的操作。

表1-1 Web网管功能说明

|

菜单/页签 |

功能说明 |

用户级别 |

||

|

配置向导 |

IP设置 |

对设备基本业务进行快速配置 |

Management |

|

|

Stack(仅S5500-WiNet和S5120-WiNet系列交换机支持) |

设置 |

显示堆叠的全局和端口设置信息 |

Configure |

|

|

设置全局和端口IRF的相关参数 |

Management |

|||

|

拓扑信息 |

显示堆叠的拓扑信息 |

Configure |

||

|

设备信息 |

显示堆叠成员设备的面板信息 |

Configure |

||

|

IRF(仅S3100V2-52TP-WiNet交换机支持) |

全局信息 |

显示堆叠的全局信息 |

Configure |

|

|

拓扑信息 |

显示堆叠的拓扑信息 |

Monitor |

||

|

成员信息 |

显示成员配置信息、主控板角色信息、堆叠口配置信息 |

Monitor |

||

|

成员设置 |

显示设置成员设备和激活堆叠配置 |

Configure |

||

|

设备概览 |

系统信息 |

显系统基本信息、系统资源状态、近期发生的系统操作日志 |

Monitor |

|

|

设备信息 |

显示设备上端口、电源、风扇的信息 |

Monitor |

||

|

设备 |

基本信息 |

系统名称 |

显示、设置系统的名称 |

Configure |

|

Web闲置超时时间 |

显示、设置Web的闲置超时时间 |

Configure |

||

|

设备维护 |

软件升级 |

设置从本地主机上传升级文件,对系统软件进行升级 |

Management |

|

|

设备重启 |

设置重新启动设备 |

Management |

||

|

电子标签 |

显示设备的电子标签信息(S3100V2-52TP-WiNet和S5500-WiNet系列交换机不支持) |

Monitor |

||

|

诊断信息 |

生成诊断信息文件,并将文件打开查看或保存到本地主机 |

Management |

||

|

日期和时间 |

日期和时间 |

显示系统的日期和时间 |

Monitor |

|

|

手动设置系统时间 |

Configure |

|||

|

网络时间 |

显示系统时钟的同步状态和网络时间的配置信息 |

Monitor |

||

|

设置网络时间 |

Configure |

|||

|

设置系统时区 |

Configure |

|||

|

日志管理 |

日志显示 |

显示、查询、刷新日志信息 |

Monitor |

|

|

清空日志信息 |

Configure |

|||

|

日志主机 |

显示、设置日志主机的信息 |

Configure |

||

|

参数设置 |

显示、设置缓冲区容量的信息 |

Configure |

||

|

显示、设置日志显示刷新周期的信息 |

Configure |

|||

|

显示、设置安全日志的信息(仅S5500-WiNet和S3100V2-WiNet系列交换机支持) |

Configure |

|||

|

配置管理 |

配置备份 |

设置将配置文件备份到本地主机 |

Management |

|

|

配置恢复 |

设置从本地恢复配置文件到设备 |

Management |

||

|

保存配置 |

设置将当前的配置保存到配置文件中 |

Configure |

||

|

恢复出厂配置 |

设置将设备恢复到出厂时的配置 |

Configure |

||

|

文件管理 |

文件管理 |

对设备上的文件进行管理,包括显示、上传、下载、删除以及设置主用启动文件 |

Management |

|

|

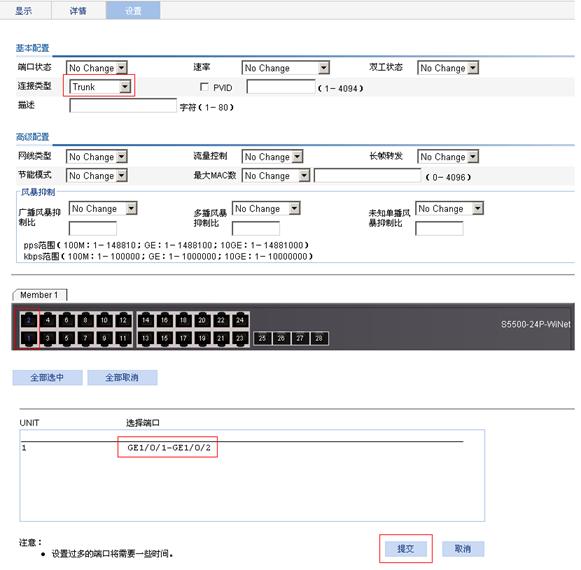

端口管理 |

显示 |

按特性显示所有端口的相关信息 |

Monitor |

|

|

详情 |

按端口显示各种特性的相关信息 |

Monitor |

||

|

设置 |

设置端口的各种特性 |

Configure |

||

|

端口镜像 |

显示 |

显示端口镜像组的配置信息 |

Monitor |

|

|

新建/创建 |

新建端口镜像组 |

Configure |

||

|

删除 |

删除端口镜像组 |

Configure |

||

|

修改端口 |

配置端口镜像组中的端口信息 |

Configure |

||

|

用户管理 |

用户概览 |

显示Web、FTP和Telnet用户的概要信息 |

Monitor |

|

|

超级密码 |

设置用户从当前访问等级切换到管理级所使用的超级密码 |

Management |

||

|

创建用户 |

创建Web、FTP和Telnet用户 |

Management |

||

|

修改用户 |

修改Web、FTP和Telnet用户信息 |

Management |

||

|

删除用户 |

删除Web、FTP和Telnet用户 |

Management |

||

|

切换到管理级 |

切换用户当前的访问等级到管理级 |

Monitor |

||

|

环回测试 |

环回测试 |

对以太网接口进行环回测试 |

Configure |

|

|

线缆检测 |

线缆检测 |

对以太网接口进行线缆检测 |

Configure |

|

|

流量监控 |

流量监控信息 |

显示、查询、刷新端口在指定时间间隔内接收和发送的报文数、字节数和带宽利用率 |

Monitor |

|

|

端口统计时间间隔设置 |

显示、设置端口进行流量监控统计的时间间隔 |

Configure |

||

|

流量监管 |

流量监管 |

显示、设置端口进行流量监管统计的时间间隔,显示、查询、新建、修改、删除端口流量阈值控制的配置信息 |

Configure |

|

|

RMON |

统计组 |

显示、查询、新建、修改、删除统计表项的信息,查看RMON统计信息 |

Configure |

|

|

历史组 |

显示、查询、新建、修改、删除历史表项的信息,查看RMON历史采样信息 |

Configure |

||

|

告警组 |

显示、查询、新建、修改、删除告警表项的信息 |

Configure |

||

|

事件组 |

显示、查询、新建、修改、删除事件表项的信息 |

Configure |

||

|

日志 |

显示、查询、刷新RMON事件的日志信息 |

Configure |

||

|

绿色节能 |

绿色节能 |

显示、设置端口的绿色节能功能 |

Configure |

|

|

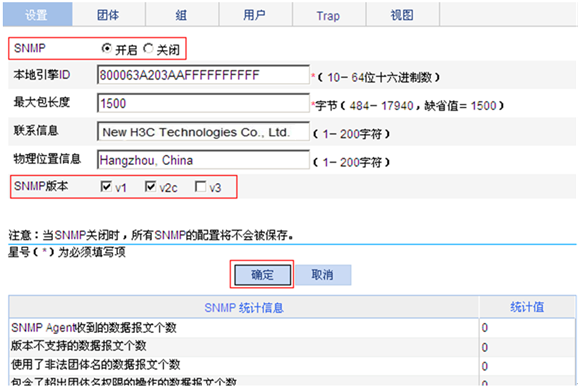

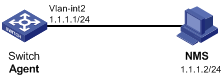

SNMP |

设置 |

设置SNMP |

Monitor |

|

|

显示、刷新SNMP统计信息和统计值 |

Configure |

|||

|

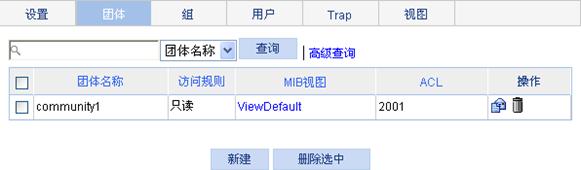

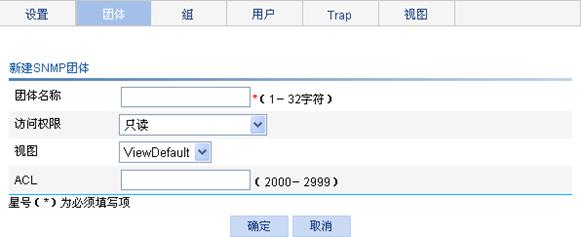

团体 |

显示、查询SNMP团体的信息 |

Monitor |

||

|

新建、修改、删除SNMP团体 |

Configure |

|||

|

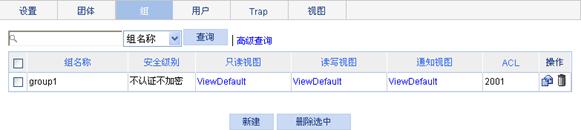

组 |

显示、查询SNMP组的信息 |

Monitor |

||

|

新建、修改、删除SNMP组 |

Configure |

|||

|

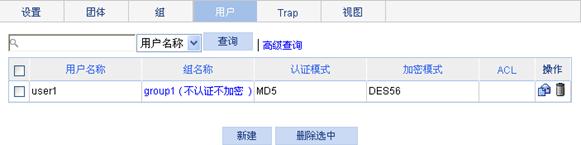

用户 |

显示、查询SNMP用户的信息 |

Monitor |

||

|

新建、修改、删除SNMP用户 |

Configure |

|||

|

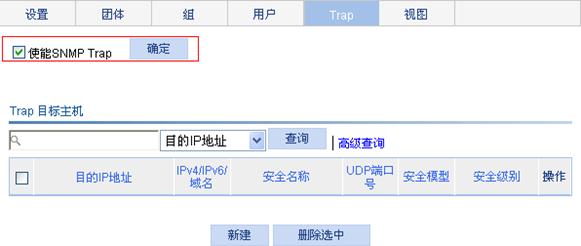

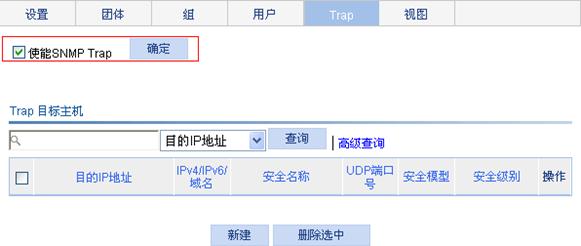

Trap |

显示SNMP Trap功能的使能状态信息;显示、查询目标主机的信息 |

Monitor |

||

|

设置SNMP Trap功能的使能状态,新建、修改、删除目标主机 |

Configure |

|||

|

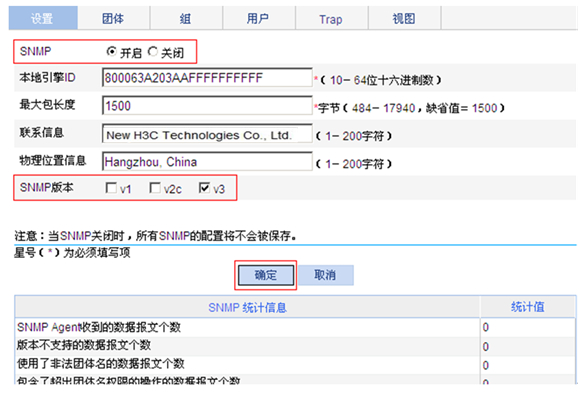

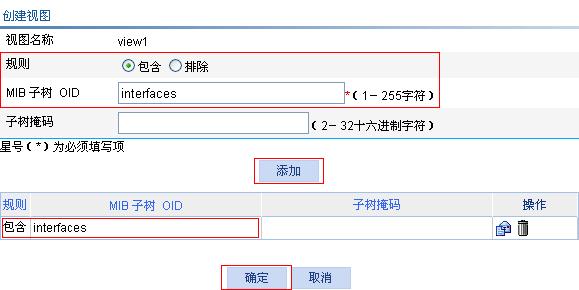

视图 |

显示、查询SNMP视图的信息 |

Monitor |

||

|

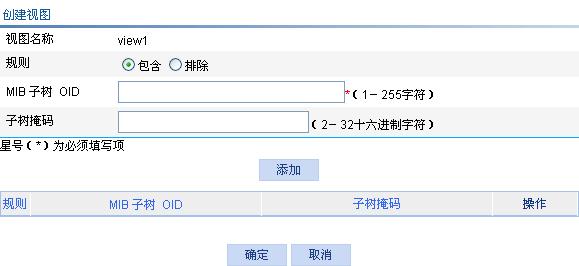

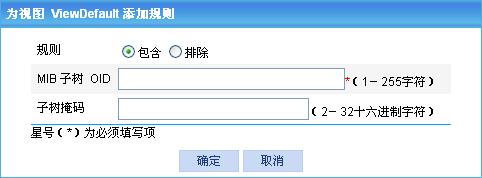

新建、修改、删除SNMP视图 |

Configure |

|||

|

接口统计信息 |

接口统计信息 |

显示、查询、清除接口统计信息 |

Configure |

|

|

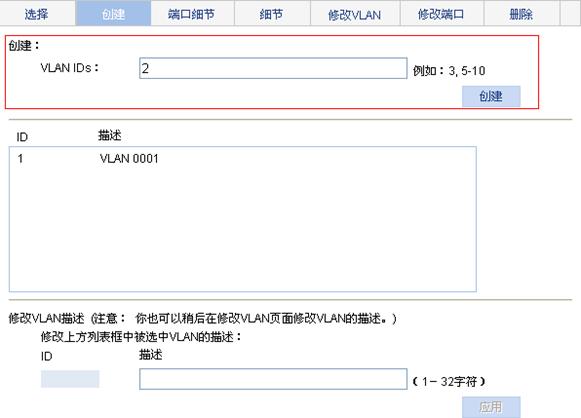

网络 |

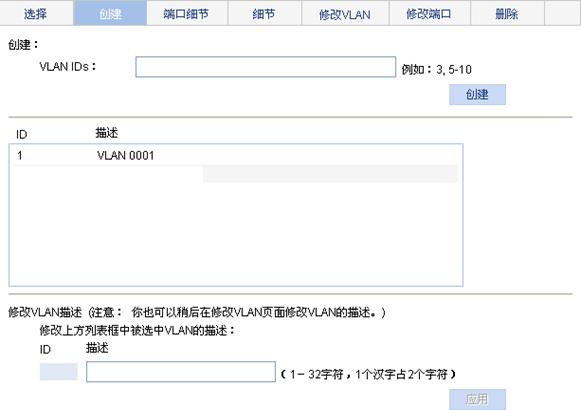

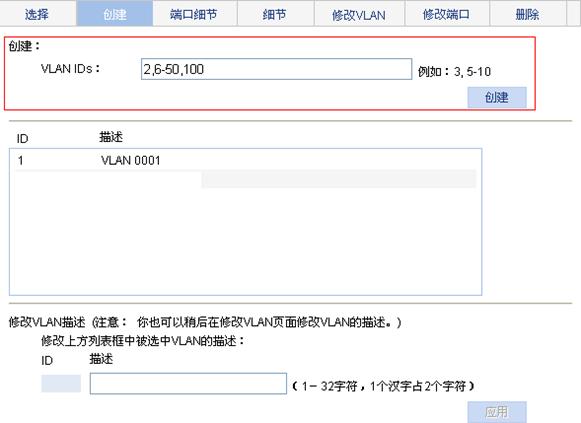

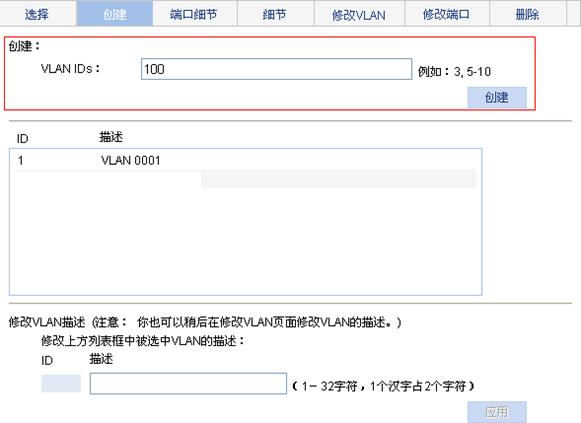

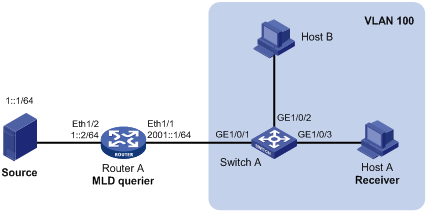

VLAN |

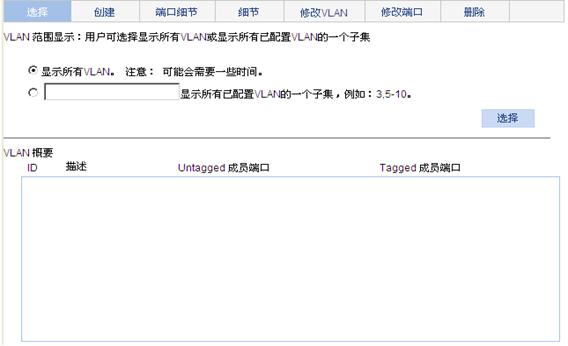

选择 |

选择VLAN的显示范围 |

Monitor |

|

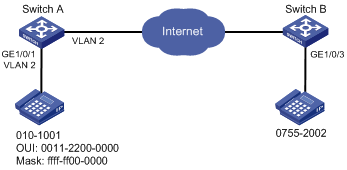

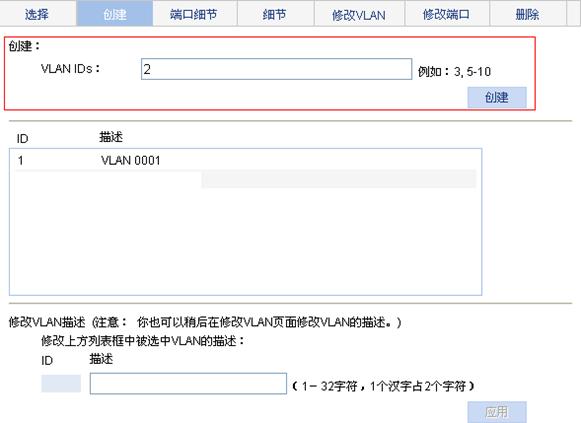

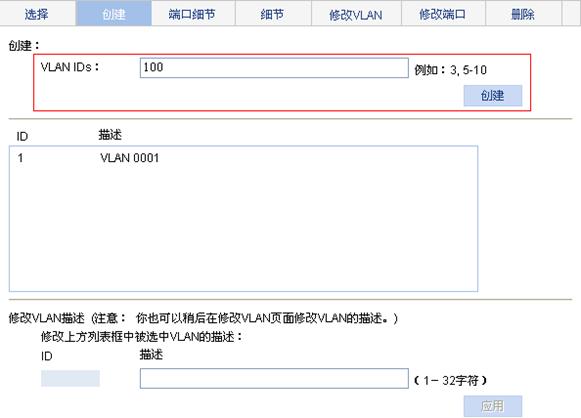

创建 |

创建VLAN |

Configure |

||

|

端口细节 |

显示端口的VLAN细节信息 |

Monitor |

||

|

细节 |

显示VLAN的成员端口信息 |

Monitor |

||

|

修改VLAN |

修改VLAN的描述和成员端口 |

Configure |

||

|

修改端口 |

修改端口所属的VLAN,以及端口的连接类型和PVID |

Configure |

||

|

删除 |

删除VLAN |

Configure |

||

|

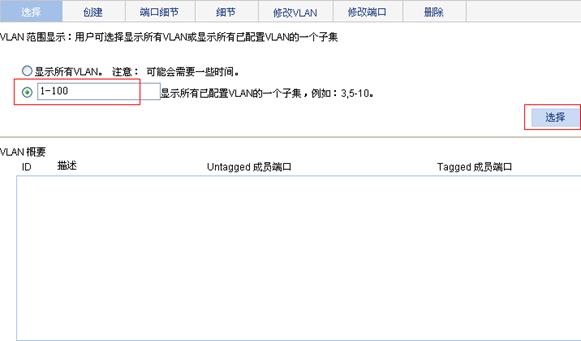

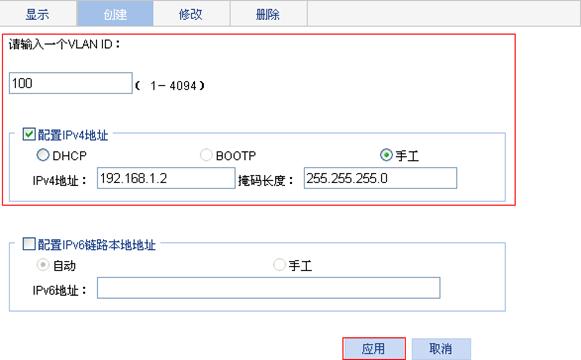

VLAN虚接口 |

显示 |

按地址类型显示VLAN虚接口的信息 |

Monitor |

|

|

创建 |

创建VLAN虚接口,并可以配置其IP地址 |

Configure |

||

|

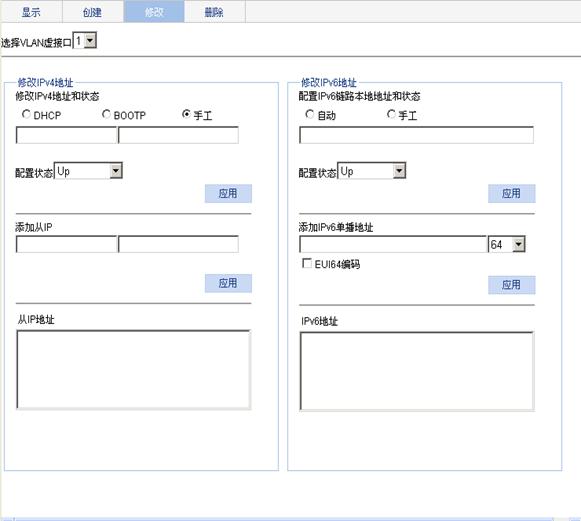

修改 |

修改VLAN虚接口的IP地址和状态 |

Configure |

||

|

删除 |

删除VLAN虚接口 |

Configure |

||

|

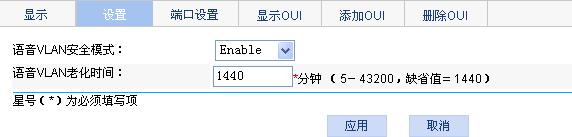

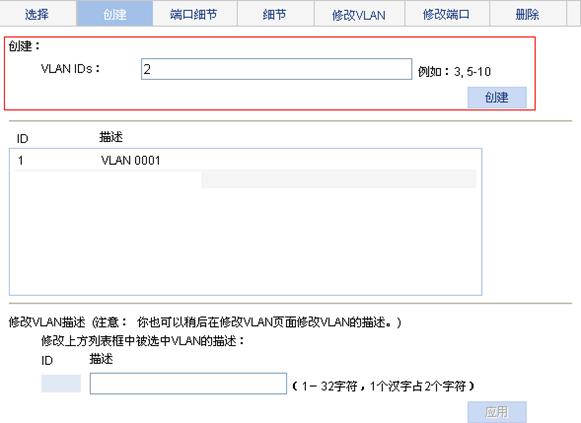

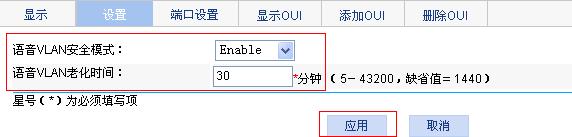

语音VLAN |

显示 |

显示语音VLAN的全局和端口信息 |

Monitor |

|

|

设置 |

设置全局语音VLAN |

Configure |

||

|

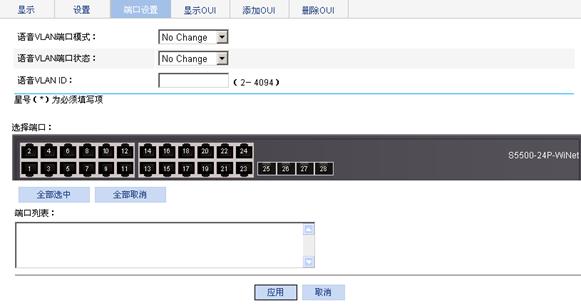

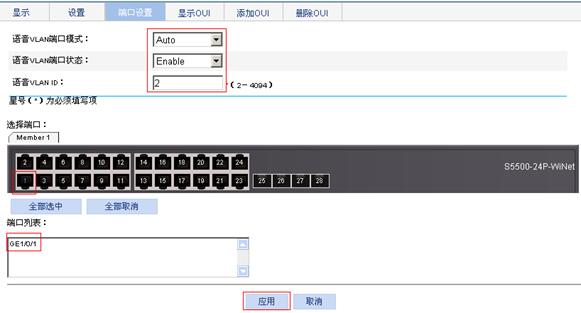

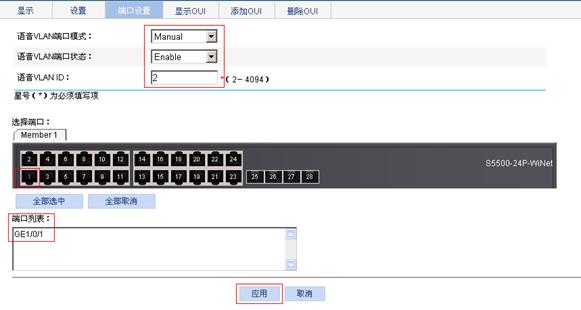

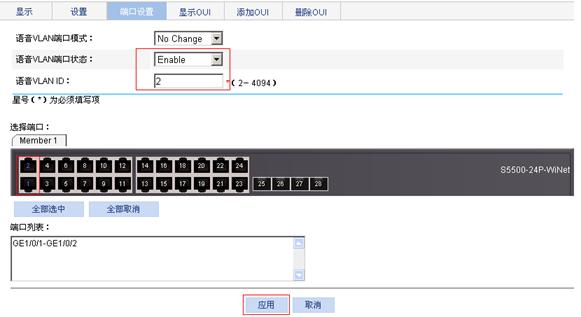

端口设置 |

设置端口语音VLAN |

Configure |

||

|

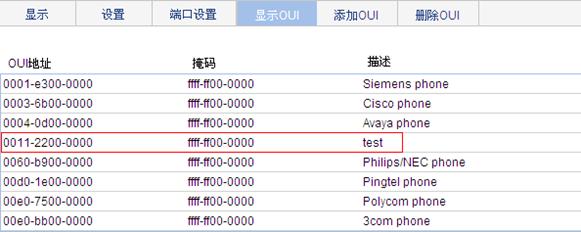

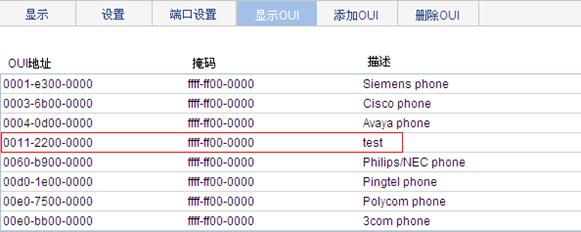

显示OUI |

显示语音VLAN能识别的OUI地址信息 |

Monitor |

||

|

添加OUI |

添加语音VLAN能识别的OUI地址 |

Configure |

||

|

删除OUI |

删除语音VLAN能识别的OUI地址 |

Configure |

||

|

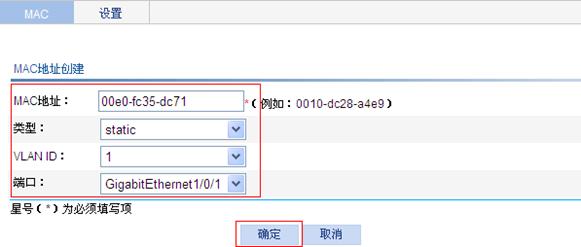

MAC地址 |

MAC |

显示、查询、刷新MAC地址信息 |

Monitor |

|

|

新建、删除MAC地址 |

Configure |

|||

|

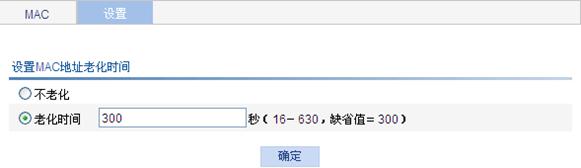

设置 |

显示、设置MAC地址老化时间 |

Configure |

||

|

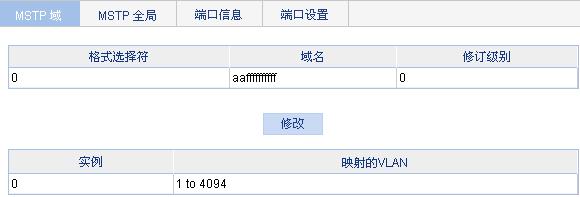

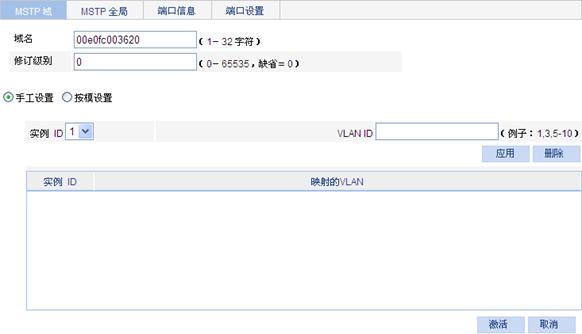

MSTP |

MSTP域 |

显示MSTP域的信息 |

Monitor |

|

|

修改MSTP域 |

Configure |

|||

|

MSTP全局 |

显示、设置MSTP全局参数 |

Configure |

||

|

端口信息 |

显示端口MSTP的信息 |

Monitor |

||

|

端口设置 |

显示、设置MSTP端口参数 |

Configure |

||

|

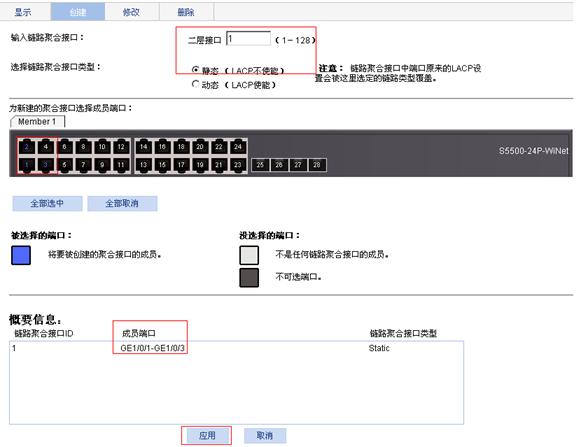

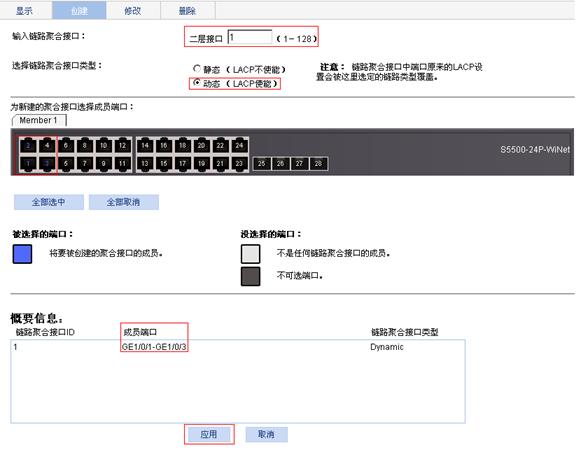

链路聚合 |

显示 |

显示聚合接口的信息,以及聚合接口中端口成员的信息 |

Monitor |

|

|

创建 |

创建链路聚合组 |

Configure |

||

|

修改 |

修改链路聚合组 |

Configure |

||

|

删除 |

删除链路聚合组 |

Configure |

||

|

LACP |

显示 |

显示已使能LACP协议的端口以及对端端口的信息 |

Monitor |

|

|

设置 |

设置LACP协议优先级 |

Configure |

||

|

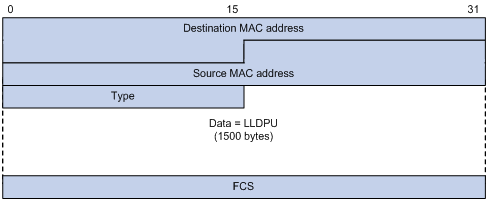

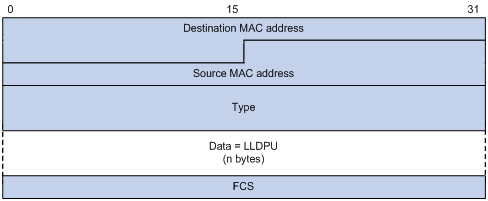

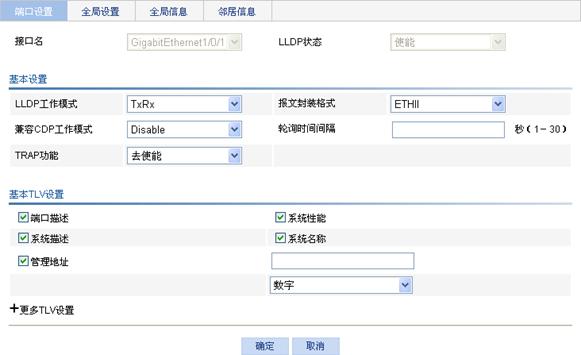

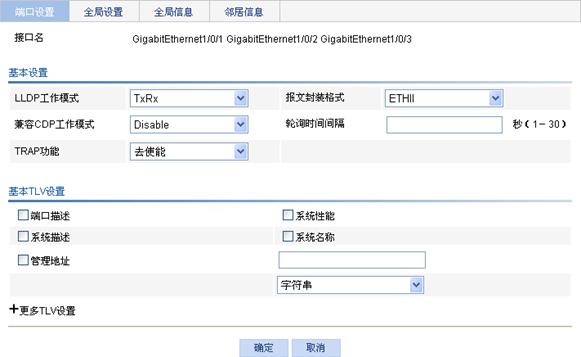

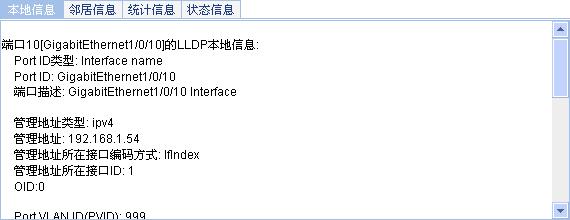

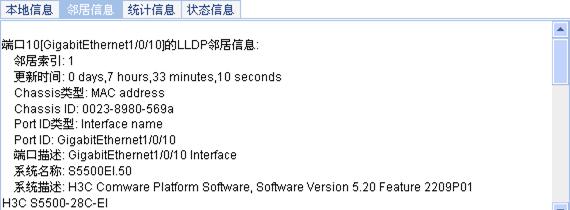

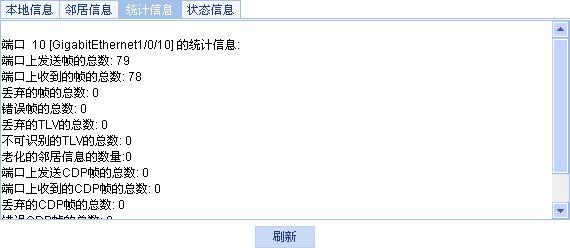

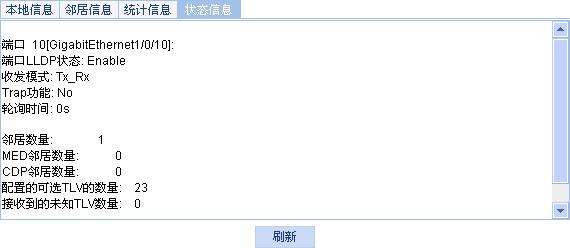

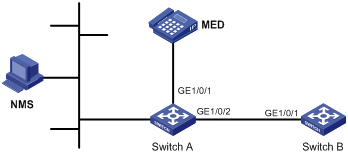

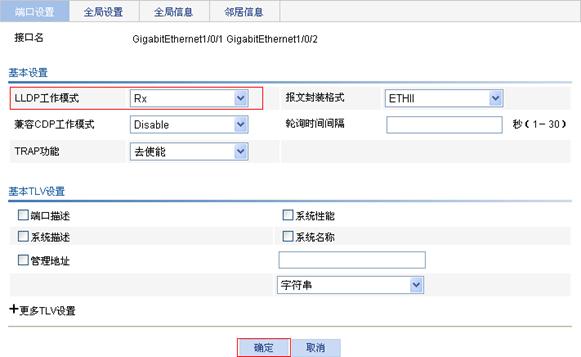

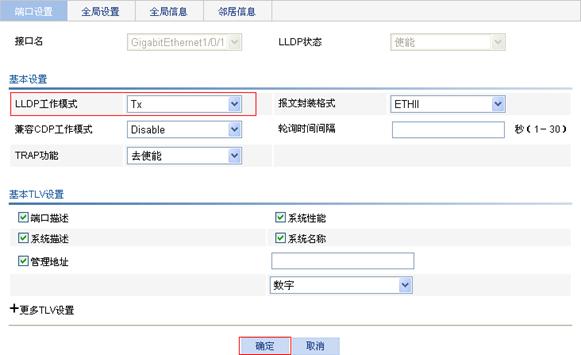

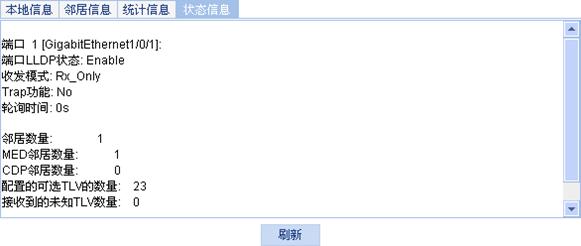

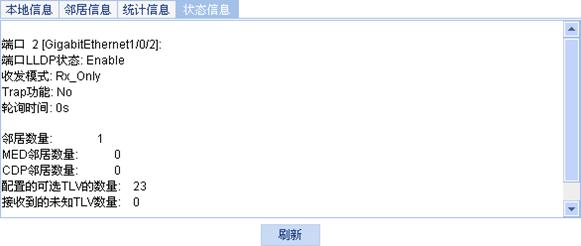

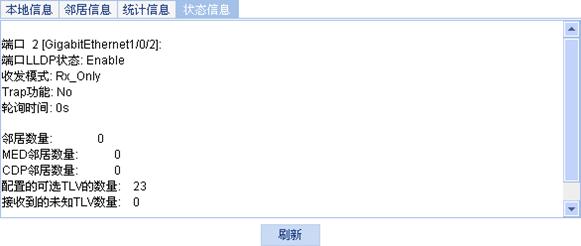

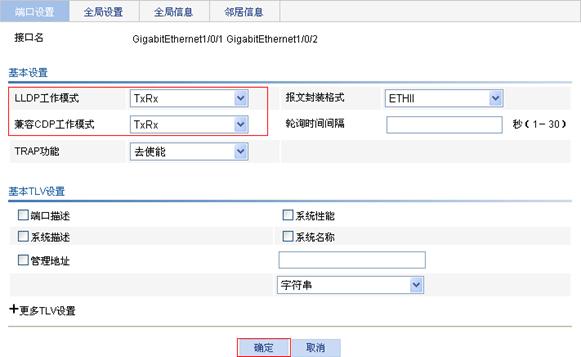

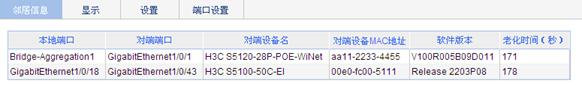

LLDP |

端口设置 |

显示端口上的LLDP配置信息、本地信息、邻居信息、统计信息、状态信息 |

Monitor |

|

|

修改端口上的LLDP配置信息 |

Configure |

|||

|

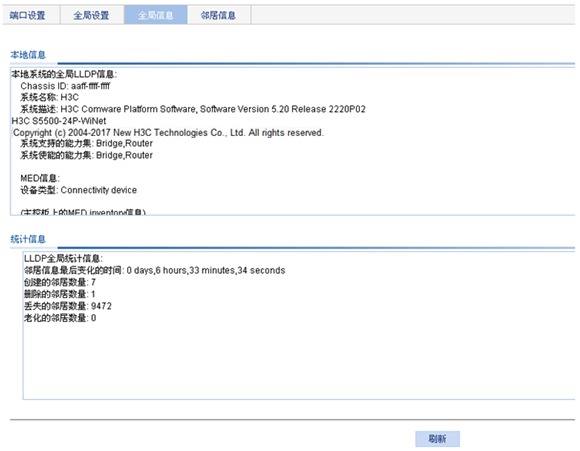

全局设置 |

显示全局的LLDP配置信息 |

Monitor |

||

|

设置全局LLDP参数 |

Configure |

|||

|

全局信息 |

显示、刷新全局LLDP本地信息和统计信息 |

Monitor |

||

|

邻居信息 |

显示、查询全局LLDP邻居信息 |

Monitor |

||

|

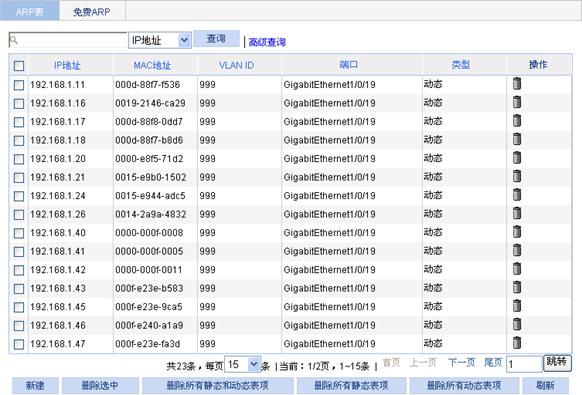

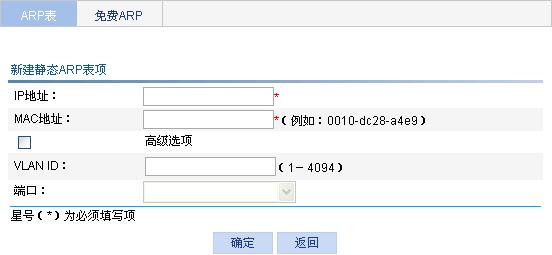

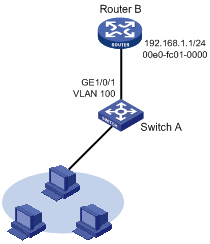

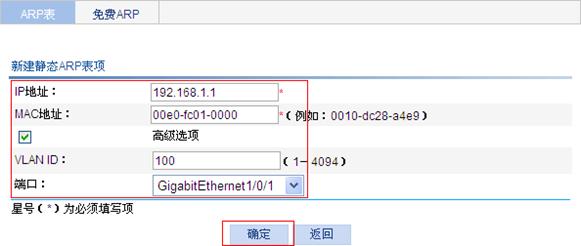

ARP管理 |

ARP表 |

显示、查询ARP表的信息 |

Monitor |

|

|

新建、修改、删除ARP表项 |

Configure |

|||

|

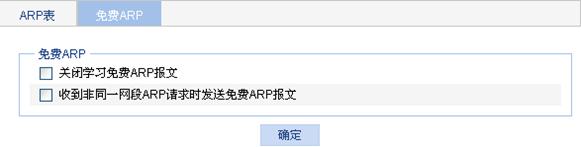

免费ARP |

显示免费ARP功能的配置信息 |

Monitor |

||

|

设置免费ARP功能 |

Configure |

|||

|

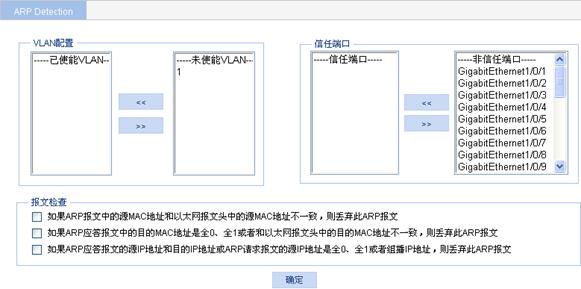

ARP防攻击 |

ARP Detection |

显示ARP Detection功能的配置信息 |

Monitor |

|

|

设置ARP Detection功能 |

Configure |

|||

|

免费ARP定时发送(仅S5500-WiNet和S3100V2-WiNet系列交换机支持) |

显示免费ARP定时发送功能的配置信息 |

Monitor |

||

|

设置免费ARP定时发送功能 |

Configure |

|||

|

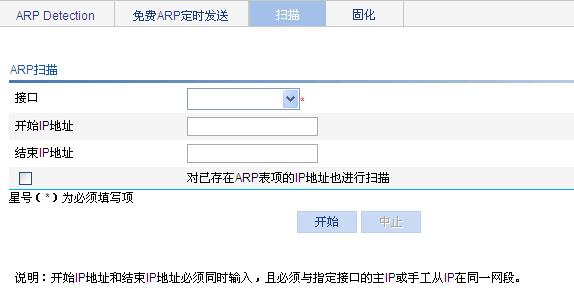

扫描(仅S5500-WiNet和S3100V2-WiNet系列交换机支持) |

显示ARP扫描功能的配置信息 |

Monitor |

||

|

设置ARP扫描功能 |

Configure |

|||

|

固化(仅S5500-WiNet和S3100V2-WiNet系列交换机支持) |

显示、查询ARP表项信息 |

Monitor |

||

|

固化、解除固化ARP表项信息 |

Configure |

|||

|

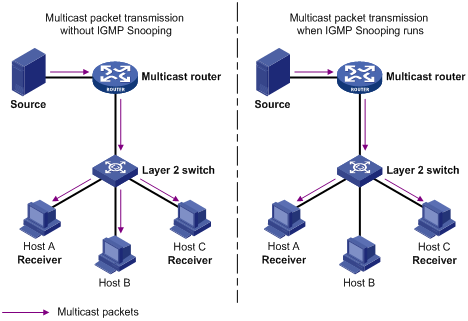

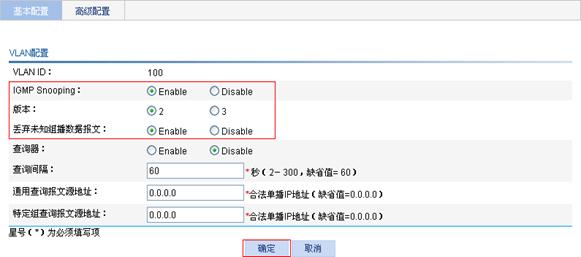

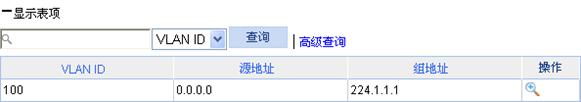

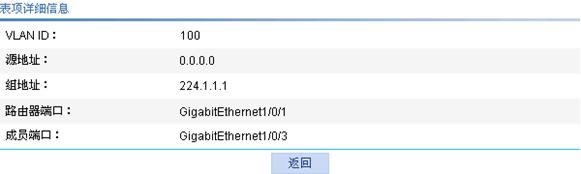

IGMP Snooping |

基本配置 |

显示全局和VLAN内的IGMP Snooping配置信息,显示、查询IGMP Snooping组播表项信息 |

Monitor |

|

|

设置全局和VLAN内的IGMP Snooping配置信息 |

Configure |

|||

|

高级配置 |

显示端口的IGMP Snooping配置信息 |

Monitor |

||

|

设置端口的IGMP Snooping配置信息 |

Configure |

|||

|

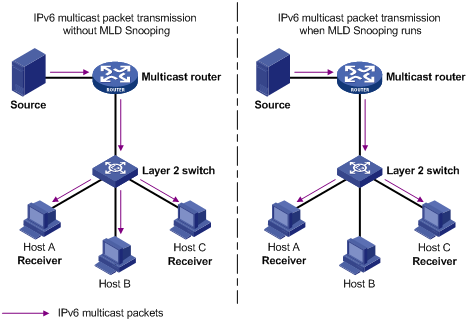

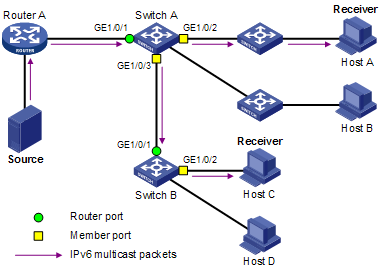

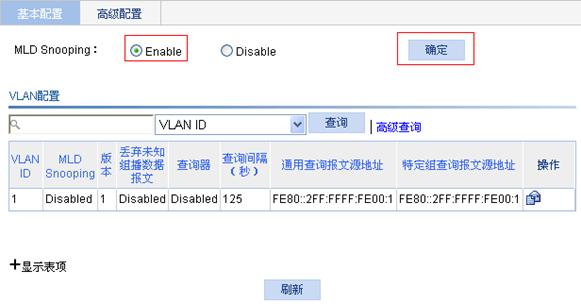

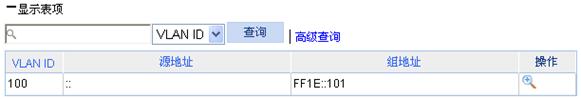

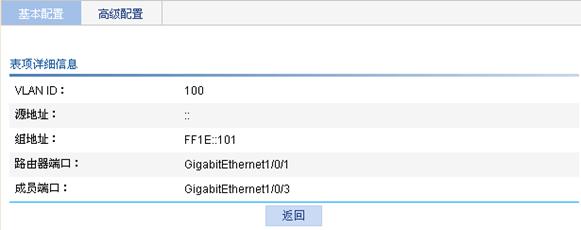

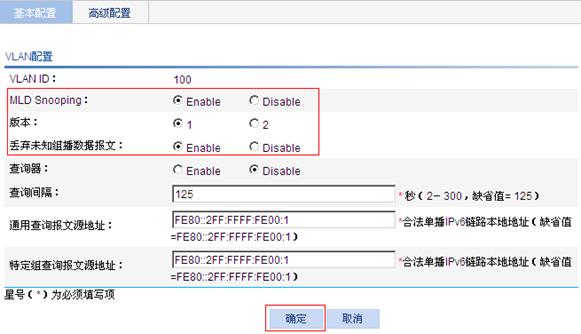

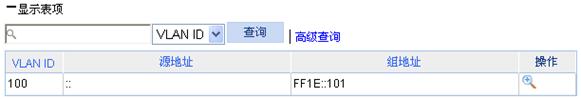

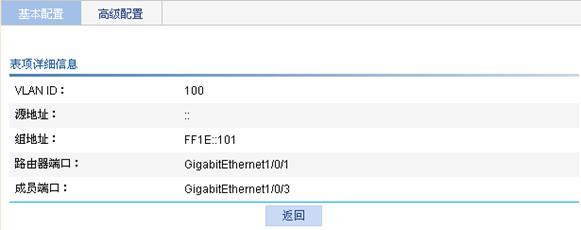

MLD Snooping (仅S5120-WiNet系列交换机支持) |

基本配置 |

显示全局和VLAN内的MLD Snooping配置信息,显示、查询MLD Snooping组播表项信息 |

Monitor |

|

|

设置全局和VLAN内的MLD Snooping配置信息 |

Configure |

|||

|

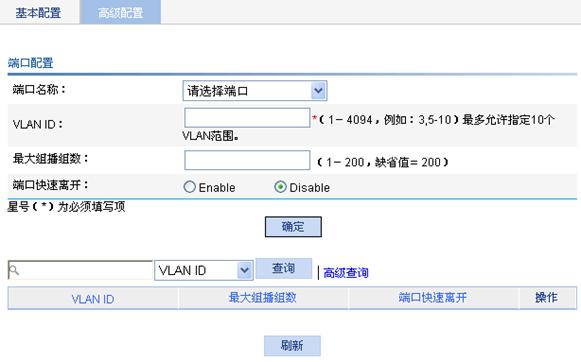

高级配置 |

显示端口的MLD Snooping配置信息 |

Monitor |

||

|

设置端口的MLD Snooping配置信息 |

Configure |

|||

|

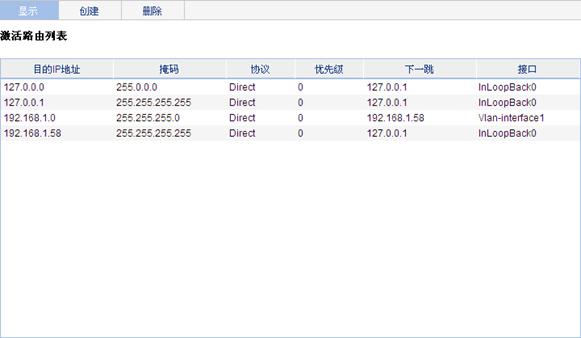

IPv4路由 |

显示 |

显示、查询IPv4激活路由表信息 |

Monitor |

|

|

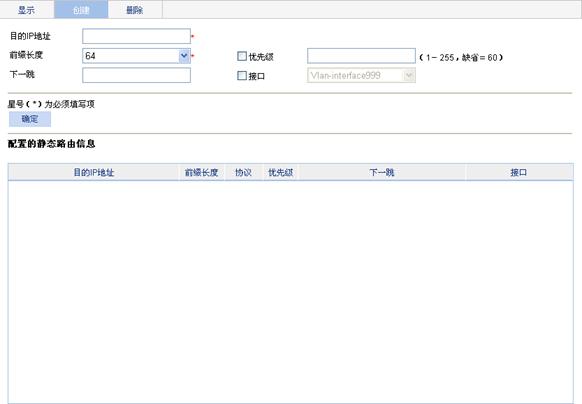

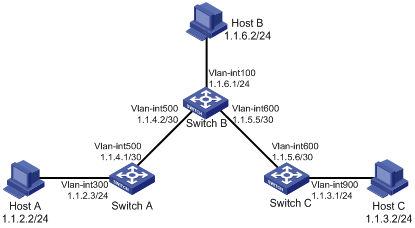

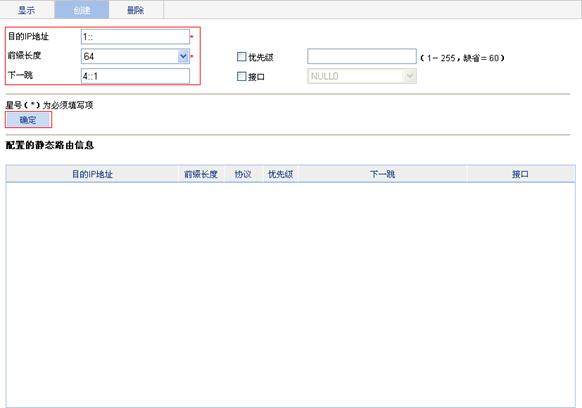

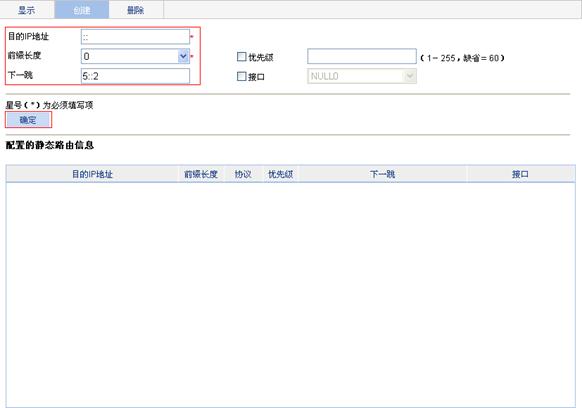

创建 |

创建IPv4静态路由,显示已配置的静态路由信息 |

Configure |

||

|

删除 |

删除IPv4静态路由 |

Configure |

||

|

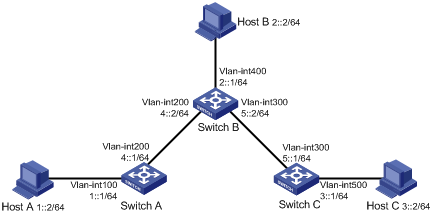

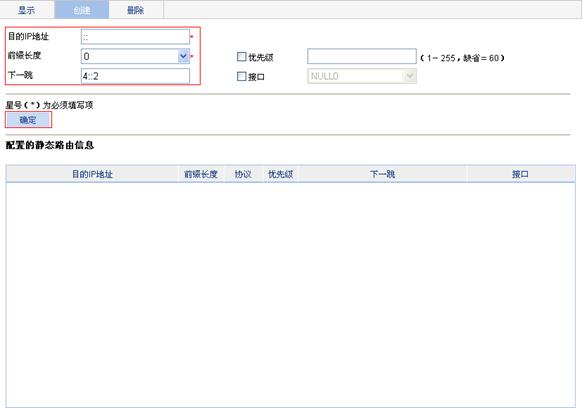

IPv6路由 |

显示 |

显示IPv6激活路由表信息 |

Monitor |

|

|

创建 |

创建IPv6静态路由,显示已配置的静态路由信息 |

Configure |

||

|

删除 |

删除IPv6静态路由 |

Configure |

||

|

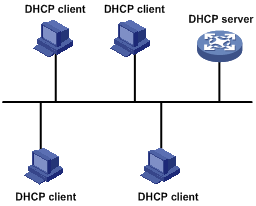

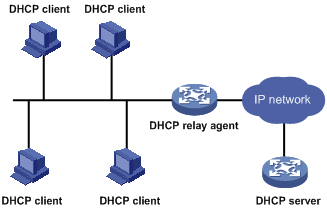

DHCP |

DHCP服务器(仅S5500-WiNet系列和S3100V2-52TP-WiNet交换机支持) |

显示DHCP服务的使能状态、DHCP地址池的信息、接口DHCP服务器状态、在用地址信息 |

Monitor |

|

|

设置DHCP服务的使能状态,新建、修改、删除DHCP地址池,设置接口DHCP服务器状态 |

Configure |

|||

|

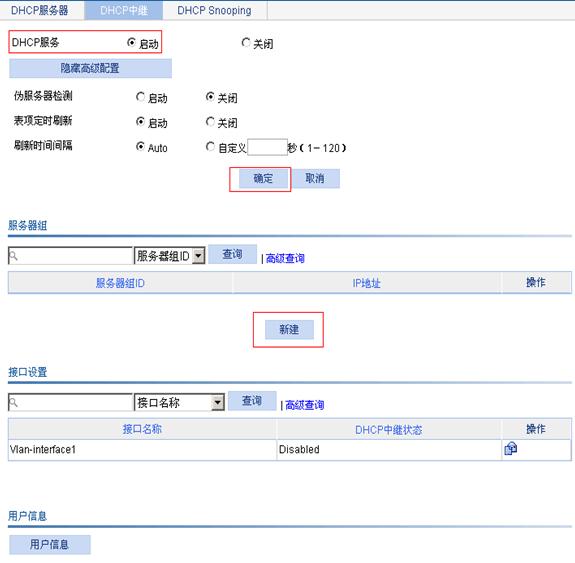

DHCP中继(仅S5500-WiNet系列、S5120-WiNet系列和S3100V2-52TP-WiNet交换机支持) |

显示DHCP服务的状态和DHCP中继的高级配置信息,显示服务器组的信息,显示接口的DHCP中继功能状态,查看DHCP中继用户信息 |

Monitor |

||

|

设置DHCP服务的状态和DHCP中继的高级配置信息,设置服务器组,设置接口DHCP中继功能的状态 |

Configure |

|||

|

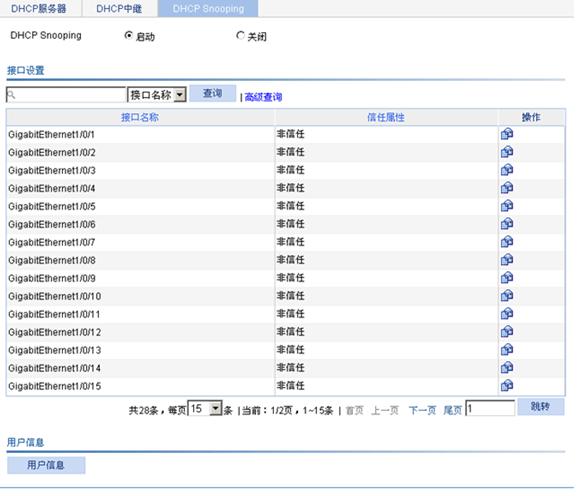

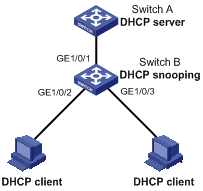

DHCP Snooping |

显示DHCP Snooping功能的状态,显示端口的信任属性,查看SHCP Snooping用户信息 |

Monitor |

||

|

设置DHCP Snooping功能的状态,设置端口的信任属性 |

Configure |

|||

|

服务管理 |

服务管理 |

显示各种服务的启动情况 |

Configure |

|

|

设置是否启用各种服务,并设置相关的参数 |

Management |

|||

|

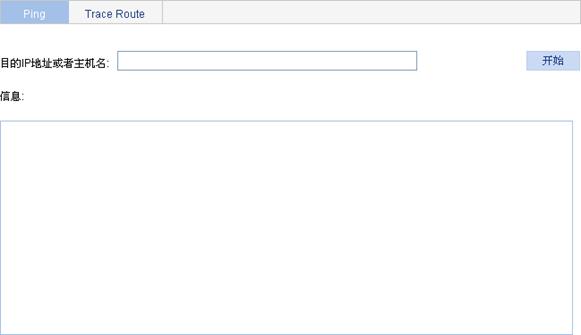

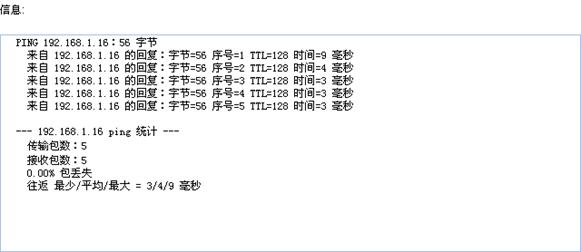

诊断工具 |

ping |

执行ping操作并显示执行结果(仅S5500-WiNet和S3100V2-WiNet系列交换机支持) |

Visitor |

|

|

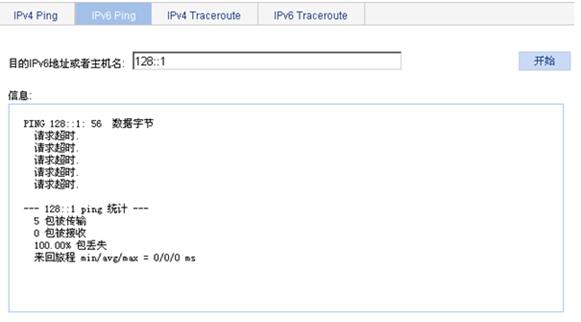

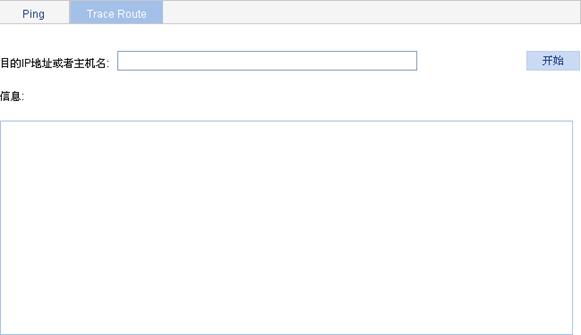

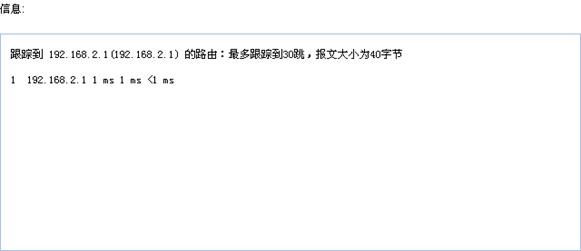

trace route |

执行trace route操作并显示执行结果(仅S5500-WiNet和S3100V2-WiNet系列交换机支持) |

Visitor |

||

|

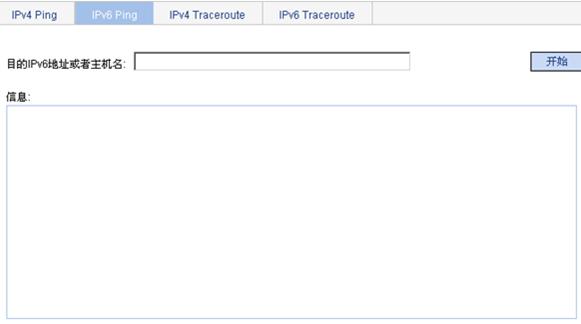

IPv4 ping |

执行IPv4的ping操作并显示执行结果(仅S5120-WiNet系列交换机支持) |

Visitor |

||

|

IPv6 ping |

执行IPv6的ping操作并显示执行结果(仅S5120-WiNet系列交换机支持) |

Visitor |

||

|

IPv4 trace route |

执行IPv4的trace route操作并显示执行结果(仅S5120-WiNet系列交换机支持) |

Visitor |

||

|

IPv6 trace route |

执行IPv6的trace route操作并显示执行结果(仅S5120-WiNet系列交换机支持) |

Visitor |

||

|

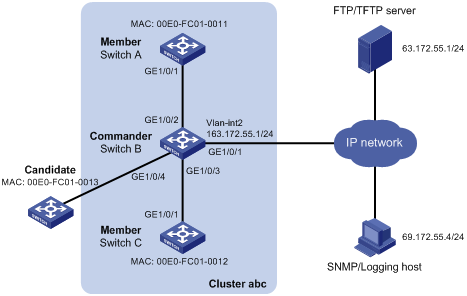

集群 |

NDP |

邻居信息 |

显示邻居信息 |

Monitor |

|

显示 |

显示NDP状态,选择端口及显示端口NDP信息 |

Monitor |

||

|

设置 |

设置NDP状态及相关定时器时间参数 |

Configure |

||

|

端口设置 |

设置端口状态 |

Configure |

||

|

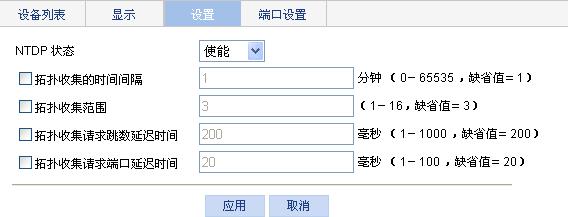

NTDP |

设备列表 |

显示设备信息 |

Monitor |

|

|

刷新和拓扑收集设备信息 |

Monitor |

|||

|

显示 |

显示端口NTDP概要 |

Monitor |

||

|

设置 |

设置NTDP状态及设置拓扑收集相关参数 |

Configure |

||

|

端口设置 |

设置端口状态 |

Configure |

||

|

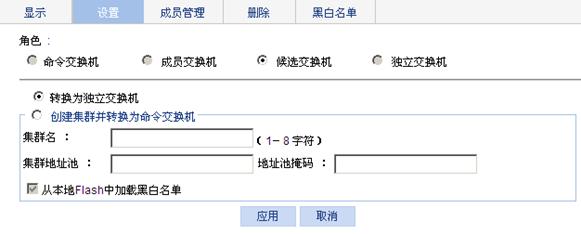

集群 |

显示 |

显示集群信息、集群地址池、成员列表信息 |

Monitor |

|

|

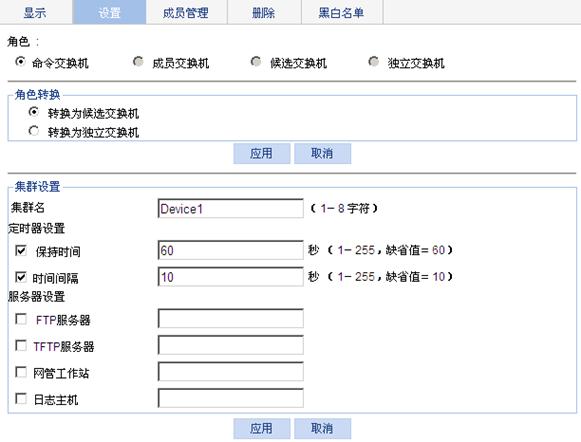

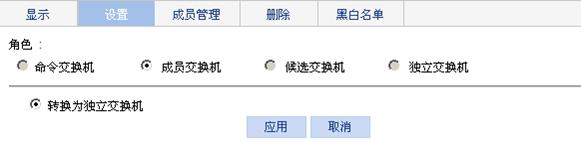

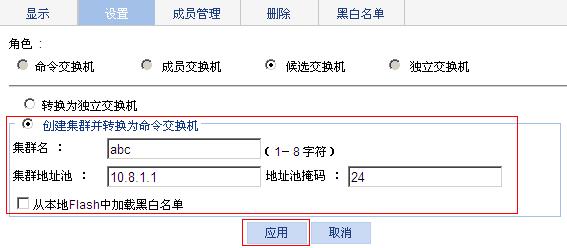

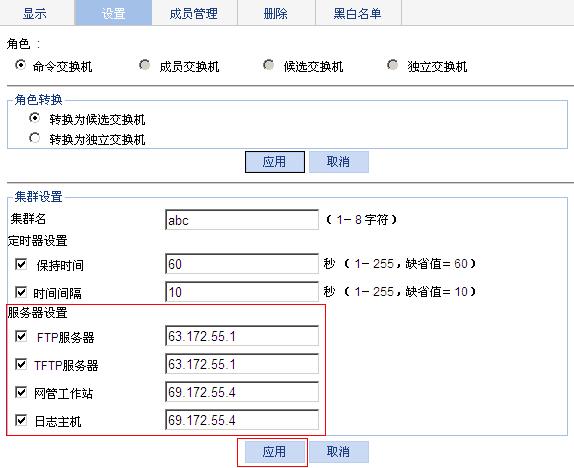

设置 |

设置交换机角色及集群设置 |

Configure |

||

|

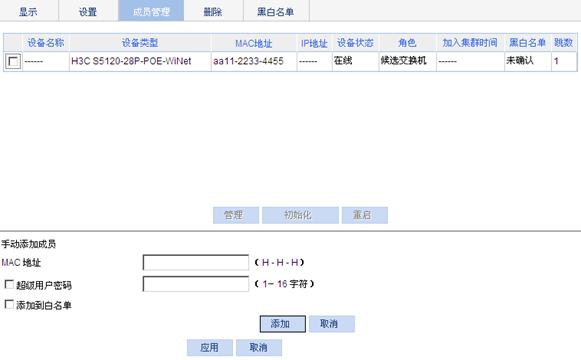

成员管理 |

显示成员信息及管理成员 |

Configure |

||

|

手动添加成员 |

Configure |

|||

|

删除 |

删除成员 |

Configure |

||

|

黑白名单 |

设置成员黑白名单 |

Configure |

||

|

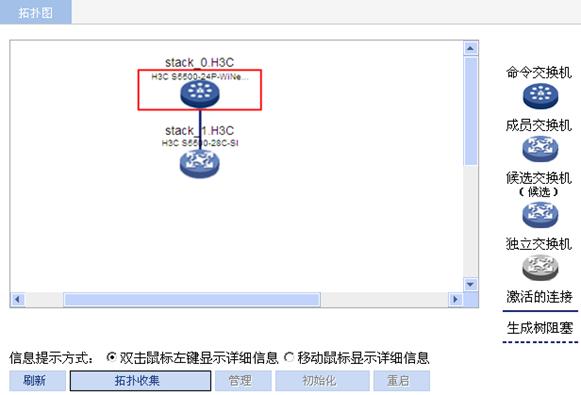

拓扑显示 |

拓扑图 |

显示设备拓扑图 |

Monitor |

|

|

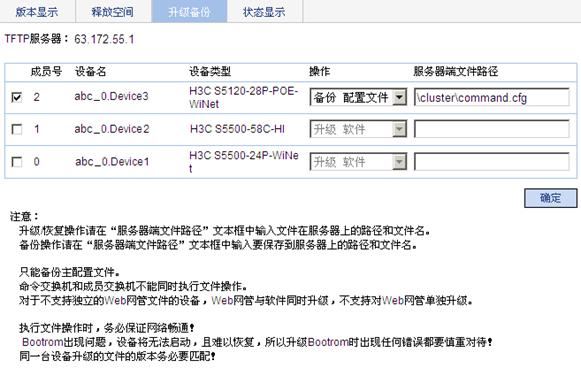

集群升级 |

版本显示 |

显示成员版本信息 |

Management |

|

|

释放空间 |

删除目标交换机文件,释放空间。 |

Management |

||

|

升级备份 |

成员升级前的备份 |

Management |

||

|

状态显示 |

显示成员当前状态 |

Management |

||

|

认证 |

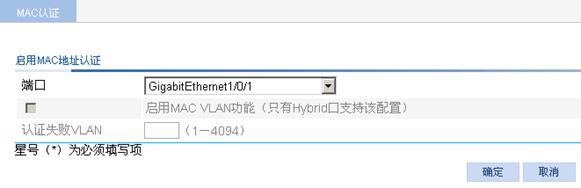

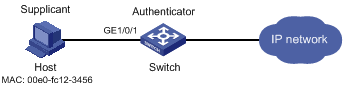

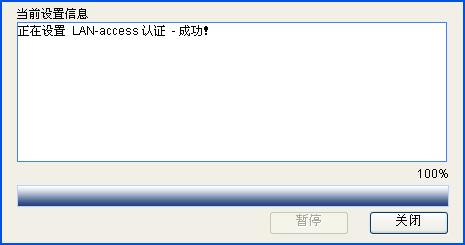

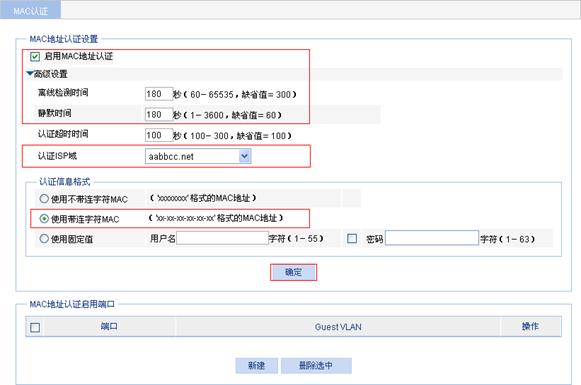

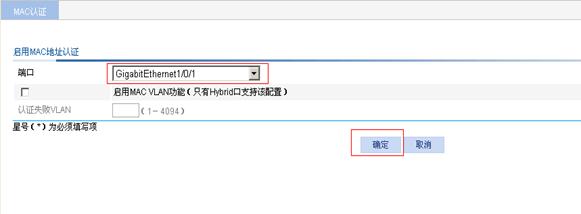

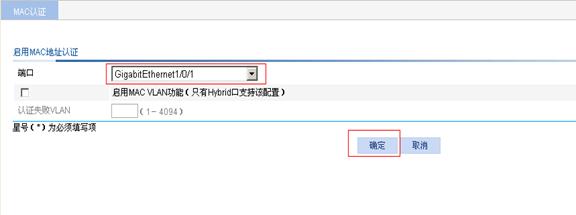

MAC认证 |

MAC认证 |

显示全局和端口MAC地址的配置信息 |

Monitor |

|

设置全局MAC地址认证功能,配置MAC地址认证的启用端口 |

Configure |

|||

|

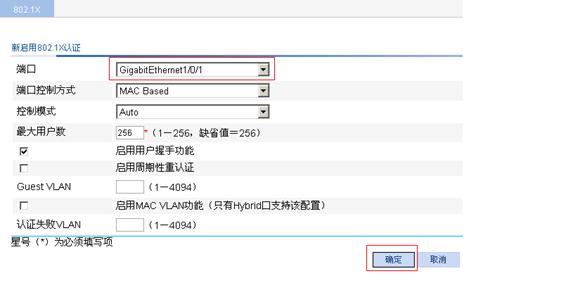

802.1X |

802.1X |

显示全局802.1X和端口802.1X的配置信息 |

Monitor |

|

|

设置全局802.1X认证功能,配置802.1X认证的启用端口 |

Configure |

|||

|

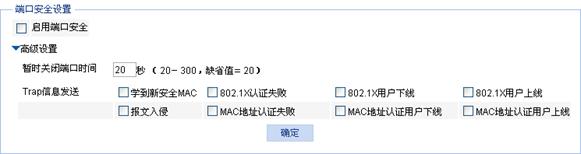

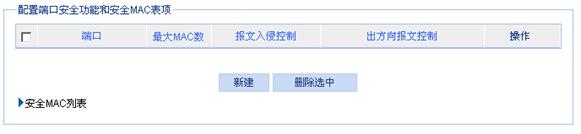

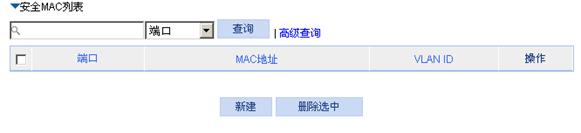

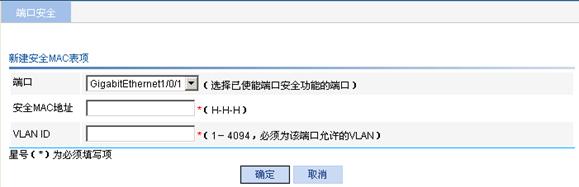

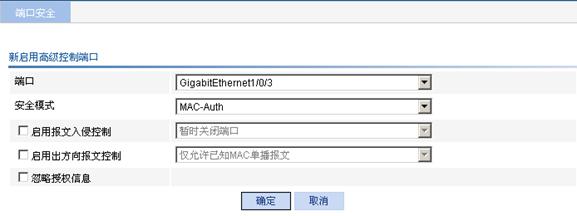

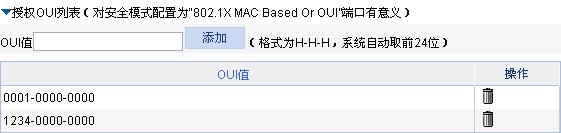

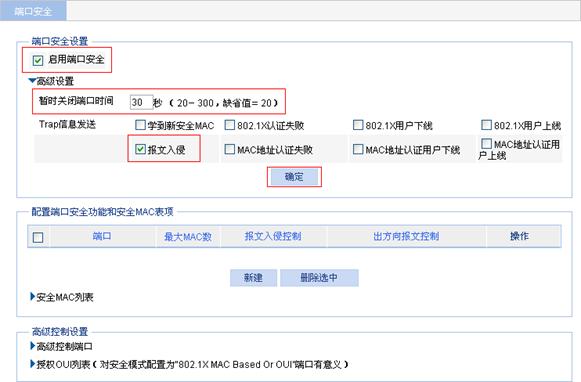

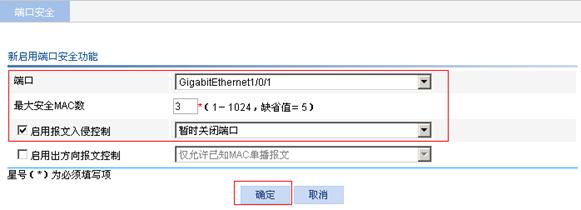

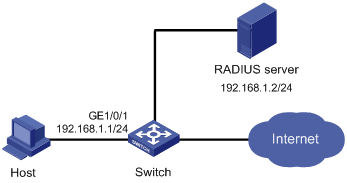

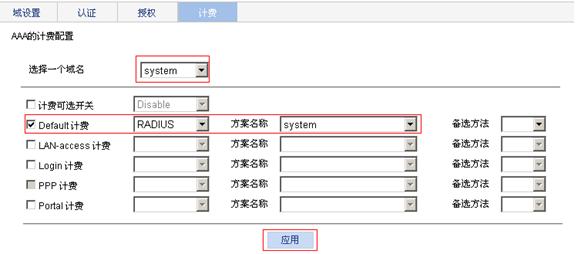

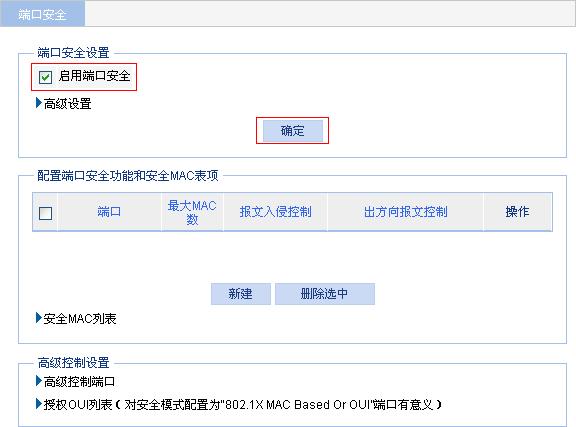

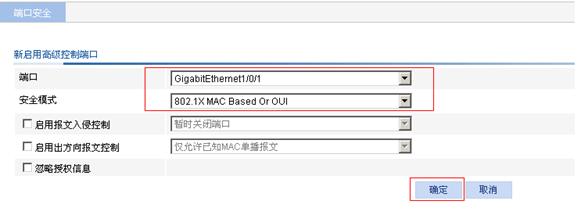

端口安全 |

端口安全 |

显示端口安全的配置信息 |

Monitor |

|

|

设置端口全局端口安全功能,配置端口安全功能和安全MAC表项 |

Configure |

|||

|

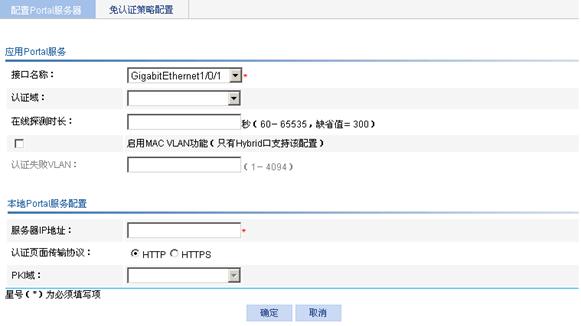

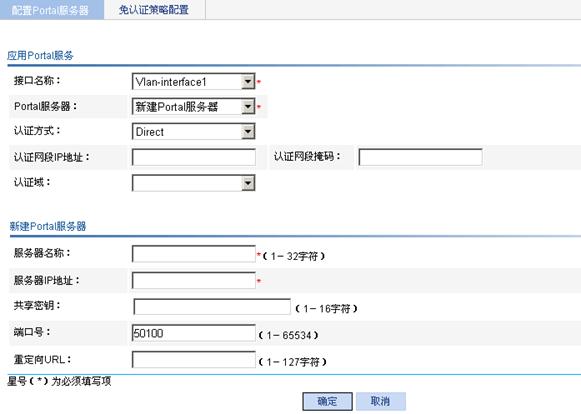

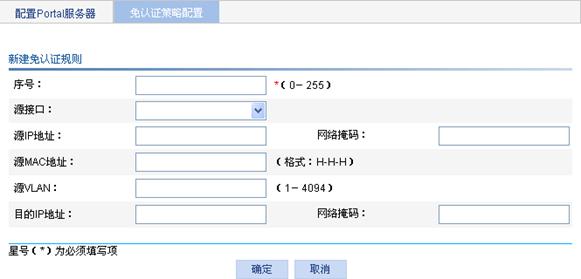

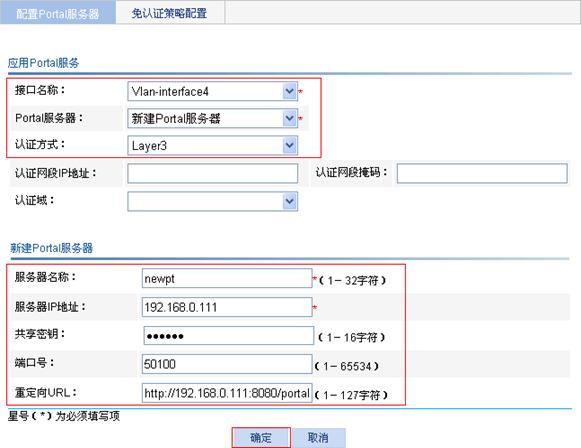

Portal认证 |

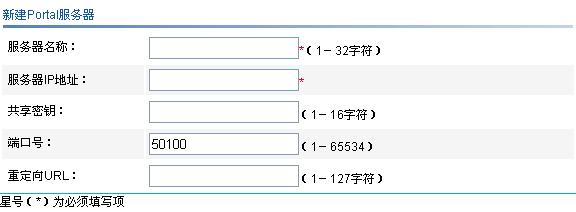

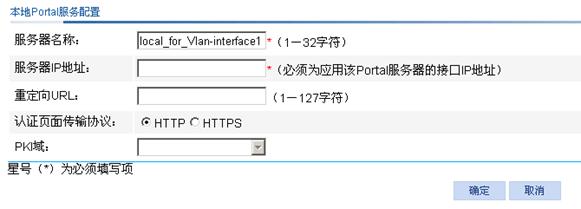

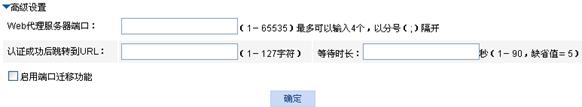

配置Portal服务器 |

显示Portal服务、本地Portal参数、应用Portal服务的配置信息 |

Monitor |

|

|

新建、删除Portal服务的相关配置,修改Portal认证高级参数 |

Configure |

|||

|

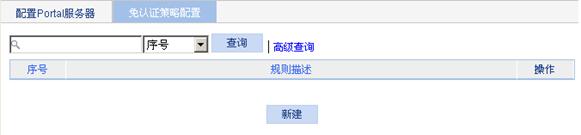

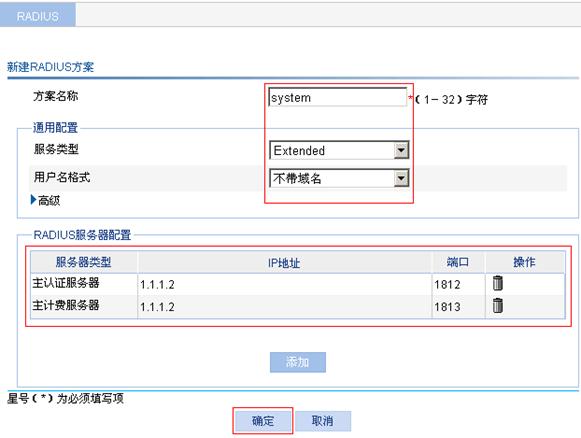

免认证策略配置 |

显示、查询免认证策略的配置信息 |

Monitor |

||

|

新建、删除免认证策略 |

Configure |

|||

|

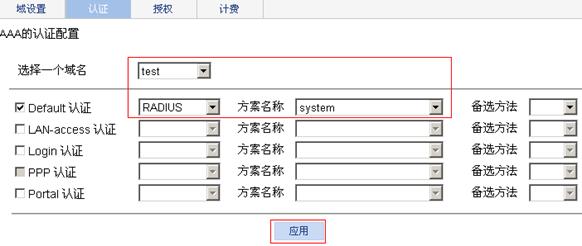

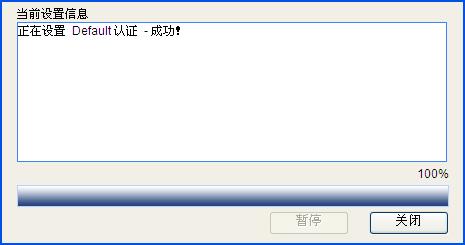

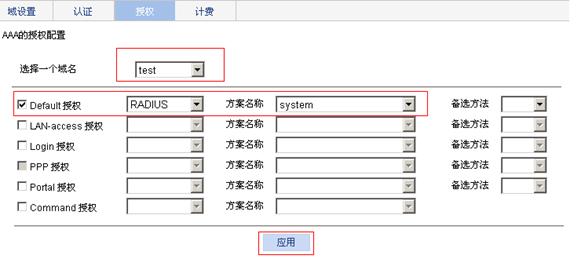

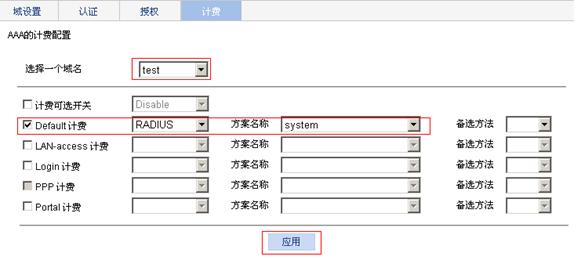

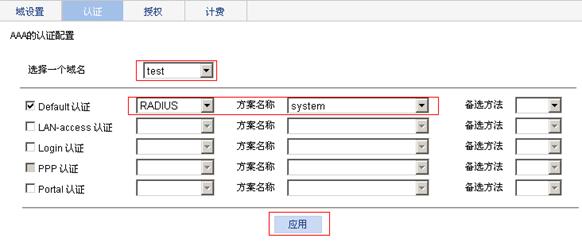

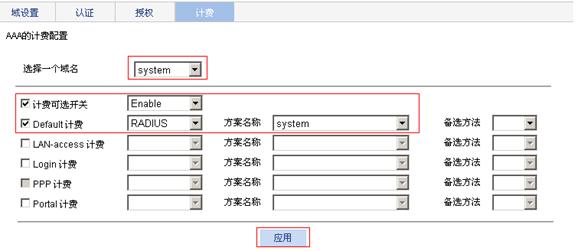

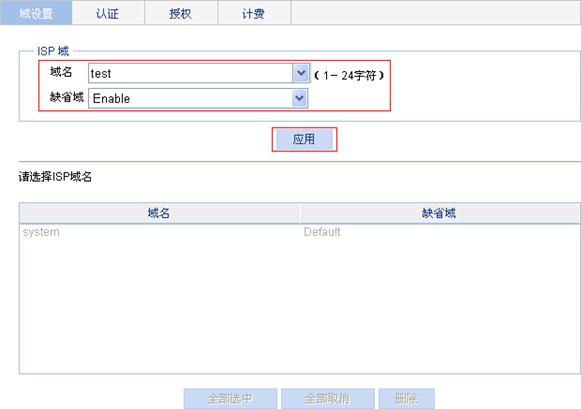

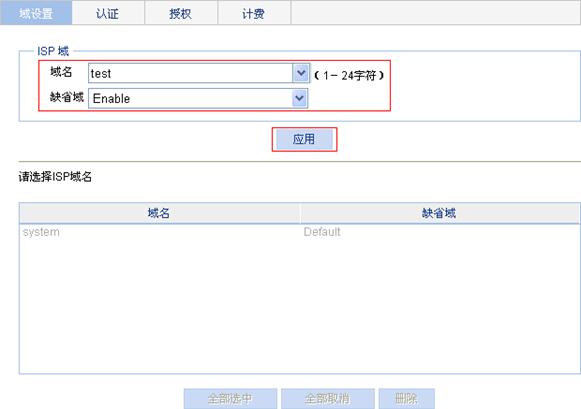

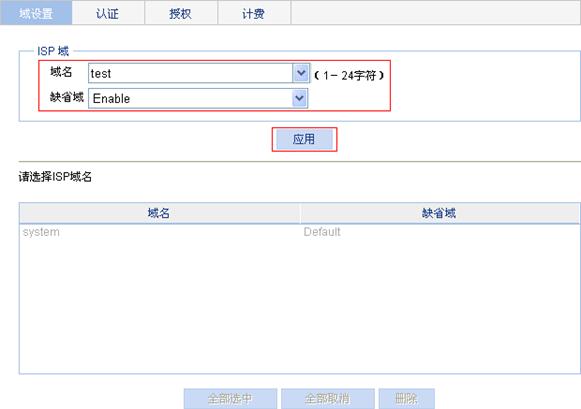

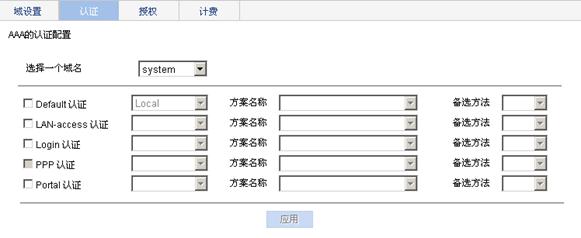

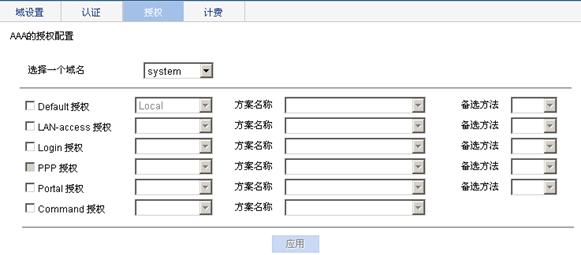

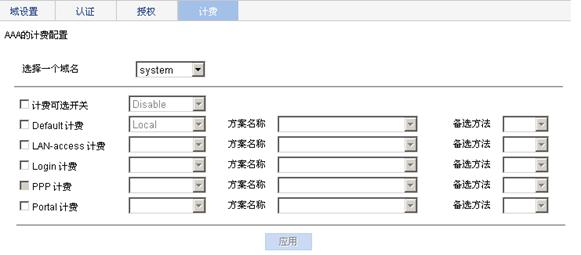

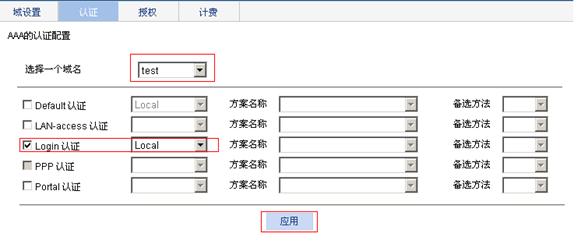

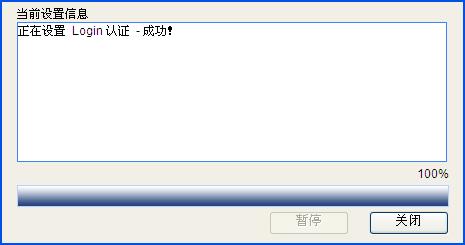

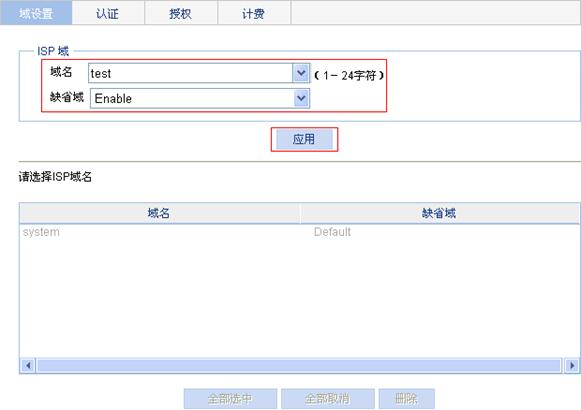

AAA |

域设置 |

显示ISP域的配置信息 |

Monitor |

|

|

新建、删除ISP域 |

Management |

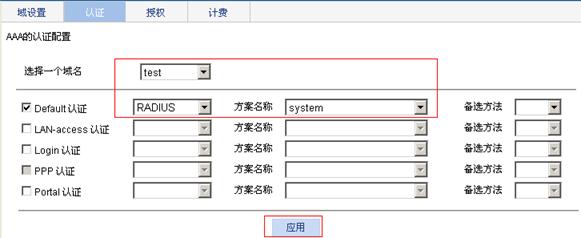

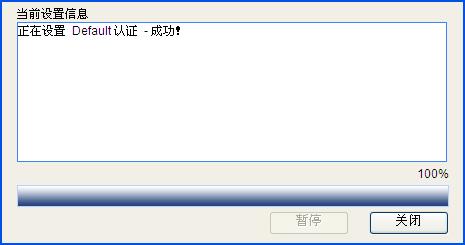

|||

|

认证 |

显示ISP域AAA认证方法的配置信息 |

Monitor |

||

|

设置ISP域的AAA认证方法 |

Management |

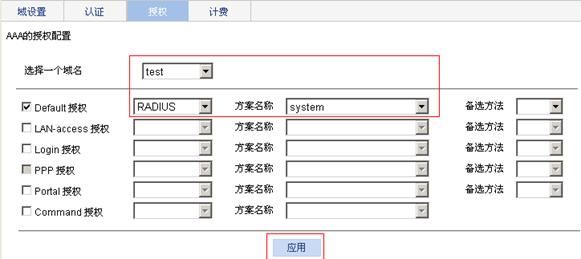

|||

|

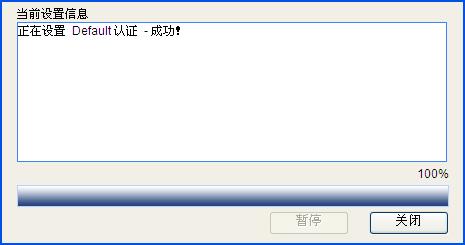

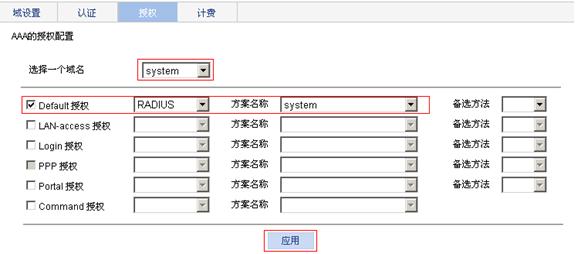

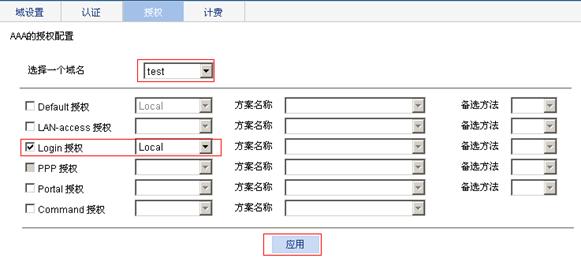

授权 |

显示ISP域AAA授权方法的配置信息 |

Monitor |

||

|

设置ISP域的AAA授权方法 |

Management |

|||

|

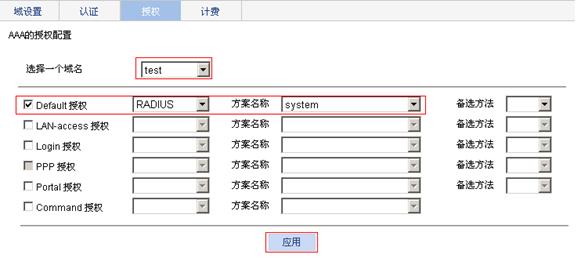

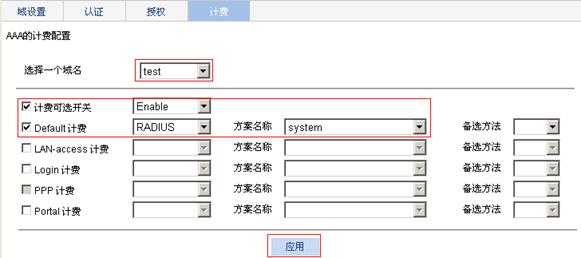

计费 |

显示ISP域AAA计费方法的配置信息 |

Monitor |

||

|

设置ISP域的AAA计费方法 |

Management |

|||

|

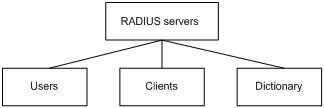

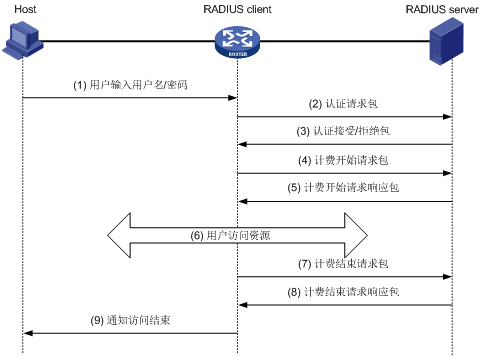

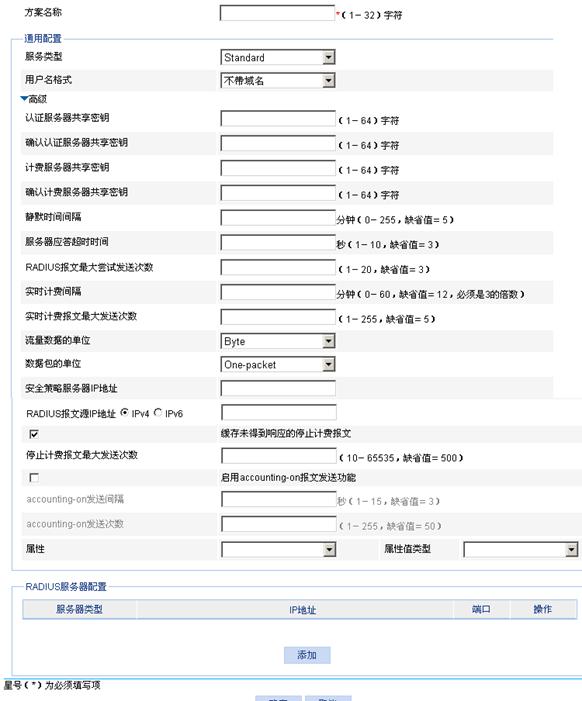

RADIUS |

显示、新建、修改、删除RADIUS方案 |

Management |

||

|

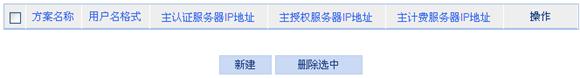

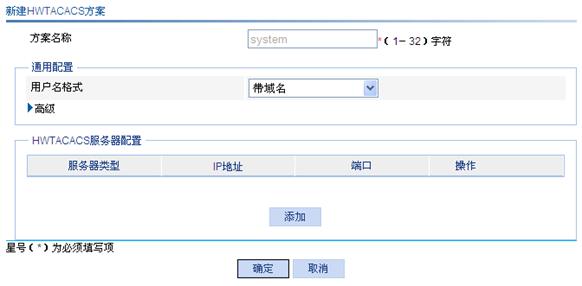

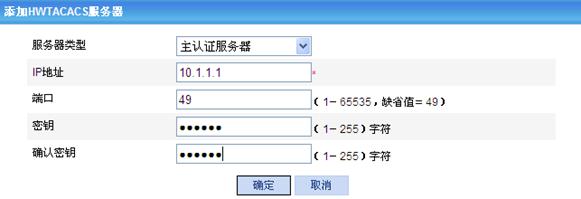

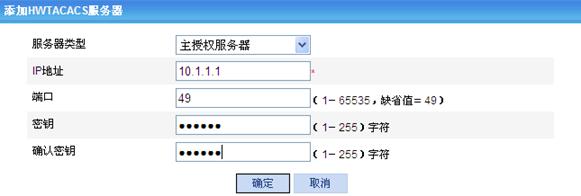

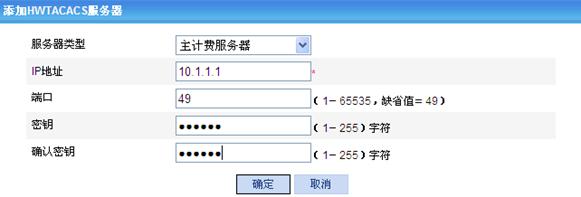

HWTACACS(仅S5500-WiNet系列、S5120-WiNet系列和S3100V2-52TP-WiNet交换机支持) |

显示、新建、修改、删除HWTACACS方案 |

Management |

||

|

用户 |

本地用户 |

显示、查询本地用户的配置信息 |

Monitor |

|

|

新建、修改、删除本地用户 |

Management |

|||

|

用户组 |

显示、查询用户组的配置信息 |

Monitor |

||

|

新建、修改、删除用户组 |

Management |

|||

|

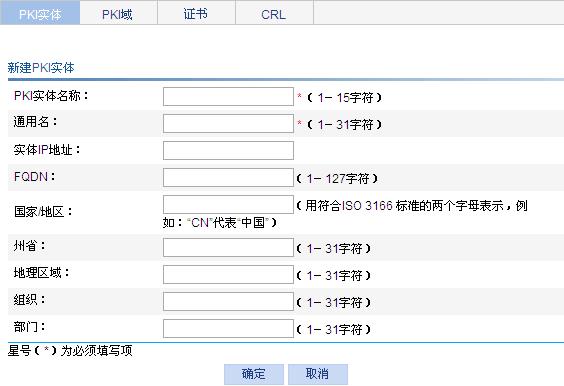

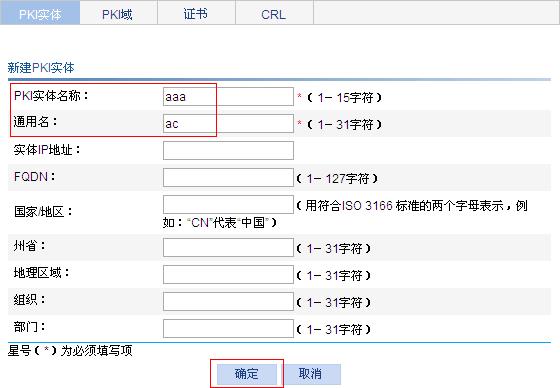

证书管理/PKI(S5500-WiNet和S3100V2-WiNet系列交换机对应“证书管理”,S5120-WiNet系列交换机为对应“PKI”) |

PKI实体 |

显示PKI实体的信息 |

Monitor |

|

|

新建、修改、删除PKI实体 |

Configure |

|||

|

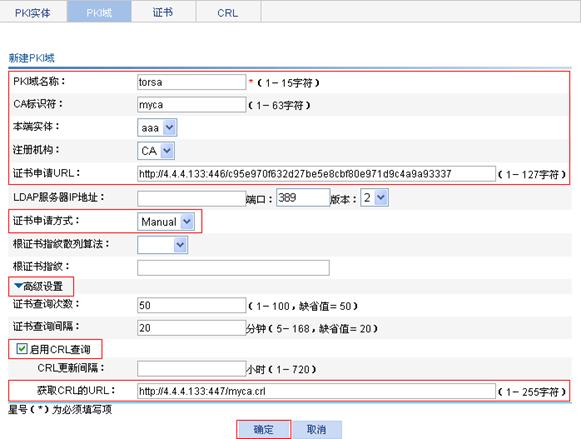

PKI域 |

显示PKI域的信息 |

Monitor |

||

|

新建、修改、删除PKI域 |

Configure |

|||

|

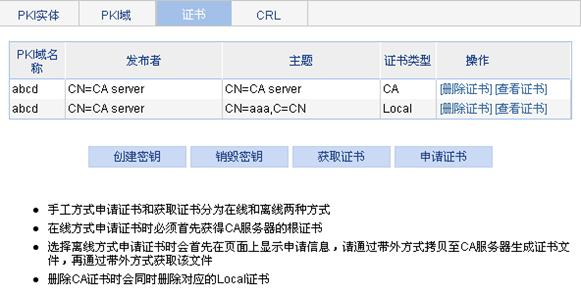

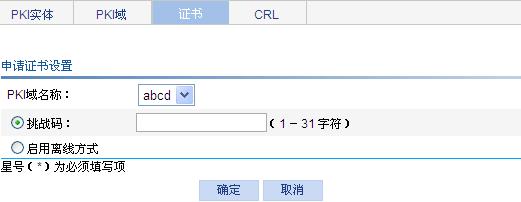

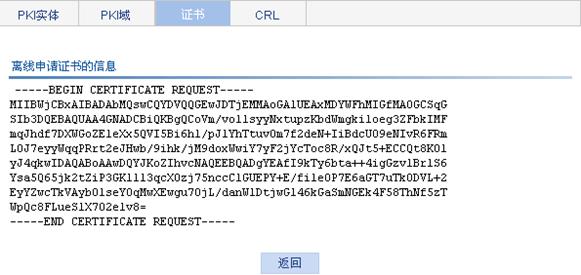

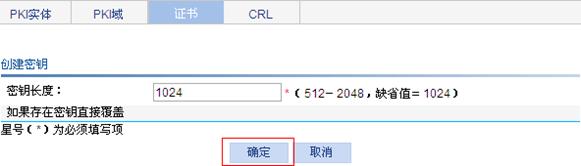

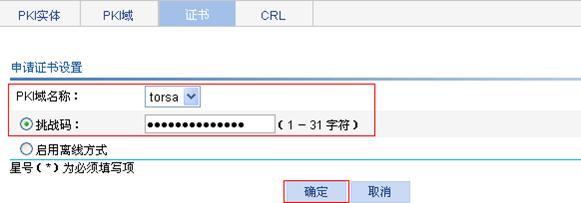

证书 |

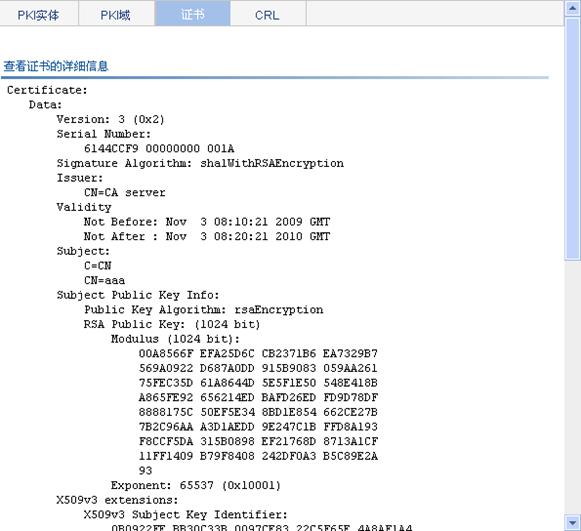

显示PKI域的证书信息,查看证书的详细内容 |

Monitor |

||

|

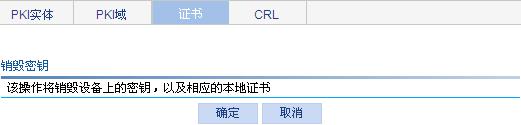

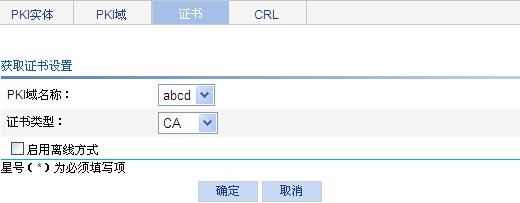

创建密钥、销毁密钥、获取证书、申请证书、删除证书 |

Configure |

|||

|

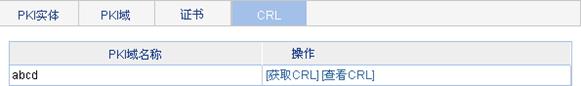

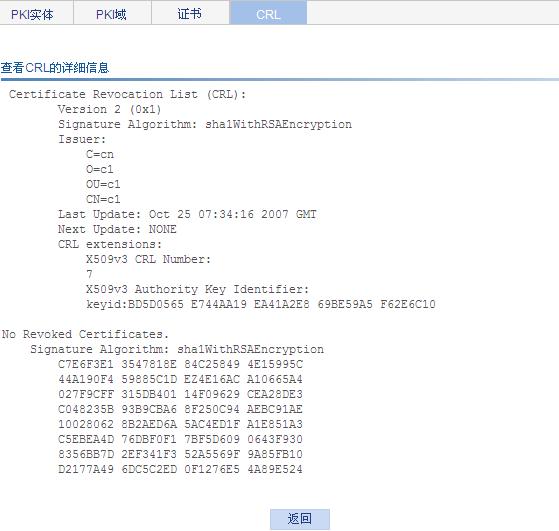

CRL |

显示CRL信息 |

Monitor |

||

|

获取CRL信息 |

Configure |

|||

|

安全 |

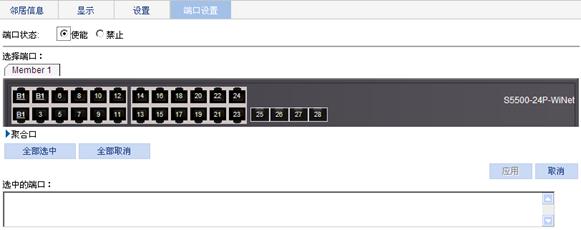

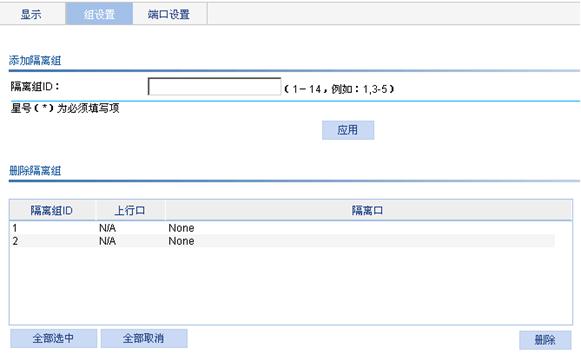

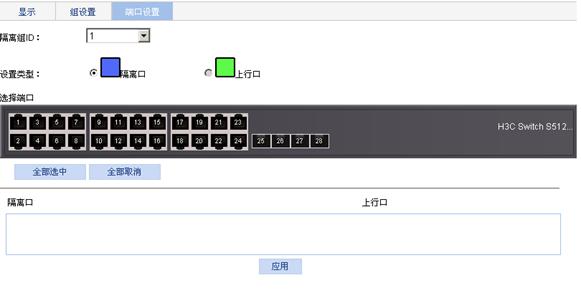

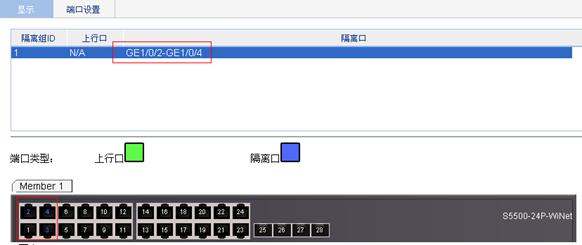

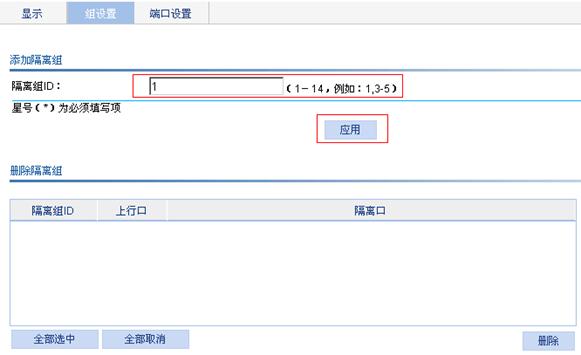

端口隔离组 |

显示 |

显示端口隔离组的信息 |

Monitor |

|

组设置(仅多隔离组支持) |

添加、删除隔离组 (仅S5120-WiNet系列交换机支持) |

Configure |

||

|

端口设置 |

设置隔离组中的端口 |

Configure |

||

|

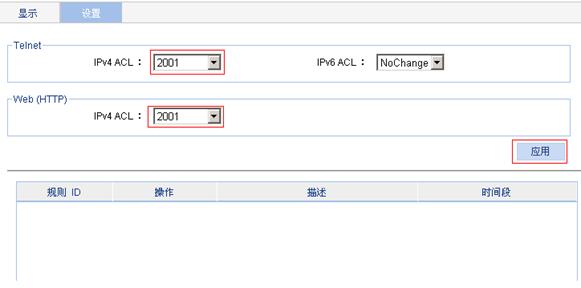

授权IP |

显示 |

显示授权IP的配置信息,以及所引用的IPv4和IPv6 ACL的规则列表信息 |

Management |

|

|

设置 |

设置授权IP |

Management |

||

|

远端环回检测 |

显示、设置系统环回检测参数和端口环回检测参数(仅S5500-WiNet和S3100V2-WiNet系列交换机支持) |

Configure |

||

|

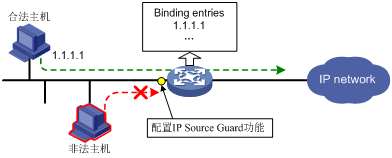

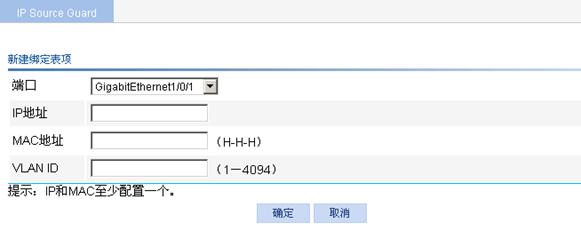

IP Source Guard |

显示、设置IP Source Guard |

Management |

||

|

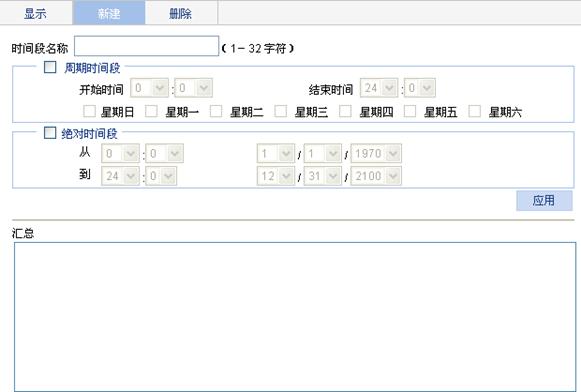

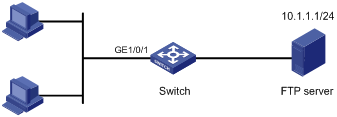

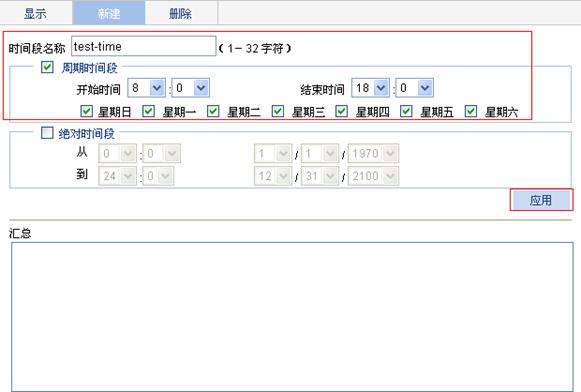

QoS |

时间段 |

显示 |

显示时间段的配置信息 |

Monitor |

|

新建/创建 |

新建时间段 |

Configure |

||

|

删除 |

删除时间段 |

Configure |

||

|

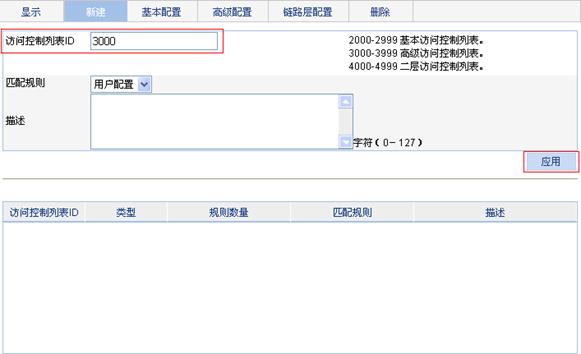

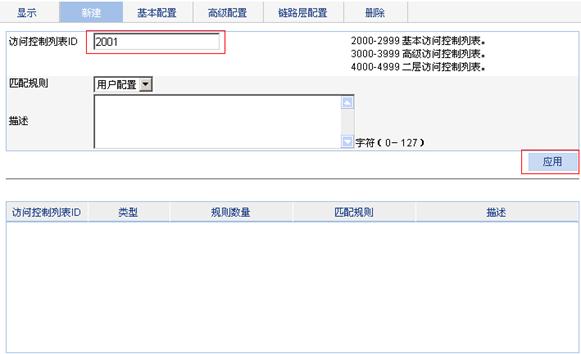

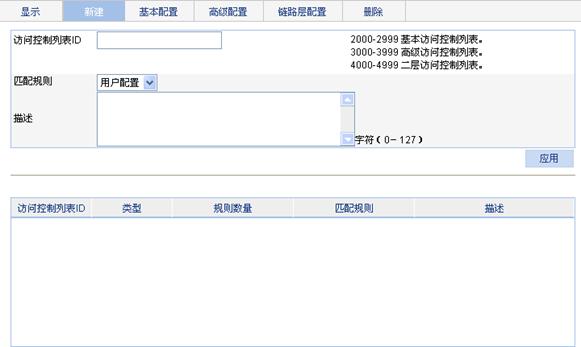

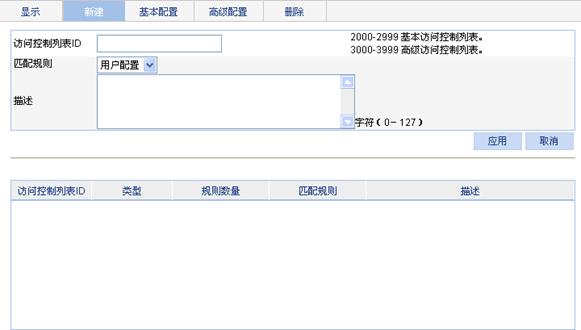

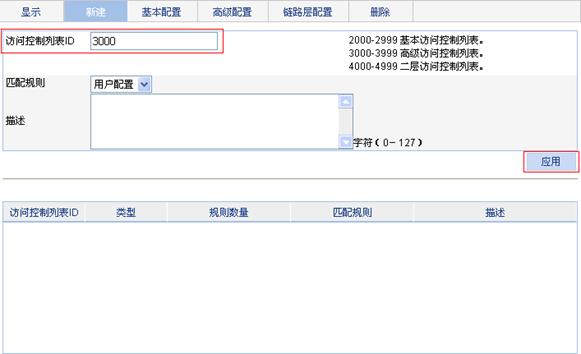

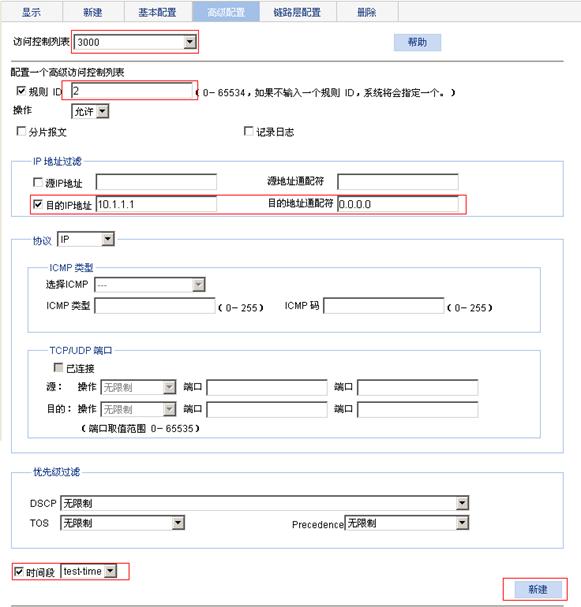

ACL IPv4 |

显示 |

显示IPv4 ACL的配置信息 |

Monitor |

|

|

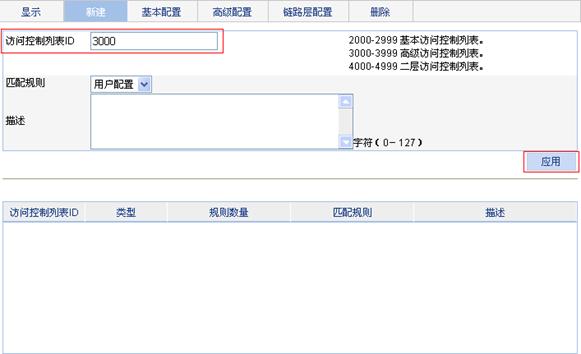

新建 |

新建IPv4 ACL |

Configure |

||

|

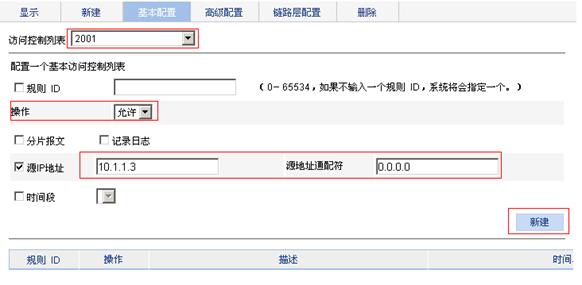

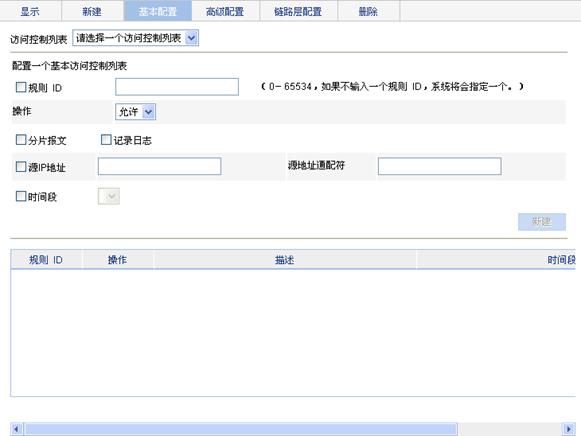

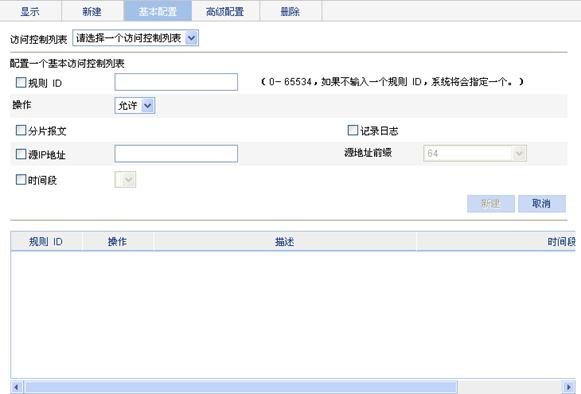

基本配置 |

设置基本IPv4 ACL规则 |

Configure |

||

|

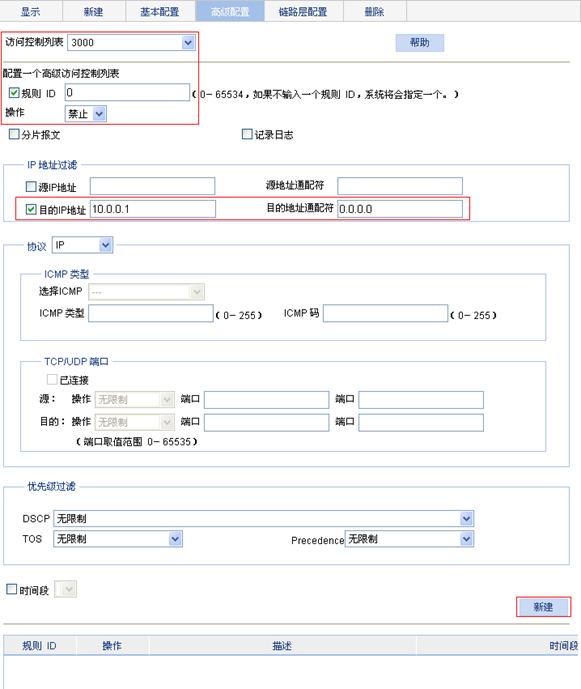

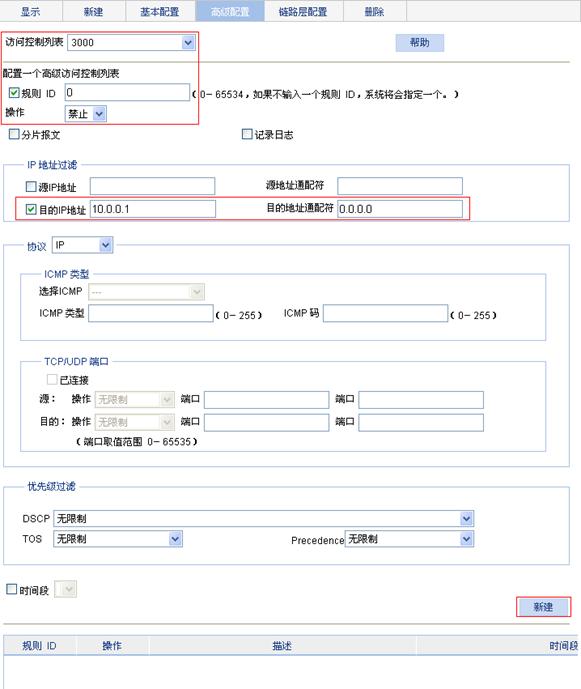

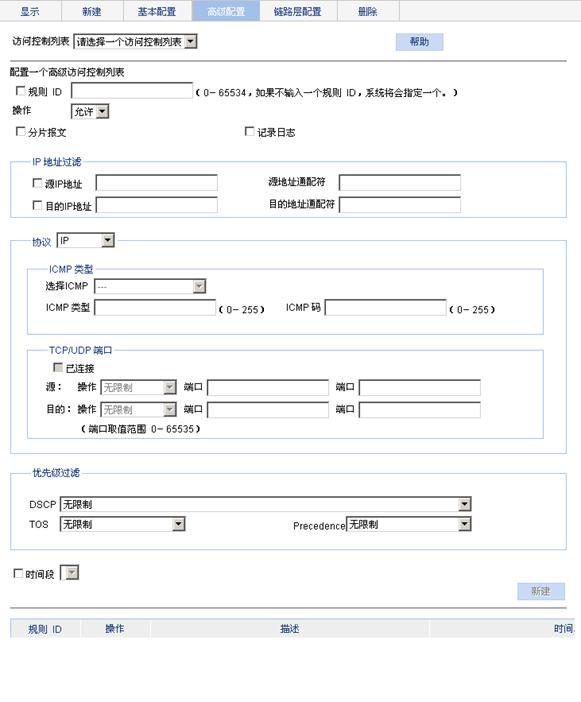

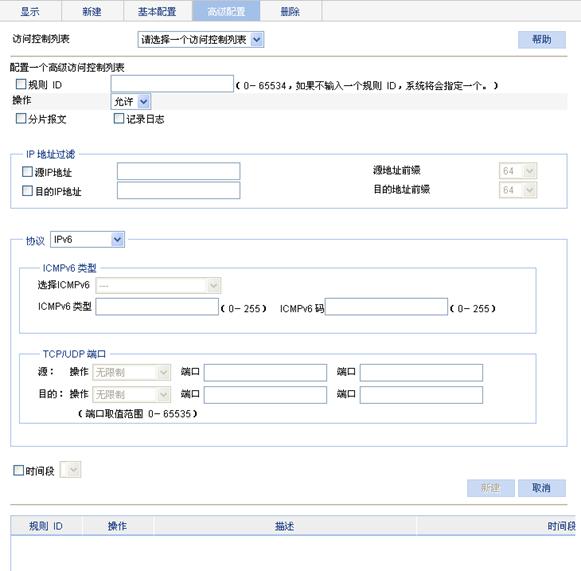

高级配置 |

设置高级IPv4 ACL规则 |

Configure |

||

|

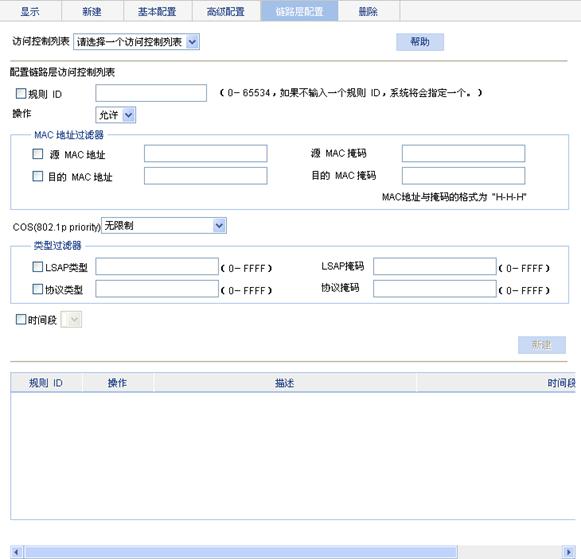

链路层配置 |

设置链路层IPv4 ACL规则 |

Configure |

||

|

删除 |

删除IPv4 ACL或其规则 |

Configure |

||

|

ACL IPv6 |

显示 |

显示IPv6 ACL的配置信息 |

Monitor |

|

|

新建 |

新建IPv6 ACL |

Configure |

||

|

基本配置 |

设置基本IPv6 ACL规则 |

Configure |

||

|

高级配置 |

设置高级IPv6 ACL规则 |

Configure |

||

|

删除 |

删除IPv6 ACL或其规则 |

Configure |

||

|

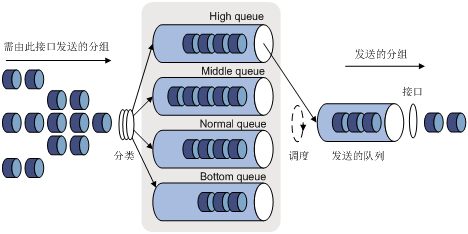

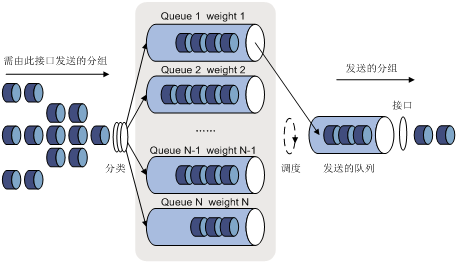

队列调度(仅S5500-WiNet系列、S5120-WiNet系列和S3100V2-52TP-WiNet交换机支持) |

显示 |

显示端口上的队列调度信息 |

Monitor |

|

|

设置 |

在端口上设置队列 |

Configure |

||

|

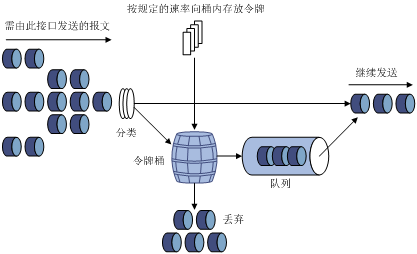

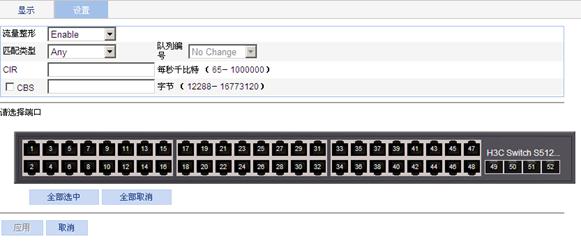

流量整形(仅S5120-WiNet系列交换机支持) |

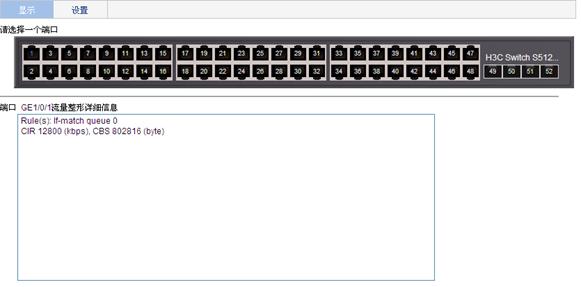

显示 |

显示端口上的流量整形信息 |

Monitor |

|

|

设置 |

在端口上设置流量整形 |

Configure |

||

|

端口限速 |

显示 |

显示端口限速的配置信息 |

Monitor |

|

|

设置 |

设置端口限速 |

Configure |

||

|

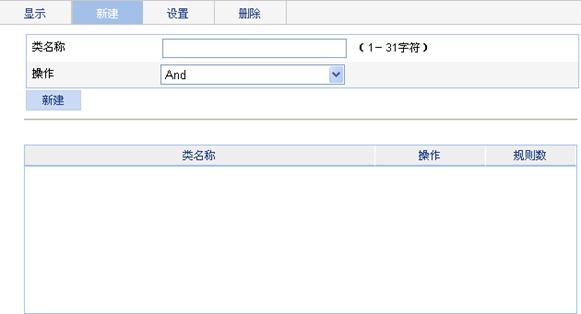

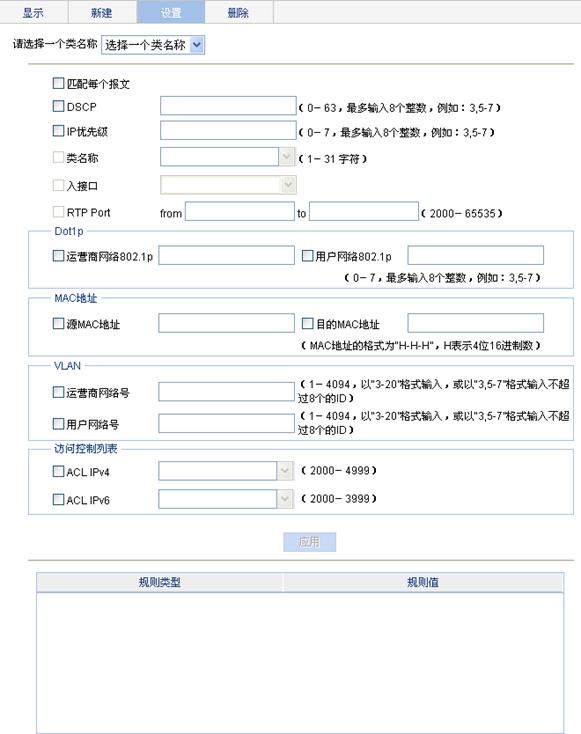

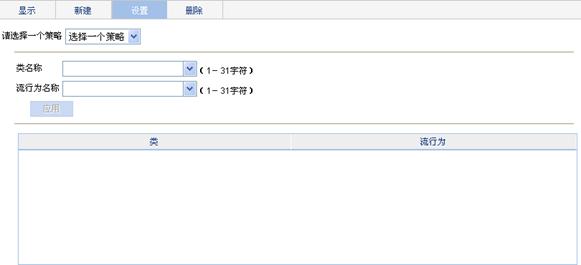

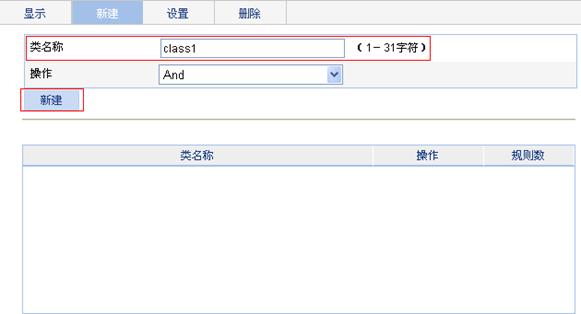

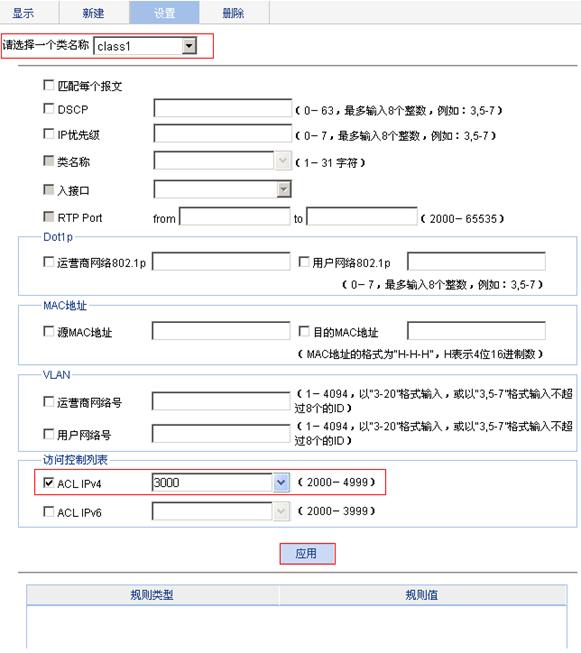

类 |

显示 |

显示类的配置信息 |

Monitor |

|

|

新建/创建 |

新建类 |

Configure |

||

|

设置 |

设置类的分类规则 |

Configure |

||

|

删除 |

删除类或其分类规则 |

Configure |

||

|

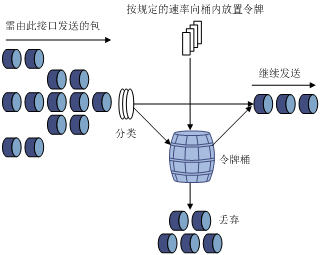

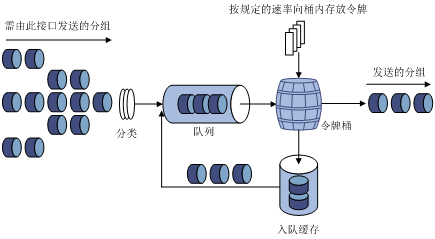

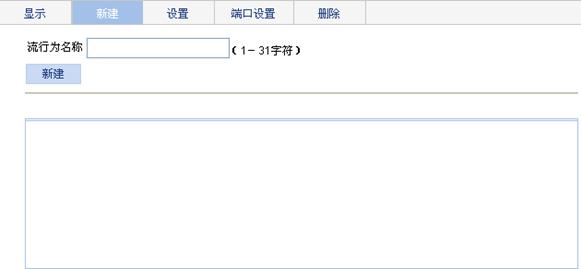

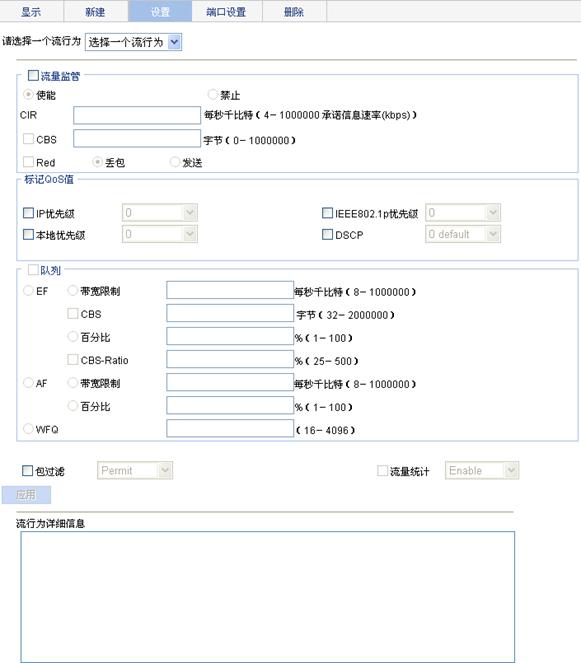

流行为 |

显示 |

显示流行为的配置信息 |

Monitor |

|

|

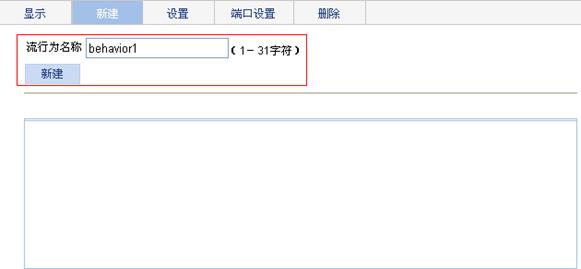

新建 |

新建流行为 |

Configure |

||

|

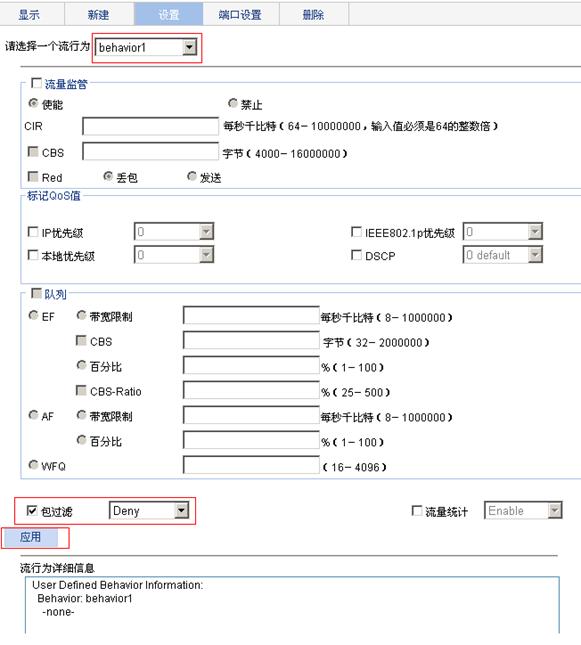

设置 |

设置流行为的动作 |

Configure |

||

|

端口设置 |

设置流行为的流镜像和流量重定向动作 |

Configure |

||

|

删除 |

删除流行为 |

Configure |

||

|

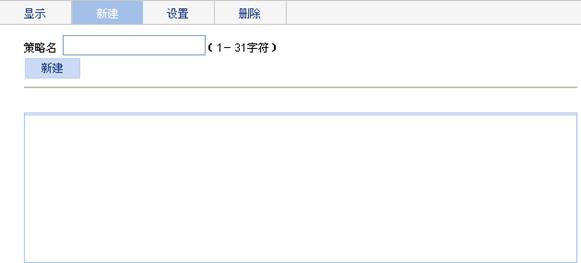

QoS Policy |

显示 |

显示QoS策略的配置信息 |

Monitor |

|

|

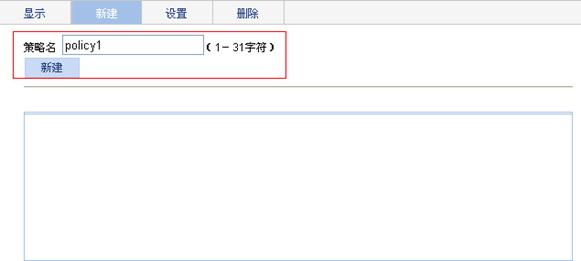

新建 |

新建QoS策略 |

Configure |

||

|

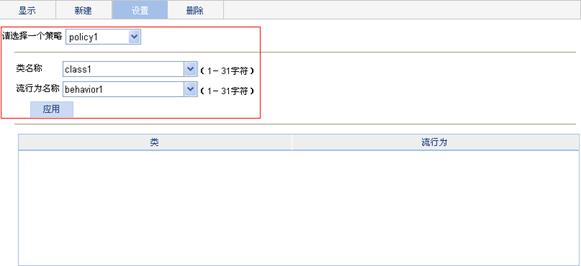

设置 |

设置QoS策略中类和流行为的对应关系 |

Configure |

||

|

删除 |

删除策略或其中的类和流行为对应关系 |

Configure |

||

|

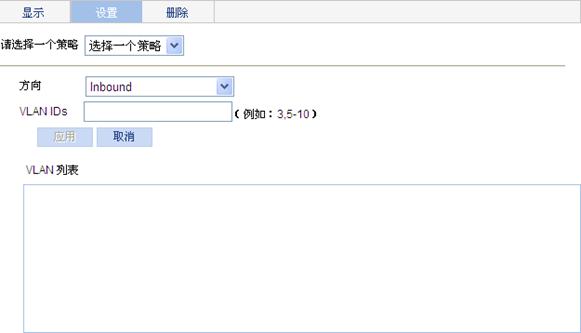

VLAN策略(仅S5500-WiNet和S3100V2-WiNet系列交换机支持) |

显示 |

显示VLAN上应用QoS策略的配置信息 |

Monitor |

|

|

设置 |

设置在VLAN上应用QoS策略 |

Configure |

||

|

删除 |

删除VLAN上的QoS策略应用 |

Configure |

||

|

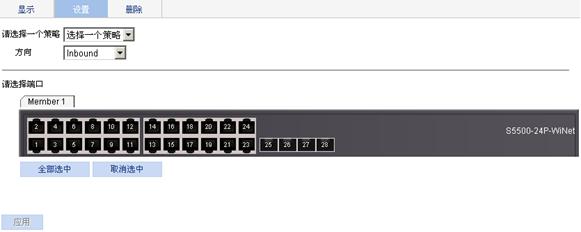

端口策略 |

显示 |

显示端口上应用QoS策略的配置信息 |

Monitor |

|

|

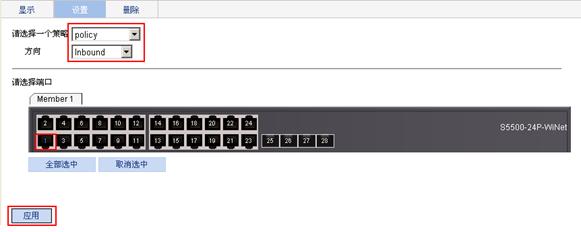

设置 |

设置在端口上应用QoS策略 |

Configure |

||

|

删除 |

删除端口上的QoS策略应用 |

Configure |

||

|

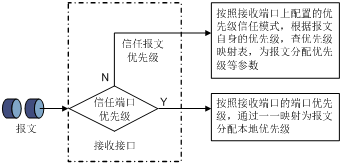

优先级映射表 |

优先级映射表 |

显示优先级映射表的信息 |

Monitor |

|

|

设置优先级映射表 |

Configure |

|||

|

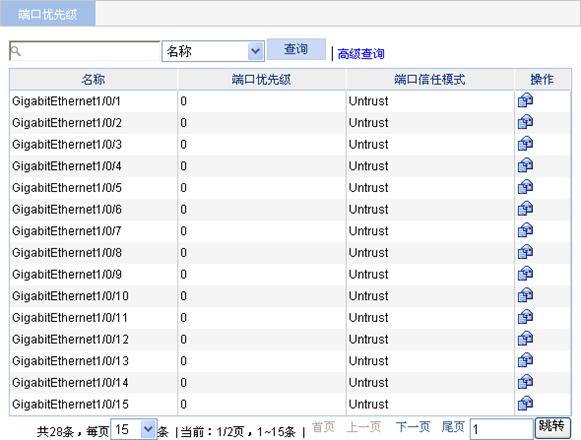

端口优先级 |

端口优先级 |

显示、查询端口优先级和信任模式的信息 |

Monitor |

|

|

修改端口优先级和信任模式 |

Configure |

|||

|

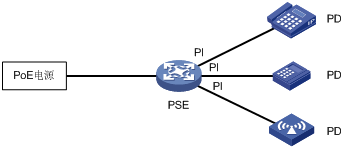

PoE (仅S5120-28P-POE-WiNet交换机支持) |

显示 |

显示PSE信息和PoE接口信息 |

Monitor |

|

|

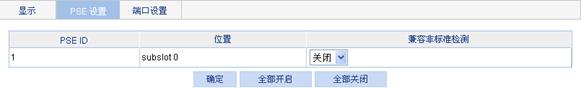

PSE设置 |

设置PSE信息 |

Configure |

||

|

端口设置 |

设置PoE接口信息 |

Configure |

||

|

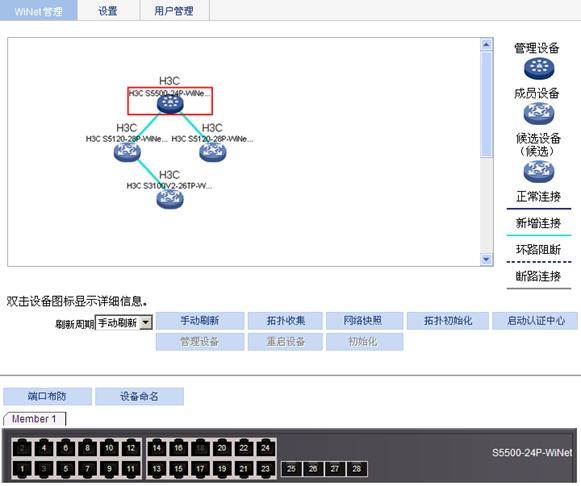

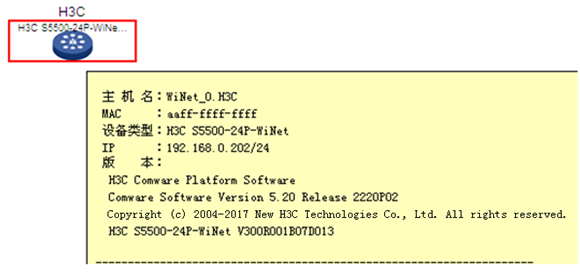

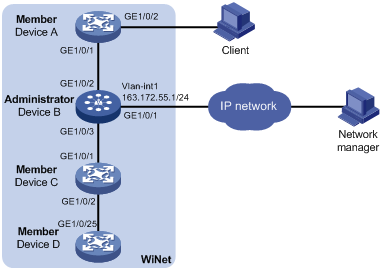

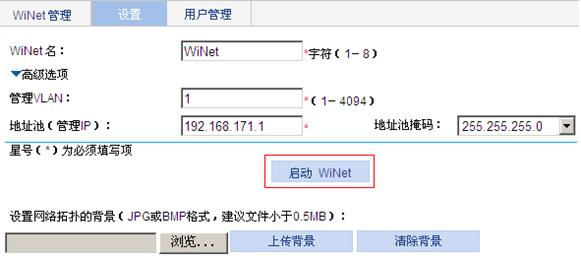

WiNet(仅S3100V2-52TP-WiNet和S5500-WiNet系列交换机支持) |

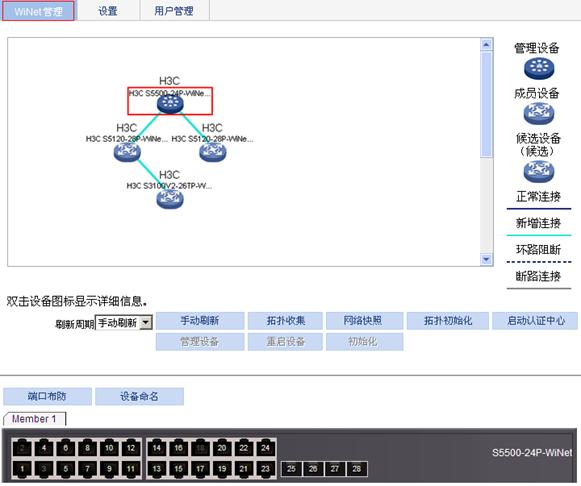

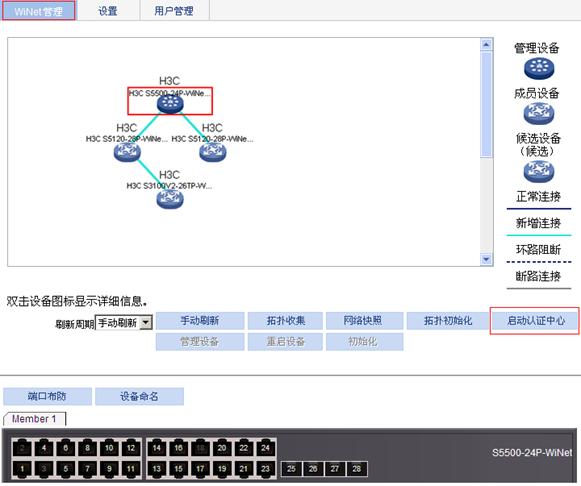

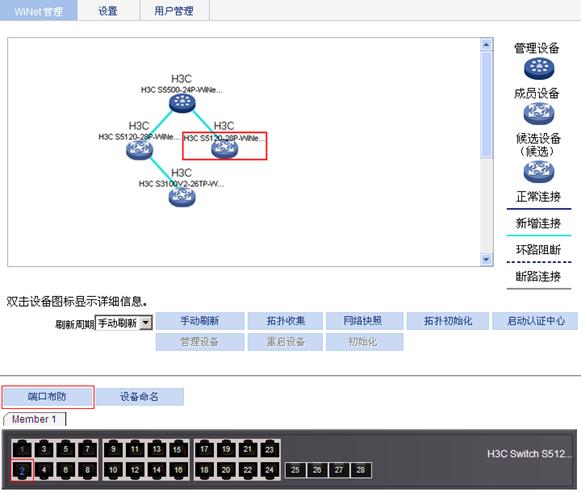

WiNet管理 |

显示WiNet网络的拓扑图 |

Monitor |

|

|

管理WiNet网络中的设备 |

Configure |

|||

|

设置 |

显示WiNet网络的配置信息 |

Configure |

||

|

设置启动/关闭WiNet功能 |

Configure |

|||

|

设置WiNet网络的配置信息 |

Management |

|||

|

设置网络拓扑的背景 |

Management |

|||

|

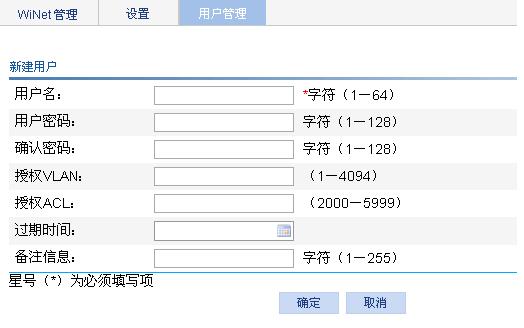

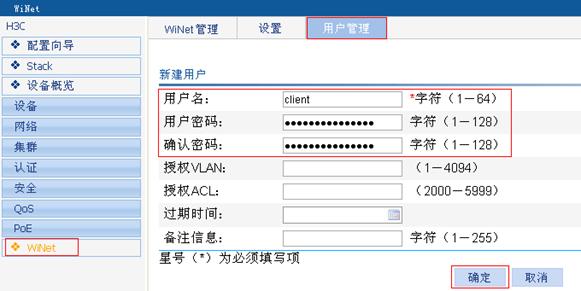

用户管理 |

显示、查询RADIUS服务器所管理的用户 |

Monitor |

||

|

新建、修改、删除RADIUS服务器所管理的用户 |

Management |

|||

表1-2 Web页面常用按钮和图标

|

按钮和图标 |

功能 |

|

|

用于使当前页面的配置内容生效 |

|

|

用于取消当前页面的配置内容,使页面跳转回相应的列表显示页面或“设备概览”页面 |

|

|

用于刷新当前页面的显示信息 |

|

|

用于删除列表中的所有项或清除所有统计信息 |

|

|

用于进入新建表项的页面 |

|

|

用于删除列表中被选中的表项 |

|

|

用于选中列表框中的所有选项或设备面板上的所有端口 |

|

|

用于将列表框中的所有选项或设备面板上的所有端口置为非选中状态 |

|

|

一般出现在配置向导的页面中,用于将当前步骤的配置缓存起来(不生效),并进入下一个配置步骤的页面 |

|

|

一般出现在配置向导的页面中,用于将当前步骤的配置缓存起来(不生效),并返回到上一个配置步骤的页面 |

|

|

一般出现在配置向导的页面中,用于使所有配置步骤的配置生效 |

|

|

一般出现在显示页面列表的“操作”列中,用于进入相应表项的修改页面,以便对该表项的详细配置进行查看或修改 |

|

|

一般出现在显示页面列表的“操作”列中,用于删除相应的表项 |

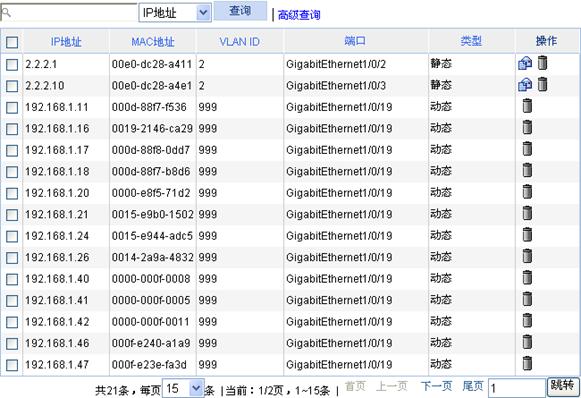

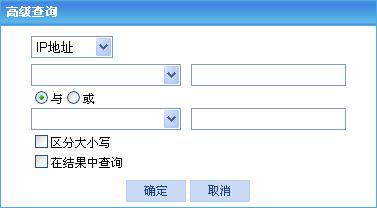

对于某些列表显示页面,Web界面提供了列表分页显示功能,如图1-7所示的列表的下方。当列表中包含较多表项时,用户可以根据需要设置每页显示多少条信息,可以选择查看首页、上一页、下一页、尾页的内容,或者直接跳转到要查看的页。

对于某些列表显示页面,Web界面提供了简单查询和高级查询的功能。当列表中包含较多表项时,用户可以通过查询功能使列表中只显示符合指定查询条件的表项,方便用户的查看。

在如图1-8所示的列表上方的文本框中输入查询关键字,选择要查询的标题项,单击<查询>按钮即可。如图1-8所示的例子为查询VLAN ID为“2”的表项。

图1-8 简单查询功能举例

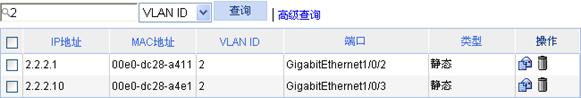

在如图1-8所示的列表上方单击“高级查询”,弹出“高级查询”的页面,如图1-9所示。设置高级查询的条件后,单击<确定>按钮,页面即可按照指定的查询条件来显示。

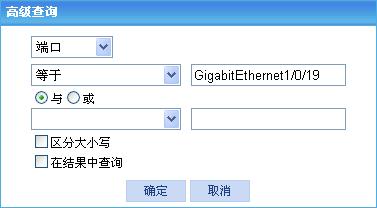

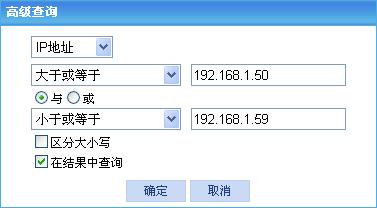

举例说明高级查询功能的使用:ARP表显示页面如图1-8所示,要查看接口GigabitEthernet1/0/19,且IP地址范围为192.168.1.50~192.168.1.59的ARP表项。进行如下操作:

(1) 单击“高级查询”。

(2) 进行如图1-10所示的设置。

(3) 单击<确定>按钮。此时,页面显示接口GigabitEthernet1/0/19的ARP表项信息。

(4) 再次单击“高级查询”。

(5) 进行如图1-11所示的设置。

(6) 单击<确定>按钮。此时,页面显示接口GigabitEthernet1/0/19,且IP地址范围为192.168.1.50~192.168.1.59的ARP表项信息,如图1-12所示。

对于某些列表显示页面,Web界面提供了简单排序功能。当列表中包含较多表项时,用户可以通过排序显示功能使列表中的表项按照一定的顺序显示,方便用户的查看。

在列表中单击字体颜色为浅蓝色的标题项,可使列表按照该标题项中的内容的升序顺序排序显示。再次单击该标题项,可使列表按照该标题项中的内容的降序顺序排序显示。依此类推。

排序显示时的页面如图1-13所示,当前排序标题项的右边会出现一个箭头,箭头向上表示升序排序,箭头向下表示降序排序。

图1-13 简单排序显示功能举例(按IP地址降序显示)

· Web网管支持的操作系统包括:Windows XP、Windows 2000、Windows Server 2003企业版、Windows Server 2003标准版、Windows Vista、Windows 7、Linux和MAC OS。

· Web网管支持的浏览器包括:Microsoft Internet Explorer 6.0 SP2及以上版本(建议在IE9以上版本采用兼容模式)、Mozilla Firefox 3.0及以上版本、Google Chrome 2.0.174.0及以上版本。

· Web网管不支持浏览器自带的后退、前进、刷新等按钮。使用这些按钮可能会导致Web页面显示不正常。

· 由于Windows操作系统自带的防火墙会对TCP连接数进行限制,使用Web网管时偶尔会出现无法打开Web网管页面的情况。为了避免这种情况,建议关闭Windows自带的防火墙。

· 设备的软件版本变化后,在通过Web网管登录设备时,建议先清除浏览器的缓存数据,否则Web网管的内容可能无法正确显示。

· Web网管中,支持分页显示功能的列表最多只能显示2万条表项。

用户可以ping通设备,可以通过Telnet登录到设备上,HTTP服务已经启用,并且使用的操作系统和浏览器版本都符合Web网管的要求。但是,无法正常访问设备的Web网管。

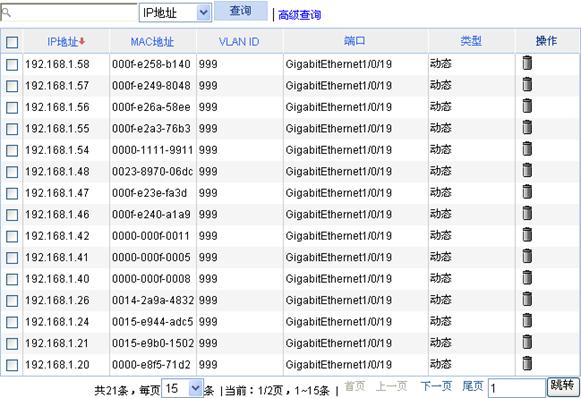

· 使用Microsoft Internet Explorer浏览器时,以下功能必须都处于启用状态,才能正常访问Web网管:对标记为可安全执行脚本的ActiveX控件执行脚本、运行ActiveX控件和插件、活动脚本。

· 使用Mozilla Firefox浏览器时,必须启用JavaScript,才能正常访问Web网管。

(1) 启动Internet Explorer浏览器,选择“工具 > Internet选项”菜单项。

(2) 单击“安全”页签,选中要访问的站点所在的区域,如图1-14所示。

图1-14 Internet Explorer浏览器设置(一)

(3) 单击<自定义级别>按钮,弹出“安全设置”对话框。

(4) 如图1-15所示,设置启用以下功能:对标记为可安全执行脚本的ActiveX控件执行脚本、运行ActiveX控件和插件、活动脚本。

图1-15 Internet Explorer浏览器设置(二)

(5) 在“安全设置”对话框中单击<确定>按钮完成操作。

(1) 启动Firefox浏览器,选择“工具 > 选项”菜单项。

(2) 如图1-16所示,单击“内容”页签,选中“启用JavaScript”前的复选框,单击<确定>按钮完成操作。

图1-16 Firefox浏览器设置

通过Web的配置向导,用户可以对设备基本业务进行快速配置。

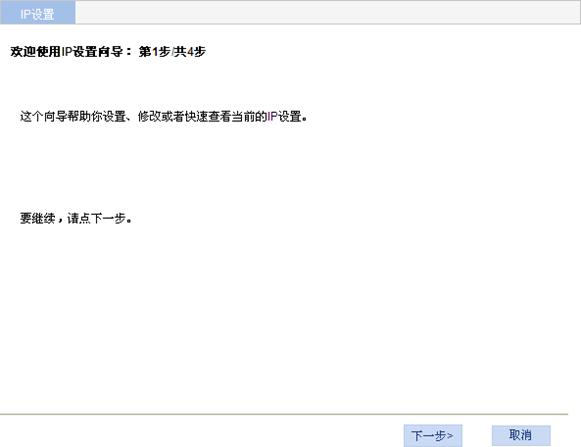

在导航栏中选择“配置向导”,进入配置向导首页面,如图2-1所示。

在配置向导首页面中单击<下一步>按钮,进入设置系统参数的页面,如图2-2所示。系统参数的详细配置如表2-1所示。

|

配置项 |

说明 |

|

系统名称 |

设置系统的名称 系统名称显示在导航栏的最上方 系统名称还可以在“设备 > 基本信息 > 系统名称”中设置,详细说明请参见本手册的“基本信息” |

|

系统位置 |

设置描述系统物理位置的字符串 系统位置还可以在“设备 > SNMP > 设置”中设置,详细说明请参见本手册的“SNMP” |

|

联系方式 |

设置描述系统维护联系信息的字符串 如果设备发生故障,维护人员可以利用此信息,及时与设备生产厂商取得联系 联系方式还可以在“设备 > SNMP > 设置”中设置,详细说明请参见本手册的“SNMP” |

![]()

修改当前登录使用的管理IP地址会导致与设备的连接断开,需要使用修改后的管理IP地址重新登录。

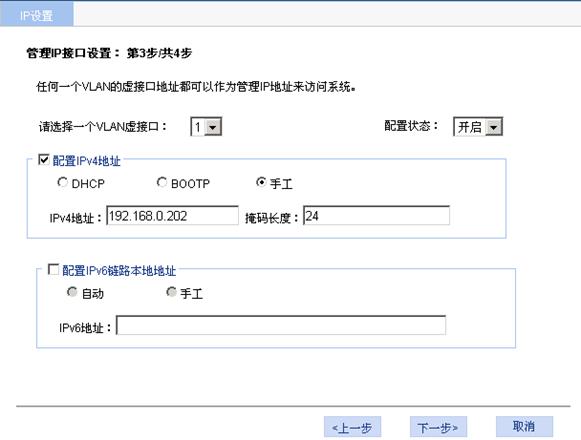

在设置系统参数的页面单击<下一步>按钮,进入设置管理IP地址的页面,如图2-3所示。管理IP地址的详细配置如表2-2所示。

表2-2 管理IP地址的详细配置

|

配置项 |

说明 |

|

|

请选择一个VLAN虚接口 |

选择要配置的VLAN虚接口 可选的VLAN虚接口在“网络 > VLAN虚接口 > 创建”中设置 任何一个VLAN虚接口的地址都可以作为管理IP地址来访问系统。VLAN虚接口的IP地址还可以在“网络 > VLAN虚接口”中设置,详细说明请参见本手册的“VLAN虚接口” |

|

|

配置状态 |

配置开启或关闭VLAN虚接口 当VLAN虚接口出现故障时,可以用将接口先关闭,然后再开启接口,可能会使接口恢复正常 缺省情况下,当VLAN虚接口下所有以太网端口状态为关闭时,VLAN虚接口为关闭状态;否则VLAN虚接口处于开启状态

关闭和开启VLAN虚接口对于属于这个VLAN的任何一个以太网端口本身都不起作用,以太网端口的状态不随VLAN虚接口状态的改变而改变 |

|

|

配置IPv4地址 |

DHCP |

设置VLAN虚接口获取IPv4地址的方式 · DHCP:表示通过DHCP分配获取IPv4地址 · BOOTP:表示通过BOOTP分配获取IPv4地址 · 手工:表示通过手工配置指定IPv4地址,选择此项时需要设置IPv4地址和掩码长度 |

|

BOOTP |

||

|

手工 |

||

|

IPv4地址 |

设置VLAN虚接口的IPv4地址 VLAN虚接口IPv4地址的获取方式选择“手工”时可用 |

|

|

掩码长度 |

设置子网掩码长度(也可以输入点分十进制格式的掩码) VLAN虚接口IPv4地址的获取方式选择“手工”时可用 |

|

|

网关地址 |

指定网关的IP地址 缺省情况下,未设置网关的IP地址。当交换机需要通过网关与Internet进行连接时,请在此处指定网关的IP地址。 VLAN虚接口IPv4地址的获取方式选择“手工”时可用

仅S5120-WiNet系列交换机支持 |

|

|

配置IPv6链路本地地址 |

自动 |

设置VLAN虚接口获取IPv6链路本地地址的方式 · 自动:表示设备根据链路本地地址前缀(FE80::/64)及接口的链路层地址,自动为接口生成链路本地地址 · 手工:表示通过手工配置方式配置IPv6链路本地地址,选择此项时需要设置IPv6地址 |

|

手工 |

||

|

IPv6地址 |

设置VLAN虚接口的IPv6链路本地地址 VLAN虚接口IPv6链路本地地址的获取方式选择“手工”时可用,输入的IPv6链路本地地址前缀必须为“FE80::/64” |

|

在设置管理IP地址的页面单击<下一步>按钮,进入设置信息确认的页面,如图2-4所示。页面中列出了用户在配置向导中所做的所有设置。确认设置的数据是否正确,如果需要修改,则单击<上一步>按钮返回到前面的页面进行修改;如果确认设置的数据正确,则单击<完成>按钮应用所进行的设置。

仅S5500-WiNet和S5120-WiNet系列交换机支持Stack特性。

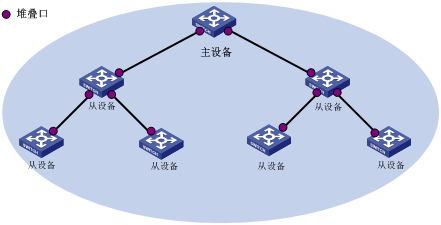

堆叠(Stack)是一组网络通信设备的集合,堆叠管理的主要目的是解决分散的网络设备的集中管理问题。

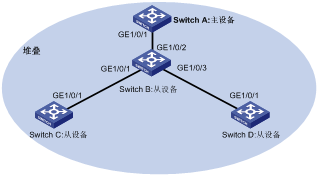

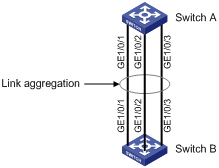

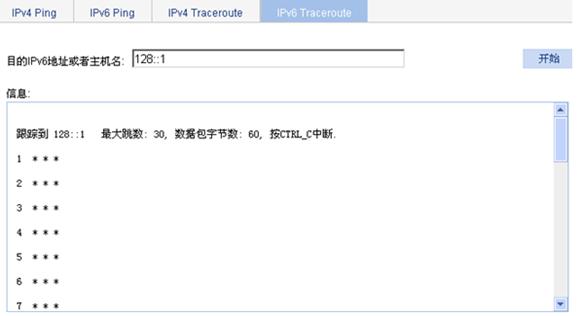

通过堆叠管理,网络管理员可以将多个网络设备组合到一起,作为一个整体进行管理,从而有效减少客户投资,并简化网络管理。典型应用如图3-1所示。

· 堆叠主设备:在堆叠中,对整个堆叠管理发挥接口作用的设备,对堆叠中的设备进行管理和监控都必须通过它来进行。

· 堆叠从设备:在堆叠中被管理的设备。

· 堆叠口:堆叠主设备与堆叠从设备互相连接的端口,以及堆叠从设备之间互相连接的端口。

堆叠的建立过程如下:

· 网络管理员在欲配置为堆叠主设备的网络设备上配置堆叠使用的私网IP地址范围,并建立堆叠。

· 网络管理员把堆叠主设备与堆叠从设备相连的端口,以及堆叠从设备之间相连的端口配置为堆叠口。

· 主设备自动将从设备加入到堆叠中,并给加入堆叠的从设备分配私网IP地址和成员编号。

· 网络管理员可以从堆叠主设备登录到任意一台堆叠从设备上,并能对从设备进行各种配置操作。

Stack配置的推荐步骤如表3-1所示。

表3-1 Stack的配置步骤

|

步骤 |

配置任务 |

说明 |

|

|

1 |

配置堆叠主设备 |

必选 配置堆叠使用的私网IP地址范围,并建立堆叠,此时设备将成为堆叠的主设备 缺省情况下,没有配置堆叠私网IP地址范围,没有建立堆叠 |

|

|

必选 为了能将从设备加入到堆叠中,需要把主设备与从设备相连的端口配置为堆叠口 缺省情况下,端口不是堆叠口 |

|||

|

2 |

配置堆叠从设备 |

必选 为了能将从设备加入到堆叠中,需要配置堆叠口: · 如果从设备直接与主设备相连,则需要将与主设备相连的端口配置为堆叠口 · 如果从设备通过另外一台从设备与主设备相连,则需要将另外一台从设备和当前从设备上相互连接的两个端口都配置为堆叠口 缺省情况下,端口不是堆叠口 |

|

|

3 |

可选 查看堆叠成员设备的信息 |

||

|

4 |

可选 查看堆叠成员设备的控制面板

查看从设备的控制面板之前,必须保证当前登录主设备使用的用户名、密码和访问权限在从设备上也有相同的配置,否则无法正常显示 |

||

|

5 |

可选 从堆叠主设备上登录到从设备的Web网管

从主设备切换到从设备之前,必须保证当前登录主设备使用的用户名、密码和访问权限在从设备上也有相同的配置,否则无法登录从设备,具体配置在“设备 > 用户管理”中进行 |

||

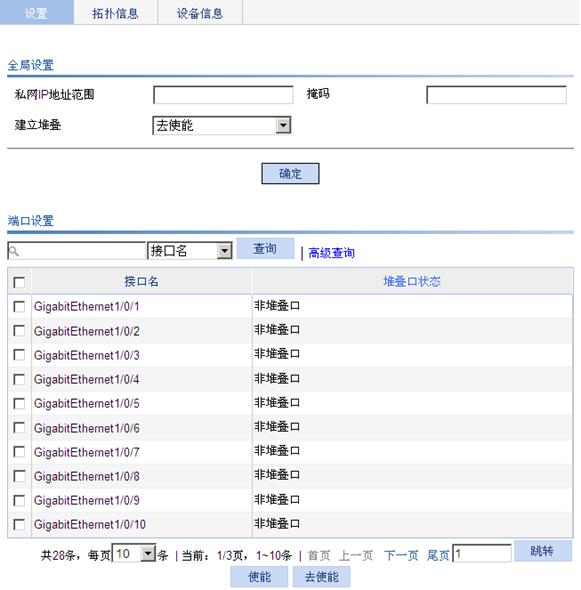

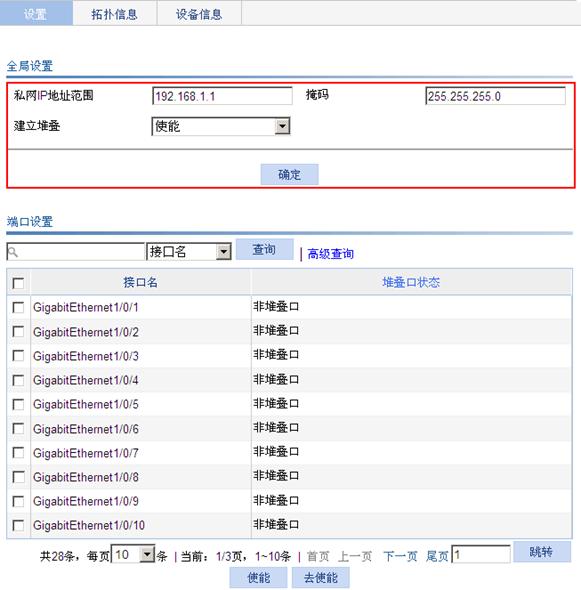

在导航栏中选择“Stack”,默认进入“设置”页签的页面,如图3-2所示。在页面的“全局设置”中可以配置堆叠的全局参数。

堆叠全局参数的详细配置如表3-2所示。

|

配置项 |

说明 |

|

私网IP地址范围 |

设置堆叠使用的私网IP地址范围 主设备上必须配置堆叠使用的私网IP地址范围,在从设备加入堆叠时,主设备自动给从设备分配可用的IP地址

配置堆叠私网IP地址范围时,该IP地址范围包括的IP地址数目应该大于或等于欲加入该堆叠成为堆叠从设备的网络设备数目,否则会因为私网IP地址不足导致部分设备无法自动加入堆叠 |

|

掩码 |

|

|

建立堆叠 |

设置使能建立堆叠 使能建立堆叠后,该设备将成为堆叠的主设备,并自动将与它的堆叠口相连的设备加入到堆叠中

删除堆叠只能在堆叠的主设备上进行,堆叠从设备上的“全局设置”的内容为灰显,不可以配置 |

可点击返回“表3-1 Stack的配置步骤”。

在导航栏中选择“Stack”,默认进入“设置”页签的页面,如图3-2所示。在页面的“全局设置”中可以查看和配置堆叠口。

· 选中接口名前的复选框,单击<使能>按钮,即可将选中的接口配置为堆叠口。

· 选中接口名前的复选框,单击<去使能>按钮,即可将选中的接口配置为非堆叠口。

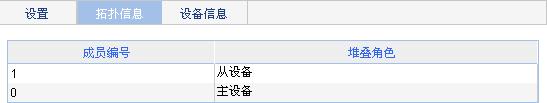

在导航栏中选择“Stack”,单击“拓扑信息”页签,进入如图3-3所示的页面。

堆叠拓扑信息的详细说明如表3-3所示。

|

标题项 |

说明 |

|

成员编号 |

设备在堆叠中的成员编号 · 0:表示该设备是主设备 · 其他数字:表示主设备给从设备分配的编号 |

|

堆叠角色 |

设备在堆叠中的角色 · 主设备 · 从设备 |

可点击返回“表3-1 Stack的配置步骤”。

在导航栏中选择“Stack”,单击“设备信息”页签。通过在页面上单击成员编号页签,切换不同的设备,可以查看堆叠中各设备面板上的接口、电源插口等信息,如图3-4所示。

图3-4 设备信息(主设备)

可点击返回“表3-1 Stack的配置步骤”。

在导航栏中选择“Stack”,单击“设备信息”页签。单击从设备成员编号的页签,进入从设备信息的显示页面,如图3-5所示。

通过单击从设备信息控制面板下的“设置堆叠设备”的超链接,可以登录到从设备的Web网管上,直接对从设备进行管理和维护。

图3-5 设备信息(从设备)

可点击返回“表3-1 Stack的配置步骤”。

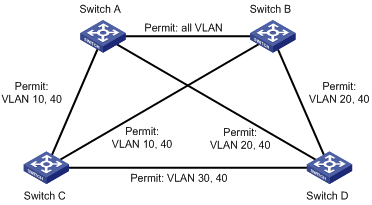

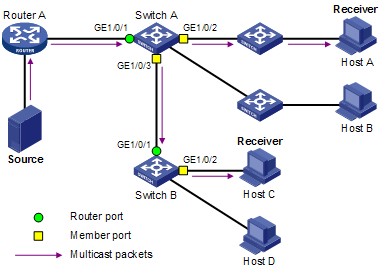

· Switch A、Switch B、Switch C和Switch D相连。

· 创建一个堆叠,其中Switch A作为堆叠主设备,Switch B、Switch C和Switch D作为堆叠从设备,网络管理员可以从Switch A远程登录到Switch B、Switch C和Switch D上进行配置管理。

图3-6 Stack配置组网图

(1) 配置堆叠主设备

# 在Switch A上配置堆叠全局参数。

· 在Switch A的导航栏中选择“Stack”,默认进入“设置”页签的页面,进行如下配置,如图3-7所示。

图3-7 在Switch A上配置堆叠全局参数

· 输入私网IP地址范围为“192.168.1.1”。

· 输入掩码为“255.255.255.0”。

· 选择建立堆叠为“使能”。

· 单击<确定>按钮完成操作。

此时,Switch A成为堆叠主设备。

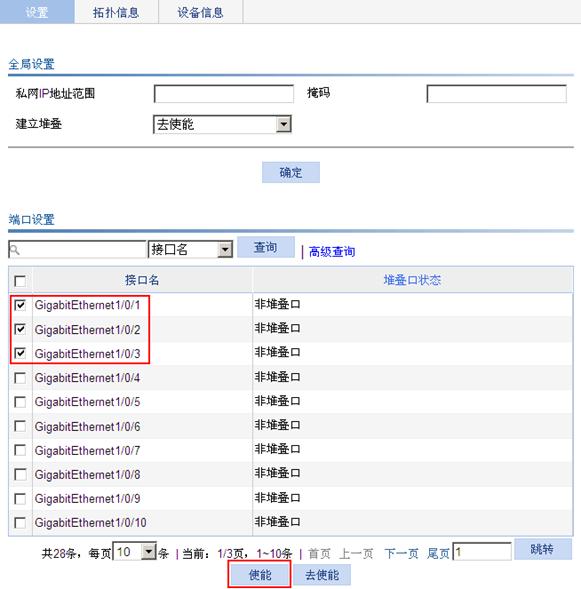

# 在Switch A上配置堆叠口。

· 在“设置”页签的页面进行如下配置,如图3-8所示。

图3-8 在Switch A上配置堆叠口

· 在“端口设置”中选中“GigabitEthernet1/0/1”前的复选框。

· 单击<使能>按钮完成操作。

(2) 配置堆叠从设备

# 在Switch B上配置与主设备相连的端口GigabitEthernet1/0/2、与从设备Switch C和Switch D相连的端口GigabitEthernet1/0/1、GigabitEthernet1/0/3为堆叠口。

· 在Switch B的导航栏中选择“Stack”,默认进入“设置”页签的页面,进行如下配置,如图3-9所示。

图3-9 在Switch B上配置堆叠口

· 在“端口设置”中选中“GigabitEthernet1/0/1”、“GigabitEthernet1/0/2”和“GigabitEthernet1/0/3”前的复选框。

· 单击<使能>按钮完成操作。

此时,Switch B成为堆叠从设备。

# 在Switch C上配置与从设备Switch B相连的端口GigabitEthernet1/0/1为堆叠口。

· 在Switch C的导航栏中选择“Stack”,默认进入“设置”页签的页面,进行如下配置,如图3-10所示。

图3-10 在Switch C上配置堆叠口

· 在“端口设置”中选中“GigabitEthernet1/0/1”前的复选框。

· 单击<使能>按钮完成操作。

此时,Switch C成为堆叠从设备。

# 在Switch D上配置与从设备Switch B相连的端口GigabitEthernet1/0/1为堆叠口。

· 在Switch D的导航栏中选择“Stack”,默认进入“设置”页签的页面,进行如下配置,参见图3-10。

· 在“端口设置”中选中“GigabitEthernet1/0/1”前的复选框。

· 单击<使能>按钮完成操作。

此时,Switch D成为堆叠从设备。

(3) 验证配置结果

# 在Switch A上查看堆叠拓扑信息。

· 在Switch A的导航栏中选择“Stack”,单击“拓扑信息”页签。

· 查看到如图3-11所示的信息。

配置Stack时需要注意如下事项:

(1) 如果一台设备已经配置为某个堆叠的主设备,则不能再修改堆叠使用的私网IP地址范围。

(2) 如果一台设备已经加入某个堆叠成为它的从设备,则该设备上的“全局设置”的内容为灰显,不可以配置。

· 仅S3100V2-52TP-WiNet交换机支持此特性,本小节以S3100V2-52TP-WiNet交换机为例进行介绍。

· S3100V2-52TP-WiNet交换机只能与同型号的设备建立IRF。

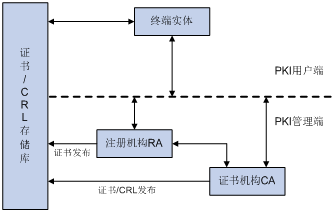

IRF(Intelligent Resilient Framework,智能弹性架构)是H3C自主研发的软件虚拟化技术。它的核心思想是将多台设备通过物理堆叠口连接在一起,进行必要的配置后,虚拟化成一台“分布式设备”。使用这种虚拟化技术可以实现多台设备的协同工作、统一管理和不间断维护。

为了便于描述,这个“虚拟设备”也称为IRF。所以,本文中的IRF有两层意思,一个是指IRF技术,一个是指IRF设备。

IRF主要具有以下优点:

· 简化管理。IRF形成之后,用户通过任意成员设备的任意端口都可以登录IRF系统,对IRF内所有成员设备进行统一管理。

· 高可靠性。IRF的高可靠性体现在多个方面,例如:IRF由多台成员设备组成,Master设备负责IRF的运行、管理和维护,Slave设备在作为备份的同时也可以处理业务。一旦Master设备故障,系统会迅速自动选举新的Master,以保证业务不中断,从而实现了设备的1:N备份;此外,成员设备之间的IRF链路支持聚合功能,IRF和上、下层设备之间的物理链路也支持聚合功能,多条链路之间可以互为备份也可以进行负载分担,从而进一步提高了IRF的可靠性。

· 强大的网络扩展能力。通过增加成员设备,可以轻松自如的扩展IRF的端口数、带宽。因为各成员设备都有CPU,能够独立处理协议报文、进行报文转发,所以IRF还能够轻松自如的扩展处理能力。

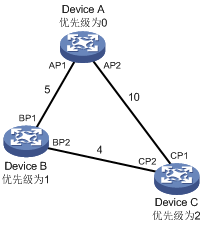

如图4-1所示,Master和Slave组成IRF,对上、下层设备来说,它们就是一台设备——IRF。

图4-1 IRF组网应用示意图

IRF虚拟化技术涉及如下基本概念:

IRF中每台设备都称为成员设备。成员设备按照功能不同,分为两种角色:

· Master:负责管理整个IRF。

· Slave:作为Master的备份设备运行。当Master故障时,系统会自动从Slave中选举一个新的Master接替原Master工作。

Master和Slave均由角色选举产生。一个IRF中同时只能存在一台Master,其它成员设备都是Slave。关于设备角色选举过程的详细介绍请参见4.3.3 角色选举_Ref226964171。

一种专用于IRF的逻辑接口,分为IRF-Port1和IRF-Port2。它需要和物理端口绑定之后才能生效。

设备上可以用于IRF连接的物理端口。S3100V2-52TP-WiNet交换机可以使用千兆以太网口或千兆SFP口作为IRF物理端口。通常情况下,接口用于传输业务报文,当它们与IRF端口绑定后就作为IRF物理端口,用于成员设备之间转发报文。可转发的报文包括IRF相关协商报文以及需要跨成员设备转发的业务报文。

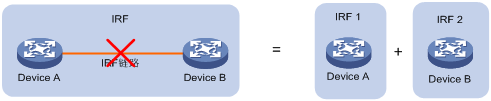

如图4-2所示,两个IRF各自已经稳定运行,通过物理连接和必要的配置,形成一个IRF,这个过程称为IRF合并(merge)。

图4-2 IRF合并示意图

如图4-3所示,一个IRF形成后,由于IRF链路故障,导致IRF中两相邻成员设备物理上不连通,一个IRF变成两个IRF,这个过程称为IRF分裂(split)。

图4-3 IRF分裂示意图

成员优先级是成员设备的一个属性,主要用于角色选举过程中确定成员设备的角色。优先级越高当选为Master的可能性越大。

设备的缺省优先级均为1,如果想让某台设备当选为Master,则在组建IRF前,可以通过手工配置来提高该设备的成员优先级。

IRF的生命周期分为:物理连接、拓扑收集_Ref228605776、角色选举_Ref228605782、IRF的管理与维护_Ref228605796四个阶段。成员设备之间需要先建立IRF物理连接,然后会自动进行拓扑收集和角色选举,处理成功后,IRF系统正常运行,进入IRF管理和维护阶段。

要形成一个IRF,需要先连接成员设备的IRF物理端口。S3100V2-52TP-WiNet交换机使用千兆以太网口或SFP接口作为IRF物理端口,通过千兆以太网线缆、SFP堆叠模块或SFP模块和光纤在成员设备间进行连接。

千兆以太网线缆、SFP模块与光纤的搭配适用于在距离很远的设备间进行IRF连接,使得应用更加灵活;而SFP堆叠模块适用于机房内部短距离的IRF连接。

![]()

· S3100V2-52TP-WiNet交换机支持的SFP模块请参见《H3C S3100V2-WiNet系列以太网交换机 用户手册》。

· 有关SFP模块的详细介绍,请参见《H3C光模块手册》。

· H3C SFP模块的种类随着时间变化有更新的可能性,所以,若您需要准确的模块种类信息,请咨询H3C公司市场人员或技术支援人员。

IRF端口的连接是基于IRF物理端口的连接而建立的,因此需要将IRF端口和IRF物理端口对应起来,即将IRF端口和IRF物理端口进行绑定。一个IRF端口可以对应一个IRF物理端口,也可以通过对应多个IRF物理端口来实现聚合IRF端口,以达到链路备份和扩展带宽的效果。

S3100V2-52TP-WiNet交换机最多支持将2个IRF物理端口与同一个IRF端口进行绑定,实现聚合IRF端口。需要注意的是,在配置聚合IRF端口时,需要将GigabitEthernet1/0/49和GigabitEthernet1/0/50绑定到同一个IRF端口,将GigabitEthernet1/0/51和GigabitEthernet1/0/52绑定到另一个IRF端口。

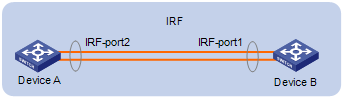

在进行成员设备的连接时,本设备上与IRF-Port1绑定的IRF物理端口只能和邻居成员设备IRF-Port2口上绑定的IRF物理端口相连,本设备上与IRF-Port2口绑定的IRF物理端口只能和邻居成员设备IRF-Port1口上绑定的IRF物理端口相连,如图4-4所示。否则,不能形成IRF。

图4-4 IRF物理连接示意图

IRF的连接拓扑有两种:链形连接和环形连接,如图4-5所示。

· 相比环形连接,链形连接对成员设备的物理位置要求更低,主要用于成员设备物理位置分散的组网。

· 环形连接比链形连接更可靠。因为当链形连接中出现链路故障时,会引起IRF分裂;而环形连接中某条链路故障时,会形成链形连接,IRF的业务不会受到影响。

图4-5 IRF连接拓扑示意图

每个成员设备和邻居成员设备通过交互IRF Hello报文来收集整个IRF的拓扑。IRF Hello报文会携带拓扑信息,具体包括堆叠口连接关系、成员设备编号、成员设备优先级、成员设备的桥MAC等内容。

每个成员设备在本地记录自己已知的拓扑信息。设备刚启动时只记录了自身的拓扑信息。当堆叠口状态变为up后,设备会将已知的拓扑信息周期性的从up状态的堆叠口发送出去;直接邻居收到该信息后,会更新本地记录的拓扑信息;如此往复,经过一段时间的收集,所有成员设备都会收集到完整的拓扑信息(称为拓扑收敛)。

此时会进入角色选举阶段。

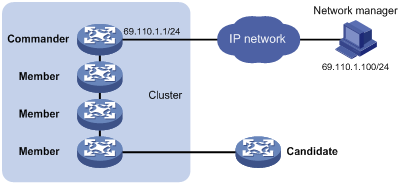

确定成员设备角色为Master或Slave的过程称为角色选举。

角色选举会在拓扑变更的情况下产生,比如IRF建立、新设备加入、Master设备离开或者故障、两个IRF合并等。角色选举规则如下:

(1) 当前Master优先(IRF系统形成时,没有Master设备,所有加入的设备都认为自己是Master,会跳转到第二条规则继续比较)。

(2) 成员优先级大的优先。

(3) 系统运行时间长的优先(各设备的系统运行时间信息也是通过IRF Hello报文来传递的)。

(4) 桥MAC地址小的优先。

从第一条开始判断,如果判断的结果是多个最优,则继续判断下一条,直到找到唯一最优的成员设备才停止比较。此最优成员设备即为Master,其它成员设备则均为Slave。

在角色选举完成后,IRF形成,进入IRF管理与维护阶段。

![]()

· IRF合并的情况下,两个IRF会进行IRF竞选,竞选仍然遵循角色选举的规则,竞选失败方的所有成员设备重启后均以Slave的角色加入获胜方,最终合并为一个IRF。

· 不管设备与其它设备一起形成IRF,还是加入已有IRF,如果该设备被当选为Slave,则该设备会使用Master的配置重新初始化和启动,以保证和Master上的配置一致,而不管该设备在重新初始化之前有哪些配置、是否保存了当前配置。

角色选举完成之后,IRF形成,所有的成员设备组成一台虚拟设备存在于网络中,所有成员设备上的资源归该虚拟设备拥有并由Master统一管理。

在运行过程中,IRF使用成员编号(Member ID)来标志和管理成员设备。例如,IRF中接口的编号会加入成员编号信息:当设备独立运行时,接口编号第一维参数的值通常为1,加入IRF后,接口编号第一维参数的值会变成成员编号的值。此外,成员编号还被引入到文件系统管理中。所以,在IRF中必须保证所有设备成员编号的唯一性。

如果建立IRF时成员设备的编号不唯一(即存在编号相同的成员设备),则不能建立IRF;如果新设备加入IRF,但是该设备与已有成员设备的编号冲突,则该设备不能加入IRF。因此,请在建立IRF前,统一规划各成员设备的编号,并逐一进行手工配置,以保证各设备成员编号的唯一性。

如果某成员设备A down或者IRF链路down,其邻居设备会立即将“成员设备A离开”的信息广播通知给IRF中的其它设备。获取到离开消息的成员设备会根据本地维护的IRF拓扑信息表来判断离开的是Master还是Slave,如果离开的是Master,则触发新的角色选举,再更新本地的IRF拓扑;如果离开的是Slave,则直接更新本地的IRF拓扑,以保证IRF拓扑能迅速收敛。

![]()

堆叠口的状态由与它绑定的物理堆叠口的状态决定。与堆叠口绑定的所有物理堆叠口状态均为down时,堆叠口的状态才会变成down。

用户配置IRF前,要做好前期规划工作,需要明确IRF内各成员设备的角色和功能。因为有些参数的配置需要重启设备才能生效,所以建议先进行IRF参数的配置,再进行物理连线,将设备加入IRF。设备加入IRF后,只能对Master设备进行业务配置,Slave设备上只能执行简单的查看操作。

IRF配置的推荐步骤如表4-1所示。

表4-1 IRF配置步骤

|

步骤 |

配置任务 |

说明 |

|

1 |

可选 查看IRF的设备成员数量、最大支持的成员数量、可配置的优先级范围和拓扑类型;配置自动加载系统启动文件、IRF桥MAC地址保留方式和IRF链路down延迟上报时间 |

|

|

2 |

配置设备的堆叠口、成员编号、成员优先级,激活堆叠配置 只有配置堆叠口(即将堆叠口与堆叠物理接口绑定)之后,设备的堆叠功能才能使能 对于在出厂时,已经将堆叠口与堆叠物理端口绑定好,并且使能了堆叠功能的设备,此步骤可以不配置;否则,必须配置 |

|

|

3 |

可选 查看堆叠的拓扑信息 |

|

|

4 |

可选 查看成员信息,包括设备成员配置信息、主控板角色信息和堆叠口配置信息 |

在导航栏中选择“IRF”,默认进入“全局信息”页签的页面,如图4-6所示。

全局信息的详细说明如表4-2所示。

|

标题项/配置项 |

说明 |

|

堆叠系统中设备数目 |

显示当前堆叠系统中设备成员的数目 |

|

堆叠系统支持设备最大数目 |

显示堆叠系统所支持的成员设备的最大数目 |

|

设备可配置的优先级范围 |

显示堆叠系统支持的成员设备优先级的配置范围 |

|

堆叠系统拓扑类型 |

显示当前堆叠系统的拓扑类型,包括链形和环形 |

|

自动加载堆叠系统启动文件 |

设置是否使能堆叠系统启动文件的自动加载功能 · 如果自动加载功能未使能,当参与堆叠的设备软件版本与Master设备的不一致时,则新加入或者优先级低的设备不能正常启动。此时需要用户手工升级设备版本后,再将设备加入堆叠 · 如果自动加载功能已使能,当成员设备加入堆叠时,会与Master设备的软件版本号进行比较,如果不一致,则自动从Master设备下载启动文件,然后使用新的系统启动文件重启,重新加入堆叠。如果新下载的启动文件与设备上原有启动文件重名,则原有启动文件会被覆盖

当软件版本存在较大差异时,自动加载功能可能不能正常工作。因此建议新设备加入堆叠前,请确保与Master设备的版本是一致的 通常情况下,系统启动文件都会占用较大的存储空间,因此,为了能够自动加载成功,请确保Slave设备存储介质上有足够的空闲空间 |

|

堆叠桥MAC地址保留方式 |

设置堆叠桥MAC地址的保留方式 桥MAC是设备做为网桥与外界通讯时使用的MAC地址。堆叠系统作为单台的逻辑设备与外界通讯,它也具有单一的桥MAC,称为堆叠桥MAC。通常情况下会使用Master设备的成员桥MAC作为堆叠桥MAC 如果Master设备离开堆叠后堆叠桥MAC继续使用,则可能会与原Master设备的桥MAC冲突,从而引起通信故障;如果Master设备离开堆叠后立即变更堆叠桥MAC,而Master设备又在短时间内回到堆叠(比如重启或者链路暂时故障),则会造成不必要的桥MAC切换,导致流量中断。因此,用户根据网络实际情况配置堆叠桥MAC的保留方式: · 如果配置为“不保留”,则当Master设备离开堆叠时,系统立即会使用新选举的Master设备的桥MAC做堆叠桥MAC · 如果配置为“保留六分钟”,则当Master离开堆叠时,堆叠桥MAC地址6分钟内不变化。如果6分钟后Master设备没有回到堆叠,则会使用新选举的Master设备的桥MAC做为堆叠桥MAC · 如果配置为“永久保留”,则不管Master设备是否离开堆叠,堆叠桥MAC始终保持不变 |

|

堆叠链路down延迟上报时间 |

设置堆叠链路down延迟上报时间,缺省时间4000毫秒,范围为(0-10000)毫秒 在延迟上报时间内,堆叠链路状态之间的切换,不会被系统感知;而是等经过延迟上报时间后,链路层再向系统报告链路连接状态的变化。这样,可以避免因为堆叠链路状态不稳定而导致的设备重启或业务中断 当设置延迟上报时间为“0”时,表示不延迟

如果配置的延迟上报时间值过大,可能会导致堆叠系统不能会及时发现堆叠拓扑的变化,从而造成业务恢复缓慢 |

在导航栏中选择“IRF”,单击“成员设置”页签,进入如图4-7所示的页面。

页面中间显示的是成员的物理接口示意图,当堆叠系统中有多个成员时,可以通过示意图上方的页签,选择不同的成员来进行配置。需要注意的是,一次只能配置一个成员。如果未提交对当前成员的配置而切换到其他成员,则将放弃对当前成员的配置。

成员参数的详细配置如表4-3所示。

|

配置项 |

说明 |

|

选择要配置的接口 |

设置成员设备的堆叠口,此配置将在该成员设备重启后生效 先通过选中“堆叠口1”、“堆叠口2”或“非堆叠口”前的单选按钮来确定要配置的堆叠口类型,然后在成员的物理接口示意图中单击选择要配置的接口,选中后接口显示的颜色与所选择的堆叠口类型的颜色相同 当指定的接口为多个时,这些接口聚合为一个堆叠口。聚合堆叠口可以提高堆叠口的带宽和可靠性。能否将多个接口聚合成堆叠口以及哪些接口可以聚合成一个堆叠口与设备的型号有关,具体限制请参见设备的相关手册 |

|

选择堆叠口 |

|

|

当前设备的成员编号 |

显示当前选择的设备的成员编号 |

|

当前设备的成员优先级 |

显示当前选择的设备的成员优先级 |

|

新的成员编号 |

设置当前选择的设备的新员编号,此配置将在该成员设备重启后生效

在堆叠中以成员编号标志设备,配置堆叠口和优先级也是根据设备编号来进行的,所以,修改设备成员编号可能导致设备配置发生变化或者丢失,请慎重配置。例如,堆叠中有三台设备(编号为1、2、3),假定设备型号一样,每台设备都有若干接口,将设备2的成员编号改为3,将设备3的成员编号改为2,然后将设备2和3重启,再次加入堆叠中,此时设备2将会使用先前设备3的接口配置,而设备3则使用先前设备2的接口配置 |

|

新的成员优先级 |

设置当前选择的设备的新成员优先级,此配置将会立即生效 |

|

开启成员口 |

在通过上面的配置将物理堆叠口加入堆叠口或者从堆叠口中删除后,系统会将涉及到的物理堆叠口关闭。因此完成堆叠口的配置后,需要手动开启堆叠成员口 可以直接在本页面单击<开启成员口>按钮;也可以在“设备 > 端口管理”中进行设置 |

|

激活堆叠配置 |

IRF物理线缆连接好后,将物理堆叠口添加到状态为DIS或DOWN的堆叠口时,必须通过单击<激活堆叠配置>按钮手工激活堆叠口的配置才能形成IRF

激活堆叠配置会引起IRF合并,进而设备需要重启。为了避免重启后配置丢失,请在激活堆叠配置前先保存配置 |

在导航栏中选择“IRF”,单击“拓扑信息”页签,进入如图4-8 所示的页面。

拓扑信息的详细说明如表4-4所示。

|

标题项 |

说明 |

|

成员编号 |

设备的成员编号 |

|

堆叠口编号 |

堆叠口的编号 |

|

堆叠口状态 |

堆叠口的链路状态,包括: · Up:链路Up · Down:链路Down · Disabled:没有使能该堆叠口 |

|

邻居设备成员编号 |

与该堆叠口直连的设备的成员编号 显示为“--”表示该端口没有连接其它成员设备 |

|

当前堆叠物理接口列表 |

该堆叠口对应的接口列表 如果有多个,则说明该堆叠口是由这多个接口聚合而成;显示为“--”表示没有使能该堆叠口 |

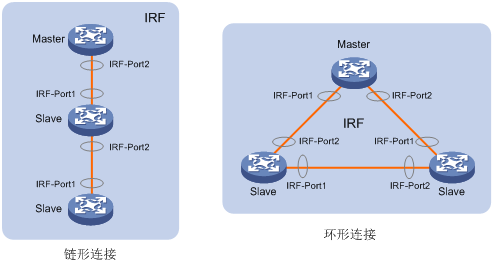

在导航栏中选择“IRF”,单击“成员信息”页签,进入如图4-9所示的页面。

设备成员配置信息的详细说明如表4-5所示。

|

标题项 |

说明 |

|

成员编号 |

设备当前的成员编号 |

|

新成员编号 |

配置的、设备重启后将会使用的成员编号 |

|

优先级 |

设备的成员优先级 |

主控板角色信息的详细说明如表4-6所示。

|

标题项 |

说明 |

|

成员编号 |

设备的成员编号 |

|

板号 |

成员设备主控板的板号 |

|

角色 |

成员设备主控板的角色,包括 · Slave:备用设备 · Master:主用设备 · Loading:正在自动加载系统启动文件 · Others:除上述几种外的其他角色 |

堆叠口配置信息的详细说明如表4-7所示。

|

标题项 |

说明 |

|

成员编号 |

设备的成员编号 |

|

堆叠口编号 |

堆叠口的编号 |

|

配置的堆叠物理接口列表 |

配置的、设备重启后将会使用的堆叠口配置 显示为“--”表示没有使能该堆叠口 |

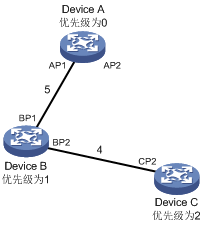

如图4-10所示,配置三台设备Switch 1、Switch 2、Switch 3形成链形IRF连接,设备的成员编号分别为1、2、3。

图4-10 IRF堆叠配置组网图

(1) 三台设备不连IRF物理线缆,分别上电,分别配置。

# 配置Switch 1。

· 在Switch 1的导航栏中选择“IRF”,单击“成员设置”页签。

· 选中“堆叠口1”前的单选按钮,并单击设备面板图中编号为49的端口,使数字49变为绿色。

· 输入新的成员编号为“1”,如图4-11所示。

图4-11 Switch1的IRF配置

· 单击<确定>按钮完成操作。

# 配置Switch 2。

· 在Switch 2的导航栏中选择“IRF”,单击“成员设置”页签。

· 选中“堆叠口1”前的单选按钮,单击设备面板图中编号为49的端口,使数字49变为绿色。

· 选中“堆叠口2”前的单选按钮,单击设备面板图中编号为50的端口,使数字50变为蓝色。

· 输入新的成员编号为“2”,如图4-12所示。

图4-12 Switch2的IRF配置

· 单击<确定>按钮完成操作。

# 配置Switch 3。

· 在Switch 3的导航栏中选择“IRF”,单击“成员设置”页签。

· 选中“堆叠口2”前的单选按钮,单击设备面板图中编号为50的端口,使数字50变为蓝色。

· 输入新的成员编号为“3”,如图4-13所示。

图4-13 Switch3的IRF配置

· 单击<确定>按钮完成操作。

(2) 关闭三台设备电源,将三台设备按照图4-10连接IRF物理线缆,然后重新上电,IRF形成。

设备概览模块可以帮助用户实现以下功能:

· 查看系统信息,包括系统基本信息、系统资源状态和近期发生的系统日志。

· 查看设备信息,包括设备上端口、电源、风扇的信息。

本章以S3100v2-WiNet系列交换机为例进行介绍。

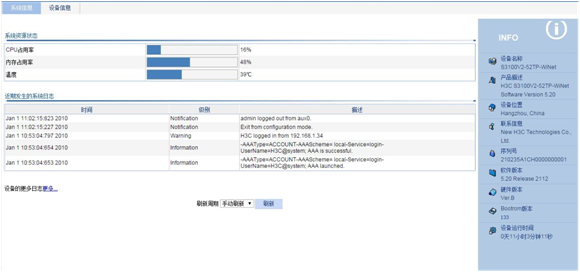

在导航栏中选择“设备概览”,默认进入“系统信息”页签的页面,如图5-1所示,可以查看系统基本信息、系统资源状态和近期发生的系统日志。

对系统基本信息的详细说明如表5-1所示。

|

标题项 |

说明 |

|

设备名称 |

显示设备的名称 |

|

产品描述 |

显示设备产品描述信息 |

|

设备位置 |

显示设备的物理位置信息 物理位置信息可以在“设备 > SNMP > 设置”中配置 |

|

联系信息 |

显示设备维护者的联系信息 联系信息可以在“设备 > SNMP > 设置”中配置 |

|

序列号 |

显示设备的序列号 |

|

软件版本 |

显示设备的软件版本 |

|

硬件版本 |

显示设备的硬件版本 |

|

Bootrom版本 |

显示设备的Bootrom版本 |

|

设备运行时间 |

显示设备最近一次启动后连续运行的时长 |

对系统资源状态的详细说明如表5-2所示。

|

标题项 |

说明 |

|

CPU占用率 |

显示当前CPU的占用率 |

|

内存占用率 |

显示当前内存的占用率 |

|

温度 |

显示设备的温度 |

对近期发生的系统日志的详细说明如表5-3所示。

|

标题项 |

说明 |

|

时间 |

显示系统日志产生的时间 |

|

级别 |

显示系统日志的严重程度 |

|

描述 |

显示系统日志的具体内容 |

![]()

· “系统信息”页面只显示所有系统日志中最近发生的登入、登出日志,并且最多显示5条。

· 如果想了解更多的系统日志信息,可以单击“近期发生的系统日志”列表下方的“更多…”超链接,进入“设备 > 日志管理”中“日志显示”页签的页面进行查看,详细内容请参见本手册的“日志管理”。

在页面下方“刷新周期”右侧的下拉框中进行选择:

· 如果选择具体的周期时间,则系统会周期性地对系统信息页面进行自动刷新。

· 如果选择“手动刷新”,则需要用户手动单击<刷新>按钮,页面内容才会刷新。

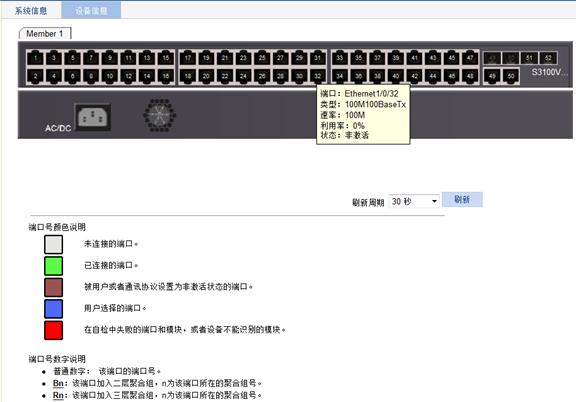

在导航栏中选择“设备概览”,单击“设备信息”页签,进入设备信息的显示页面,可以查看设备上端口、电源、风扇的情况。如图5-2所示,在面板示意图中,将鼠标停留在某个端口上数秒,可以显示该端口的信息(包括端口的名称、类型、速率、利用率、状态,以及聚合端口的聚合组号)。同样方法还可以查看电源的工作状态和类型信息,以及风扇的工作状态信息。

在“刷新周期”右侧的下拉框中进行选择:

· 如果选择具体的周期时间,则系统会周期性地对设备信息页面进行自动刷新。

· 如果选择“手动刷新”,则需要用户手动单击<刷新>按钮,页面内容才会刷新。

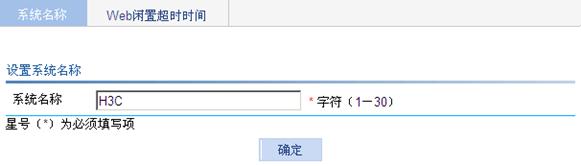

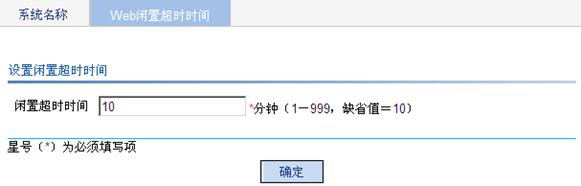

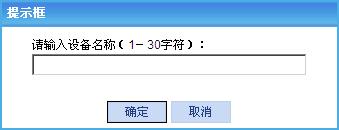

基本信息模块提供如下功能:

· 设置设备的系统名称。设置的系统名称显示在导航栏的最上方。

· 设置用户通过Web登录到设备的闲置超时时间,即用户登录到Web网管界面后,如果在指定的时间内未进行任何操作,系统将会强制该用户退出登录,以保证设备的安全性。

(1) 在导航栏中选择“设备 > 基本信息”,默认进入“系统名称”页签的页面,如图6-1所示。

(2) 输入设备的系统名称。不同设备支持的系统名称最大长度不同,具体请参见设备Web界面提示信息。

(3) 单击<确定>按钮完成操作。

(1) 在导航栏中选择“设备 > 基本信息”。

(2) 单击“Web闲置超时时间”,进入如图6-2所示的页面。

(3) 配置用户通过Web登录到设备的闲置超时时间。

(4) 单击<确定>按钮完成操作。

图6-2 Web闲置超时时间

启动文件是用于引导、启动设备的应用程序文件,又称为系统软件或者设备软件。

软件升级模块提供了从本地主机上获取目标应用程序文件,并将该文件设置为设备下次启动时使用的启动文件的功能。同时,还可以选择在完成上述操作后,是否直接重启设备使更新后的软件生效。

![]()

· 软件升级需要一定的时间。在软件升级的过程中,请不要在Web上进行任何操作,否则可能会导致软件升级中断。

· 从本地主机上获取到目标应用程序文件后,将保留文件的原名称。

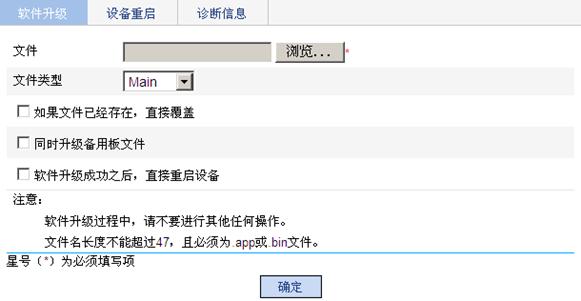

(1) 在导航栏中选择“设备 > 设备维护”,默认进入“软件升级”页签的页面,如图7-1所示。

(2) 配置软件升级的参数,详细配置如表7-1所示。

(3) 单击<确定>按钮开始进行软件升级。

|

配置项 |

说明 |

|

文件 |

设置保存在本地的应用程序文件的路径及文件名 文件名必须带扩展名,且扩展名必须为.app或.bin |

|

文件类型 |

设置文件的启动类型 · Main:下次启动的主用启动文件 · Backup:下次启动的备用启动文件,当主用启动文件出现异常不可用时,用于引导、启动设备 |

|

如果文件已经存在,直接覆盖 |

设置如果设备上存在重名文件时,是否直接覆盖 如果不选中此项,则当设备上有重名的文件存在时,将提示“文件已存在”,无法进行升级 |

|

软件升级成功之后,直接重启设备 |

设置当文件上传成功后,是否直接重启设备使更新后的软件生效 |

![]()

· 设备重启前请保存配置,否则重启后,未保存的配置将会全部丢失。

· 设备重启后,用户需重新登录设备。

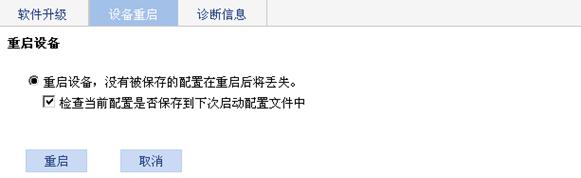

(1) 在导航栏中选择“设备 > 设备维护”。

(2) 单击“设备重启”页签,进入如图7-2所示的页面。

(3) 配置重启前是否对设备当前配置的保存情况进行检查。

(4) 单击<重启>按钮,弹出是否确认重启的对话框。

(5) 单击对话框中的<确定>按钮,此时:

· 如果已在页面上选中“检查当前配置是否保存到下次启动配置文件中”前的复选框,则系统会先进行检查。若检查通过,则直接重启设备;若检查不通过,则会弹出提示框提示当前配置和系统保存的配置不一致,且不会重启设备。

· 如果未在页面上选中“检查当前配置是否保存到下次启动配置文件中”前的复选框,则系统会直接重启设备。

![]()

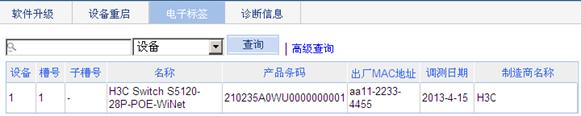

S3100V2-52TP-WiNet和S5500-WiNet系列交换机不支持电子标签特性。本小节以S5120-WiNet系列交换机为例进行介绍。

电子标签模块用于显示设备的电子标签信息。电子标签信息也可以称为永久配置数据或档案信息等,在设备的调测(调试、测试)过程中被写入到设备的存储器件中,包名称、产品条码、出厂MAC地址、调测日期、制造商名称等信息。

(1) 在导航栏中选择“设备 > 设备维护”。

(2) 单击“电子标签”页签,进入如图7-3所示的页面,可以查看设备的电子标签信息。

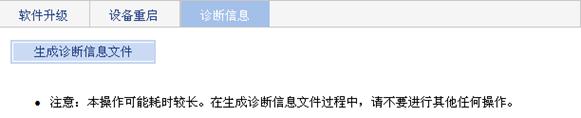

因为各个功能模块都有其对应的运行信息,所以一般情况下,用户需要逐个模块查看显示信息。为了在日常维护或系统出现故障时能够一次性收集更多信息,设备支持诊断信息模块。用户执行生成诊断信息文件的操作时,系统会将当前多个功能模块运行的统计信息保存在一个名为“default.diag”的文件中,用户可以通过查看该文件来更快的定位问题。

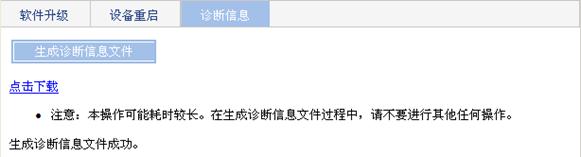

(1) 在导航栏中选择“设备 > 设备维护”。

(2) 单击“诊断信息”页签,进入如图7-4所示的页面。

(3) 单击<生成诊断信息文件>按钮,系统开始生成诊断信息文件。

(4) 文件生成后,页面如图7-5所示,单击“点击下载”,弹出“文件下载”对话框,可以选择直接将文件打开进行查看,或将文件保存到本地主机。

![]()

· 诊断信息文件的生成需要一定的时间。在诊断信息文件生成的过程中,建议用户不要在Web上进行任何操作。

· 生成诊断信息文件成功后,还可以在“设备 > 文件管理”中查看文件,或将文件下载到本地主机保存,详细说明请参见本手册的“文件管理”。

为了保证本设备与其它设备协调工作,用户需要将系统时间配置准确。日期和时间设置模块用于在Web网管上显示和设置系统时间,以及设置系统时区。

设备支持手动配置系统时间和自动同步NTP(Network Time Protocol,网络时间协议)服务器的时间。

NTP(Network Time Protocol,网络时间协议)是由RFC 1305定义的时间同步协议,用来在分布式时间服务器和客户端之间进行时间同步。使用NTP的目的是对网络内所有具有时钟的设备进行时钟同步,使网络内所有设备的时钟保持一致,从而使设备能够提供基于统一时间的多种应用。

对于运行NTP的本地系统,既可以接受来自其他时钟源的同步,又可以作为时钟源同步其他的时钟,并且可以和其他设备互相同步。

(1) 在导航栏中选择“设备 > 日期和时间”,默认进入“日期和时间”页签的页面,如图8-1所示。

(2) 在页面上查看实时显示的系统当前日期和时间。

(1) 在导航栏中选择“设备 > 日期和时间”,默认进入“日期和时间”页签的页面,如图8-1所示。

(2) 单击“日期和时间”文本框,展开日历操作界面,如图8-2所示。

(3) 直接在文本框中修改系统时间,或者通过日历操作界面来修改系统时间。在日历操作界面可以进行的操作如下:

· 单击<今天>按钮,将日历上当前的日期设置为本地主机的当前系统日期,时间参数保持之前的值不变。

· 设置年、月、日和具体时间,单击<确定>按钮完成日期和时间参数的设置。

(4) 在如图8-1所示的页面上单击<确定>按钮完成操作。

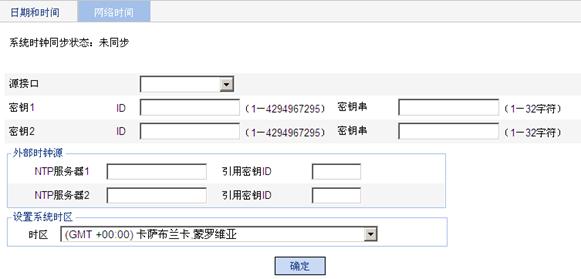

(1) 在导航栏中选择“设备 > 日期和时间”。

(2) 单击“网络时间”页签,进入如图8-3所示的页面。

(3) 配置网络时间的参数,详细配置如表8-1所示。

(4) 单击<确定>按钮完成操作。

|

配置项 |

说明 |

|

|

系统时钟同步状态 |

显示系统时钟的同步状态 |

|

|

源接口 |

设置NTP报文的源接口 如果不想让本地设备上其它接口的IP地址成为应答报文的目的地址,可以指定NTP报文的源接口,此时报文中的源IP地址为该接口的主IP地址。如果指定的源接口处于down状态,则发送的NTP报文源IP地址为该报文出接口的主IP地址 |

|

|

轮询间隔(仅S5120-WiNet系列交换机支持) |

NTP轮询间隔,即两个连续NTP报文之间的时间间隔,单位为秒,缺省值为64 |

|

|

密钥1 |

设置NTP验证密钥 在一些对安全性要求较高的网络中,运行NTP协议时需要启用验证功能。通过客户端和服务器端的密钥验证,保证客户端只与通过验证的设备进行同步,提高了网络安全性 可以设置两个验证密钥,每个密钥由密钥ID和密钥串组成: · ID是密钥的编号 · 密钥串为MD5验证密钥的字符串 |

|

|

密钥2 |

||

|

外部时钟源 |

NTP服务器1/引用密钥ID |

设置NTP服务器的IP地址,并根据需要指定与NTP服务器关联的密钥ID,只有服务器提供的密钥与关联的密钥一致时,设备才会与其同步 可以设置两个NTP服务器,客户端将从中选择最优的时钟进行同步

NTP服务器的IP地址是一个单播地址,不能为广播地址、组播地址或本地时钟源的IP地址 |

|

NTP服务器2/引用密钥ID |

||

|

设置系统时区 |

时区 |

设置系统所在的时区 |

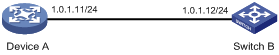

· Device A设置本地时钟作为参考时钟。

· Switch B工作在客户端模式,指定Device A为NTP服务器。

· Device A和Switch B上同时配置NTP验证。

(1) 在Device A上配置本地时钟作为参考时钟,指定层数为2,并配置身份验证、密钥ID为“24”、可信密钥为“aNiceKey”。(具体配置略)

(2) 在Switch B上配置将Device A作为NTP服务器。

步骤1:在导航栏中选择“设备 > 日期和时间”。

步骤2:单击“网络时间”页签。

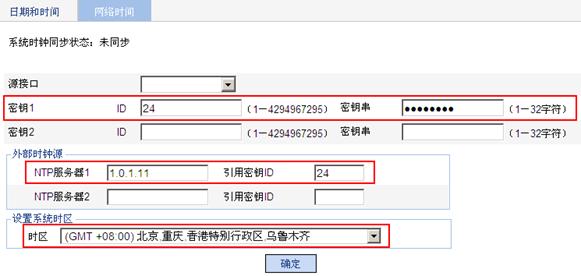

步骤3:进行如下配置,如图8-5所示。

· 输入密钥1的ID为“24”,密钥串为“aNiceKey”。

· 输入NTP服务器1为“1.0.1.11”,引用密钥ID为“24”。

· 选择时区为“(GMT +08:00) 北京,重庆,香港特别行政区,乌鲁木齐”。

步骤4:单击<确定>按钮完成操作。

图8-5 配置Device A为Switch B的NTP服务器

完成上述配置后,查看到Device A和Switch B上显示的系统当前日期和时间是一致的。

配置日期和时间时需要注意如下事项:

(1) NTP服务器只有当其时钟被同步后,才能作为时间服务器去同步其他设备;当NTP服务器的时钟层数大于或等于客户端的时钟层数时,客户端将不会向其同步。

(2) 系统时钟同步NTP服务器的时钟需要一定时间,因此,提交配置后页面显示的系统时钟同步状态可能为“未同步”,可以稍后刷新页面查看同步状态。

(3) 如果NTP服务器的系统时间比设备当前系统时间晚较多,超过了设备上指定的Web闲置超时时间,则NTP时钟同步成功后,所有在线Web用户会超时退出登录。

系统日志包含了网络和设备的大量信息,包括运行状态、配置变化等,是网络管理员监控网络和设备运行情况的重要途径。系统日志提供的信息可以帮助网络管理员发现网络问题或安全隐患,以便采取针对性的措施。

Web页面提供了丰富的搜索和排序功能,用户可以通过Web页面方便快捷地查看设备的系统日志。

(1) 在导航栏中选择“设备 > 日志管理”,默认进入“日志显示”页签的页面,如图9-1所示。

![]()

· 可以通过单击<清空>按钮将Web页面日志缓冲区中保存的所有系统日志清空。

· 可以通过单击<刷新>按钮手动刷新当前页面显示的系统日志信息;也可以通过在“参数设置”页签的页面设置刷新周期,使系统日志显示页面自动刷新,详细配置请参见“9.3 配置缓冲区容量、刷新周期和安全日志”。

(2) 查看系统日志的信息,详细说明如表9-1所示。

|

标题项 |

说明 |

|

时间/日期 |

系统日志产生的时间和日期 |

|

模块 |

产生系统日志的模块名 |

|

级别 |

系统日志的级别。系统日志按严重性划分为八个级别,严重性由高到低的顺序依次为: · Emergency:系统不可用信息 · Alert:需要立刻做出反应的信息 · Critical:严重信息 · Error:错误信息 · Warning:警告信息 · Notification:正常出现但是重要的信息 · Information:需要记录的通知信息 · Debug:调试过程产生的信息 |

|

摘要 |

系统日志的摘要内容 |

|

描述 |

系统日志的详细内容 |

通过Web页面可以配置日志主机的信息,以便将系统日志发送到指定日志主机。最多可以指定4台不同的日志主机。

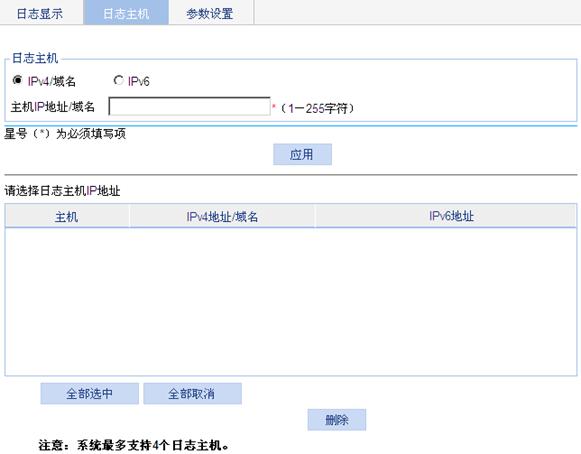

(1) 在导航栏中选择“设备 > 日志管理”。

(2) 单击“日志主机”页签,进入日志主机设置页面,如图9-2所示。

(3) 配置日志主机的信息,详细配置如表9-2所示。

(4) 单击<应用>按钮完成操作。

|

配置项 |

说明 |

|

|

IPv4 /域名 |

设置日志主机的IPv4地址或域名 |

最多可以指定4台不同的日志主机 |

|

主机IP地址/域名 |

||

|

IPv6 |

设置日志主机的IPv6地址 |

|

|

主机IP地址 |

||

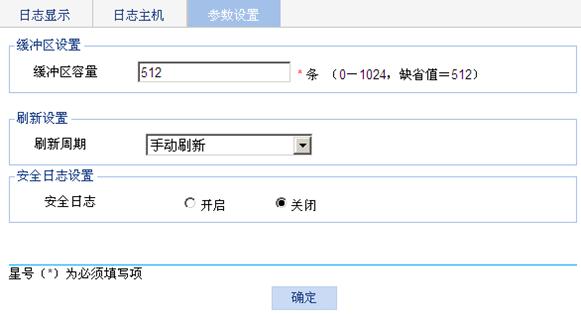

(1) 在导航栏中选择“设备 > 日志管理”。

(2) 单击“参数设置”页签,进入如图9-3所示的页面。

(3) 配置系统日志相关的参数,详细配置如表9-3所示。

(4) 单击<应用>按钮完成操作。

表9-3 系统日志相关参数的详细配置

|

配置项 |

说明 |

|

缓冲区容量 |

设置Web页面日志缓冲区可存储的日志条数 |

|

刷新周期 |

设置日志显示Web页面的刷新间隔,分为手动刷新和自动刷新两种方式 · 手动刷新:只能在日志显示页面单击<刷新>按钮手动刷新页面 · 自动刷新:系统将根据选择的周期,每隔1、5或10分钟自动刷新日志显示页面 |

|

安全日志 |

设置是否开启安全日志功能

仅S5500-WiNet和S3100V2-WiNet系列交换机支持 |

![]()

在执行配置文件备份的操作时,请同步备份“.xml”结尾的配置文件,否则在某些情况下(如配置不小心被删除的情况)可能会导致部分配置信息无法恢复。

配置备份模块提供如下功能:

· 打开下次启动的配置文件(包括.cfg文件和.xml文件)进行查看。

· 将下次启动的配置文件(包括.cfg文件和.xml文件)备份到当前用户的主机上保存。

(1) 在导航栏中选择“设备 > 配置管理”,默认进入“配置备份”页签的页面,如图10-1所示。

(2) 单击“备份以”.cfg”结尾的配置文件”后面的<备份>按钮,弹出“文件下载”对话框,可以选择将下次启动的.cfg配置文件打开进行查看或者保存到本地。

(3) 单击“备份以”.xml”结尾的配置文件”后面的<备份>按钮,弹出“文件下载”对话框,可以选择将下次启动的.xml配置文件打开进行查看或者保存到本地。

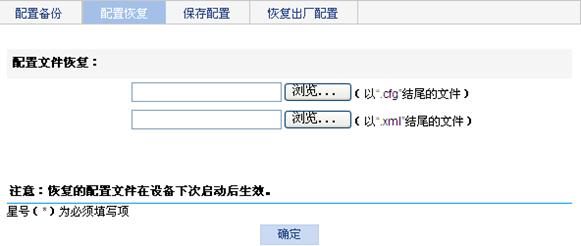

![]()

恢复的配置文件在设备下次启动后才会生效。

配置恢复模块提供如下功能:

· 将保存在当前用户主机上的.cfg文件上传到设备作为下次启动的.cfg配置文件。

· 将保存在当前用户主机上的.xml文件上传到设备作为下次启动的.xml配置文件,并删除之前的下次启动.xml配置文件。

(1) 在导航栏中选择“设备 > 配置管理”。

(2) 单击“配置恢复”页签,进入如图10-2所示的页面。

(3) 单击“(以”.cfg”结尾的文件)”前的<浏览>按钮,在弹出的对话框中选择要上传到设备的.cfg配置文件。

(4) 单击“(以”.xml”结尾的文件)”前的<浏览>按钮,在弹出的对话框中选择要上传到设备的.xml配置文件。

(5) 单击<确定>按钮开始进行配置恢复。

![]()

· 保存配置需要一定时间,请耐心等待。

· 系统不支持两个或两个以上用户同时执行保存配置的操作,系统将提示后操作的用户稍后再试。

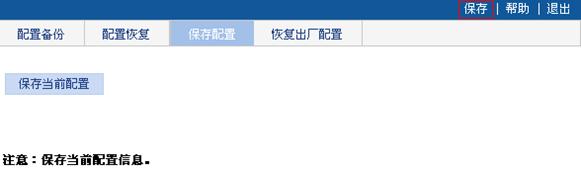

保存配置模块提供将用户当前的配置保存到下次启动配置文件(包括.cfg文件和.xml文件)的功能。

Web网管提供了快捷和常规两种保存配置的方法:

如图10-3中红框处所示,直接单击页面辅助区右侧的<保存>按钮,即可将当前的配置保存到配置文件。

(1) 在导航栏中选择“设备 > 配置管理”。

(2) 单击“保存配置”页签,进入如图10-3所示的页面。

(3) 单击<保存当前配置>按钮将当前的配置保存到配置文件。

恢复出厂配置模块提供将设备中的所有配置恢复到出厂时的缺省配置,删除当前的配置文件,并重新启动设备的功能。

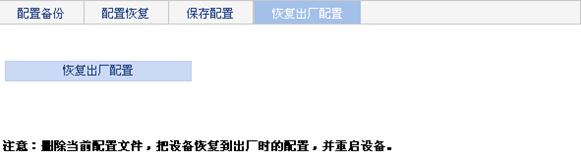

(1) 在导航栏中选择“设备 > 配置管理”。

(2) 单击“恢复出厂配置”页签,进入如图10-4所示的页面。

(3) 单击<恢复出厂配置>按钮开始恢复出厂配置。

设备运行过程中所需要的文件(如:主机软件、配置文件等)保存在设备的存储设备中,为了方便用户对这些文件进行有效的管理,系统提供了文件管理功能。文件管理具体可以提供的功能如下:

· 查看文件列表

· 从设备下载文件

· 上传文件到设备

· 设置主用启动文件

(1) 在导航栏中选择“设备 > 文件管理”,进入如图11-1所示的页面。

(2) 在页面上方选择要查看的磁盘。

(3) 在下拉框后面查看该磁盘的已用空间、可用空间和总容量。

(4) 在页面下方的列表中查看该磁盘中存储的所有文件(以“路径+文件名”的格式显示)、文件的大小,如果某文件是应用程序文件(扩展名为.bin或.app),还可以查看该文件是否是设备下次启动时的主用或备用启动文件。

(1) 在导航栏中选择“设备 > 文件管理”,进入如图11-1所示的页面。

(2) 在文件列表中选中一个要下载的文件。需要注意的是,一次只能选择一个要下载的文件。

(3) 单击<下载文件>按钮,弹出“文件下载”对话框,可以选择将该文件打开进行查看或者保存到指定路径。

![]()

上传文件需要一定的时间。在文件上传过程中,建议用户不要在Web上进行任何操作。

(1) 在导航栏中选择“设备 > 文件管理”,进入如图11-1所示的页面。

(2) 在“上传文件”框中选择保存文件的磁盘。

(3) 通过<浏览>按钮设置要上传文件的路径和名称。

(4) 单击<确定>按钮将该文件上传到设备。

(1) 在导航栏中选择“设备 > 文件管理”,进入如图11-1所示的页面。

(2) 在文件列表中选中一个或多个要删除的文件。

(3) 单击<删除文件>按钮将选中的文件删除。

![]()

也可以在文件列表中直接单击某文件对应的![]() 图标将其删除,此处不再赘述。

图标将其删除,此处不再赘述。

(1) 在导航栏中选择“设备 > 文件管理”,进入如图11-1所示的页面。

(2) 选中某个应用程序文件(扩展名为.bin或.app)前的复选框。需要注意的是,一次只能设置一个文件。

(3) 单击<设置为主用启动文件>按钮将该文件设置为设备下次启动时的主用启动文件。

端口管理模块用于配置和查看二层以太网接口、三层以太网接口和聚合接口的工作参数。

· 二层以太网接口的工作参数包括:端口状态、速率、双工状态、连接类型、PVID、描述、网线类型、流量控制、最大MAC数和风暴抑制比。

· 三层以太网接口的工作参数包括:端口状态、速率、双工状态、描述等。

· 聚合接口的工作参数包括:端口状态和最大MAC数。

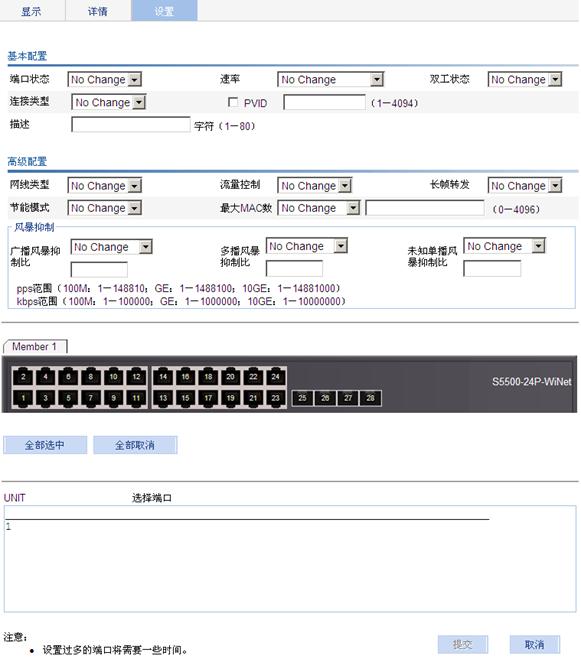

(1) 在导航栏中选择“设备 > 端口管理”。

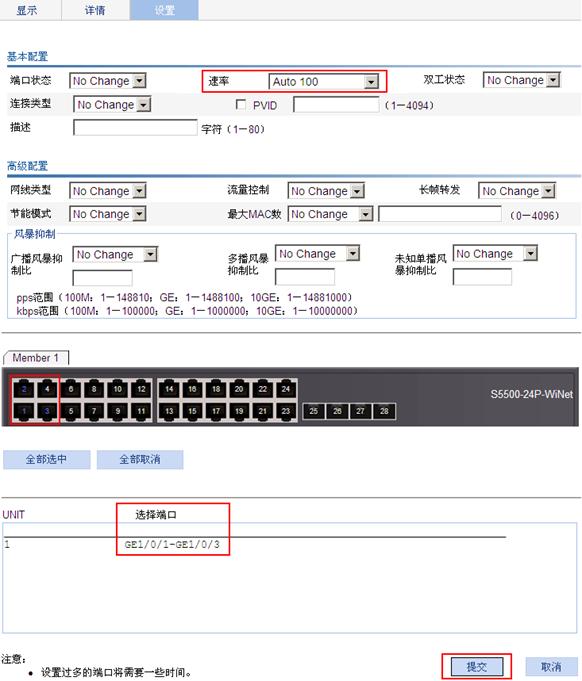

(2) 单击“设置”页签,进入如图12-1所示的页面。

(3) 配置端口的工作参数,详细配置如表12-1所示。

(4) 单击<提交>按钮完成操作。

|

配置项 |

说明 |

|

端口状态 |

设置端口的打开(Enable)/关闭(Disable)状态 在某些特殊情况下,如修改接口的工作参数时,需要关闭后再重启接口,所做修改才能生效 |

|

速率 |

设置端口的速率 · 10:10Mbps · 100:100Mbps · 1000:1000Mbps · Auto:自动协商端口速率 · Auto 10:端口自协商速率为10Mbps · Auto 100:端口自协商速率为100Mbps · Auto 1000:端口自协商速率为1000Mbps · Auto 10 100:端口自协商速率为10Mbps或100Mbps · Auto 10 1000:端口自协商速率为10Mbps或1000Mbps · Auto 100 1000:端口自协商速率为100Mbps或1000Mbps · Auto 10 100 1000:端口自协商速率为10Mbps、100Mbps或1000Mbps |

|

双工状态 |

设置端口的双工状态 · Auto:自协商双工状态 · Full:全双工状态 · Half:半双工状态 |

|

连接类型 |

设置端口的链路类型,可以配置为Access、Hybrid或Trunk Access、Hybrid和Trunk的详细说明请参见本手册的“VLAN”

Trunk端口和Hybrid端口之间不能直接切换,只能先设为Access端口,再设置为其它类型端口。例如:Trunk端口不能直接被设置为Hybrid端口,只能先设为Access端口,再设置为Hybrid端口 |

|

PVID |

设置端口的缺省VLAN ID PVID的详细说明请参见本手册的“VLAN”

同一链路两端的Hybrid端口或Trunk端口的PVID必须一致,否则报文将不能正确传输 |

|

Combo |

配置端口的Combo类型,可以配置为Copper或Fiber

仅S3100V2-52TP-WiNet交换机支持 |

|

描述 |

设置端口的描述信息 |

|

网线类型 |

设置端口的MDI(Medium Dependent Interface,介质相关接口)模式 用于连接以太网设备的双绞线有两种:直通线缆和交叉线缆。为了使以太网接口支持使用这两种线缆,设备实现了三种MDI模式:Across、Normal和Auto 物理以太网接口由8个引脚组成,缺省情况下,每个引脚都有专门的作用,比如,使用引脚1和2发送信号,引脚3和6接收信号。通过设置MDI模式,可以改变引脚在通信中的角色 · Across:不改变引脚的角色,即使用引脚1和2发送信号,使用引脚3和6接收信号 · Auto:通过协商来决定物理引脚的角色 · Normal:改变引脚的角色,使用引脚1和2接收信号,使用引脚3和6发送信号 只有将设备的发送引脚连接到对端的接收引脚后才能正常通信,所以MDI模式需要和两种线缆配合使用: · 通常情况下,建议用户使用Auto模式,只有当设备不能获取网线类型参数时,才需要将模式手工指定为Across或Normal · 当使用直通线缆时,两端设备的MDI模式配置不能相同 · 当使用交叉线缆时,两端设备的MDI模式配置必须相同或者至少有一端设置为Auto模式 |

|

流量控制 |

设置使能(Enable)或禁止(Disable)端口流量控制功能 当本端和对端设备都使能了流量控制功能后,如果本端设备发生拥塞,就向对端设备发送消息,通知对端设备暂时停止发送报文;对端设备在接收到该消息后将暂时停止向本端发送报文;反之亦然。从而避免了报文丢失现象的发生

只有本端和对端端口都开启了流量控制功能,才能实现流量控制 |

|

长帧转发 |

设置允许(Enable)或禁止(Disable)长帧通过端口 |

|

节能模式 |

设置使能(Enable)或禁止(Disable)端口的节能模式 使能端口节能模式后,如果端口在连续一段时间内没有收发报文,就会自动进入节能模式。处于节能模式的端口在收到报文时,会触发端口自动恢复到正常模式 |

|

最大MAC数 |

设置端口能学习的MAC地址的最大数量 · User Defined:用户自定义,选择此项后需手动输入最大MAC数 · No Limited:不限制 |

|

广播风暴抑制比 |

设置端口抑制广播风暴的方式和参数值 · ratio:允许通过的最大广播流量占该端口传输能力的百分比,选择此项后需输入具体的百分数 · pps:端口每秒允许转发的最大广播报文数,选择此项后需输入具体的报文数 · kbps:端口每秒允许转发的最大广播报文千比特数,选择此项后需输入具体的千比特数

S5500-WiNet和S5120-WiNet系列交换机此配置项仅支持pps 此配置项与广播报文阈值控制功能不能同时配置,否则抑制效果不确定。端口的广播报文阈值控制功能在“设备 > 流量监管”中配置 |

|

多播风暴抑制比 |

设置端口抑制组播风暴的方式和参数值 · ratio:允许通过的最大组播流量占该端口传输能力的百分比,选择此项后需输入具体的百分数 · pps:端口每秒允许转发的最大组播报文数,选择此项后需输入具体的报文数 · kbps:端口每秒允许转发的最大多播报文千比特数,选择此项后需输入具体的千比特数

S5500-WiNet和S5120-WiNet系列交换机此配置项仅支持pps 此配置项与组播报文阈值控制功能不能同时配置,否则抑制效果不确定。端口的组播报文阈值控制功能在“设备 > 流量监管”中配置 |

|

未知单播风暴抑制比 |

设置端口抑制未知单播风暴的方式和参数值 · ratio:允许通过的最大未知单播流量占该端口传输能力的百分比,选择此项后需输入具体的百分数 · pps:端口每秒允许转发的最大未知单播报文数,选择此项后需输入具体的报文数 · kbps:端口每秒允许转发的最大未知单播报文千比特数,选择此项后需输入具体的千比特数

S5500-WiNet和S5120-WiNet系列交换机此配置项仅支持pps 此配置项与单播报文阈值控制功能不能同时配置,否则抑制效果不确定。端口的单播报文阈值控制功能在“设备 > 流量监管”中配置 |

|

选择端口 |

在面板示意图或其下方的聚合口列表中点击选择要配置工作参数的端口,可以选择一个或多个端口

对于聚合接口,只有端口状态和和最大MAC数的设置是有效的,其余配置项对聚合接口均不生效 |

![]()

如果设置了端口不支持的工作参数,则在提交配置时设备会提示该设置失败,并且同时设置的该端口或其他端口支持的工作参数也可能会设置失败。

(1) 在导航栏中选择“设备 > 端口管理”,默认进入“显示”页签的页面。

(2) 单击要查看的工作参数前的单选按钮,即可在页面下方显示所有端口的该参数的信息,如图12-2所示。

(1) 在导航栏中选择“设备 > 端口管理”。

(2) 单击“详情”页签。

(3) 在设备面板示意图中单击要查看的端口,即可在页面下方显示该端口的工作参数配置信息,方括号中为相应参数的实际生效值。如图12-3所示。

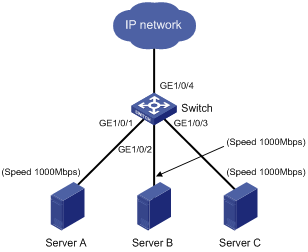

· Server A、Server B和Server C分别与Switch的端口GigabitEthernet1/0/1、GigabitEthernet1/0/2和GigabitEthernet1/0/3相连。各服务器的网卡速率均为1000Mbps。

· Switch与外部网络相连端口GigabitEthernet1/0/4的速率为1000Mbps。

· 为避免出端口拥塞,配置GigabitEthernet1/0/1、GigabitEthernet1/0/2和GigabitEthernet1/0/3的自协商速率范围为100Mbps。

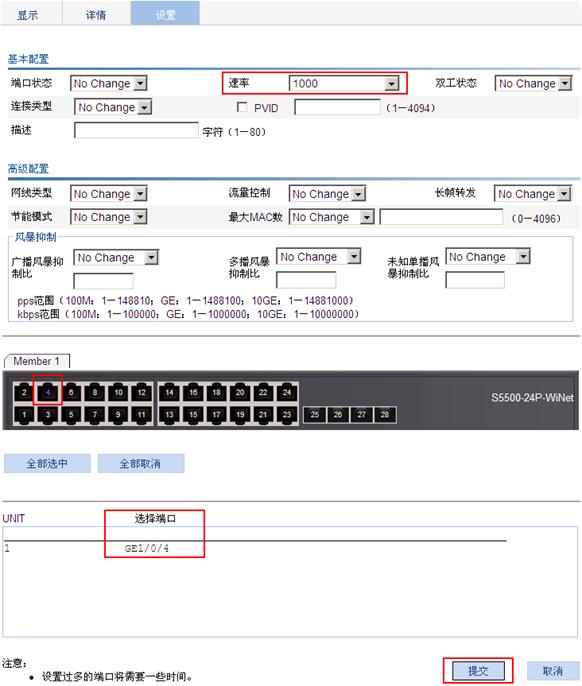

(1) 配置GigabitEthernet1/0/4的速率为1000Mbps。

步骤1:在导航栏中选择“设备 > 端口管理”。

步骤2:单击“设置”页签。

步骤3:进行如下配置,如图12-5所示。

· 在面板示意图上点击选中端口“GigabitEthernet1/0/4”。

步骤4:单击<提交>按钮完成操作。

(2) 批量配置GigabitEthernet1/0/1、GigabitEthernet1/0/2和GigabitEthernet1/0/3的自协商速率范围为100Mbps。

步骤1:在“设置”页签的页面进行如下配置,如图12-6所示。

· 选择速率为“Auto 100”。

· 在面板示意图上点击选中端口“GigabitEthernet1/0/1”、“GigabitEthernet1/0/2”、“GigabitEthernet1/0/3”。

步骤2:单击<提交>按钮完成操作。

(3) 按照速率查看端口状态。

步骤1:单击“显示”页签。

步骤2:单击“速率”前的单选按钮,页面下方显示所有端口的速率信息,如图12-7所示。

端口镜像通过将指定端口的报文复制到与数据监测设备相连的端口,使用户可以利用数据监测设备分析这些复制过来的报文,以进行网络监控和故障排除。

镜像源是指被监控的端口,我们称之为源端口,源端口所在的设备就称为源设备。经由源端口收发的报文会被复制一份到与数据监测设备相连的端口,用户就可以对这些报文(称为镜像报文)进行监控和分析了。

镜像目的是指镜像报文所要到达的目的地,即与数据监测设备相连的那个端口,我们称之为目的端口,目的端口所在的设备就称为目的设备。目的端口会将其收到的镜像报文转发给与之相连的数据监测设备。

![]()

由于一个目的端口可以同时监控多个镜像源,因此在某些配置下,目的端口可能收到对同一报文的多份拷贝。例如,目的端口Port 1同时监控源端口Port 2和Port 3(这两个端口在同一台设备上)收发的报文,如果某报文从Port 2进入该设备后又从Port 3发送出去,那么该报文将被复制两次给Port 1。

镜像方向是指在镜像源上可复制的报文方向,包括:

· 入方向:是指仅复制镜像源收到的报文。

· 出方向:是指仅复制镜像源发出的报文。

· 双向:是指对镜像源收到和发出的报文都进行复制。

镜像组是在端口镜像的实现过程中用到的一个逻辑上的概念,镜像源和镜像目的都要属于某一个镜像组。镜像组的类型为本地镜像组,具体介绍请参见“13.1.2 端口镜像的分类和实现方式”一节。

![]()

· S3100V2-52TP-WiNet和S5500-WiNet系列交换机最多可创建4个镜像组。

· S5120-WiNet系列交换机最多可创建5个镜像组。

· S3100V2-WiNet系列交换机(除S3100V2-52TP-WiNet)只能创建1个镜像组。

端口镜像的类型为本地端口镜像,具体介绍如下:

当镜像源和镜像目的位于同一台设备上时,称为本地端口镜像。对于本地端口镜像,镜像源和镜像目的都属于同一台设备上的同一个镜像组,该镜像组就称为本地镜像组。

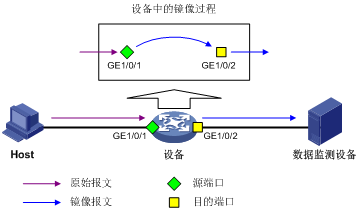

如图13-1所示,镜像源为源端口GigabitEthernet1/0/1,镜像目的为目的端口GigabitEthernet1/0/2,这两个端口位于同一台设备上。设备将进入源端口GigabitEthernet1/0/1的报文复制一份给目的端口GigabitEthernet1/0/2,再由该端口将镜像报文转发给数据监测设备。

配置本地端口镜像时,用户首先要创建一个本地镜像组,然后为本地镜像组配置源端口和目的端口。

|

步骤 |

配置任务 |

说明 |

|

1 |

配置本地镜像组 |

必选 配置时,镜像组类型需选择“Local” |

|

2 |

为本地镜像组配置源端口 |

必选 配置时,端口类型需选择“Mirror Port” |

|

3 |

为本地镜像组配置目的端口 |

必选 配置时,端口类型需选择“Monitor Port” |

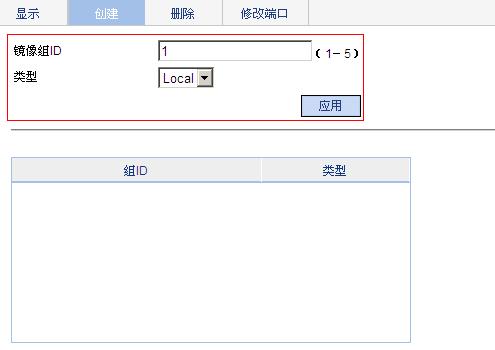

(1) 在导航栏中选择“设备 > 端口镜像”。

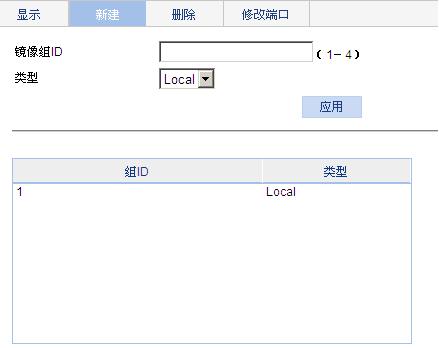

(2) 单击“新建”页签,进入新建镜像组的配置页面,如图13-2所示。

(3) 配置镜像组,详细配置如表13-2所示。

(4) 单击<应用>按钮完成操作。

|

配置项 |

说明 |

|

镜像组ID |

设置要新建的端口镜像组的ID |

|

类型 |

设置要新建的端口镜像组的类型(Local:表示本地镜像组) |

(1) 在导航栏中选择“设备 > 端口镜像”。

(2) 单击“修改端口”页签,进入镜像组端口的配置页面,如图13-3所示。

(3) 配置镜像组的端口,详细配置如表13-3所示。

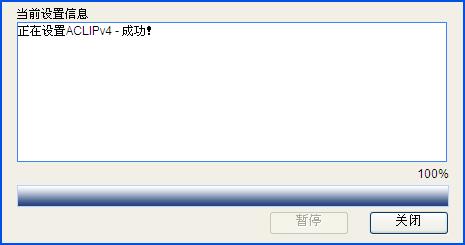

(4) 单击<应用>按钮,弹出配置进度对话框。

(5) 看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

|

配置项 |

说明 |

|

|

镜像组ID |

设置要进行配置的端口镜像组的组号 可选的组号需要先通过新建镜像组来配置(选择“Local”类型的镜像组ID,表示配置本地镜像组端口) |

|

|

端口类型 |

设置要配置的端口类型 |

配置本地镜像组端口 · Monitor Port:表示配置本地镜像组目的端口 · Mirror Port:表示配置本地镜像组源端口 |

|

监控方向 |

设置镜像组源端口的监控方向 · both:表示对端口接收和发送的报文都进行镜像 · inbound:表示仅对端口接收的报文进行镜像 · outbound:表示仅对端口发送的报文进行镜像 |

|

|

选择端口 |

在面板示意图中可点击选择要配置的端口;当设备中配置了聚合口时,面板示意图下方会显示聚合口的列表,可点击进行选择

仅S5500-WiNet系列和S3100V2-52TP-WiNet交换机此配置项支持选择聚合口 |

|

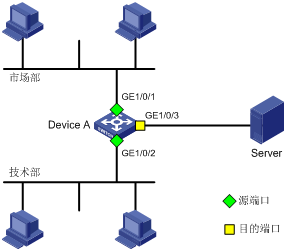

· Switch A通过端口GigabitEthernet1/0/1和GigabitEthernet1/0/2分别连接市场部和技术部,并通过端口GigabitEthernet1/0/3连接Server。

· 通过配置源端口方式的本地端口镜像,使Server可以监控所有进、出市场部和技术部的报文。

(1) 新建本地镜像组。

步骤1:在导航栏中选择“设备 > 端口镜像”。

步骤2:单击“新建”页签。

步骤3:进行如下配置,如图13-4所示。

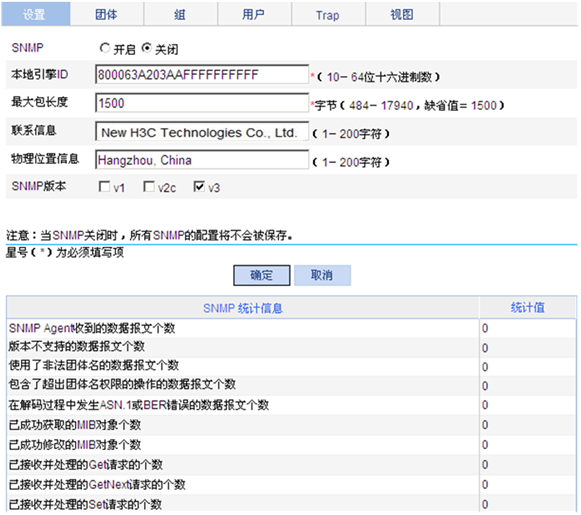

· 输入镜像组ID为“1”。

· 选择类型为“Local”。

步骤4:单击<应用>按钮完成操作。

(2) 配置本地镜像组的源端口为GigabitEthernet1/0/1和GigabitEthernet1/0/2。

步骤1:单击“修改端口”页签。

步骤2:进行如下配置,如图13-6所示。

· 选择镜像组ID为“1 - Local”。

· 选择端口类型为“Mirror Port”。

· 选择监控方向为“both”。

· 在面板示意图中点击选择端口GigabitEthernet1/0/1和GigabitEthernet1/0/2。

步骤3:单击<应用>按钮,弹出配置进度对话框。

步骤4:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

(3) 配置本地镜像组的目的端口为GigabitEthernet1/0/3。

步骤2:进行如下配置,如图13-7所示。

· 选择镜像组ID为“1 - Local”。

· 选择端口类型为“Monitor Port”。

· 在面板示意图中点击选择端口GigabitEthernet1/0/3。

步骤3:单击<应用>按钮,弹出配置进度对话框。

步骤4:看到配置成功的提示后,在对话框中单击<关闭>按钮完成操作。

配置端口镜像时需要注意如下事项:

(1) 一个本地镜像组中可以配置多个源端口,但只能配置一个目的端口。

(2) 请不要在目的端口上使能生成树协议,否则会影响镜像功能的正常使用。

(3) 从目的端口发出的报文包括镜像报文和其它端口正常转发来的报文。为了保证数据监测设备只对镜像报文进行分析,请将目的端口只用于端口镜像,不作其他用途。

用户管理模块提供如下功能:

· 配置本地用户及其登录密码、访问等级和服务类型。

· 配置切换当前Web用户的访问等级到管理级所使用的超级密码。

· 切换当前Web用户的访问等级到管理级。

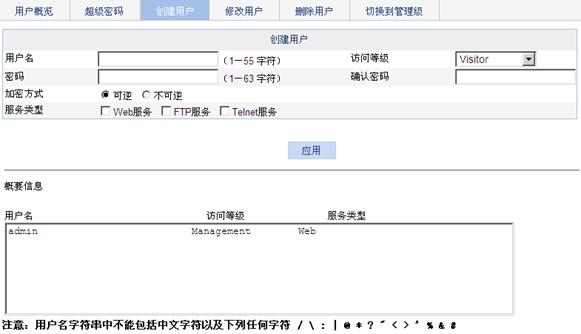

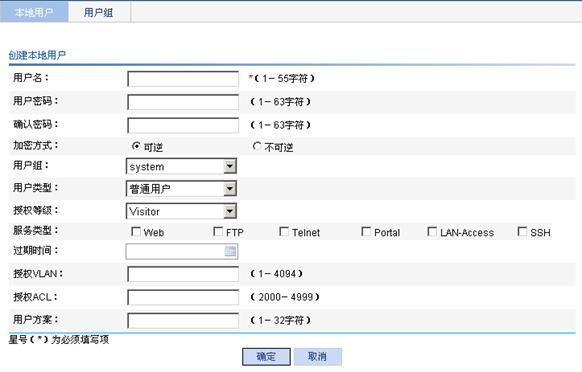

(1) 在导航栏中选择“设备 > 用户管理”。

(2) 单击“创建用户”页签,进入如图14-1所示的页面。

(3) 配置用户的信息,详细配置如表14-1所示。

(4) 单击<应用>按钮完成操作。

|

配置项 |

说明 |

|

用户名 |

设置用户的用户名 |

|

访问等级 |

设置用户的访问等级,以对不同用户能够进行的操作进行分类 用户访问等级由低到高分四级: · Visitor(访问级):处于该级别的用户可以进行ping和trace route操作,但不能从设备读取任何数据,也不能对设备进行任何设置 · Monitor(监控级):只能从设备读取数据,而不能对设备进行任何设置 · Configure(系统级):可以从设备读取数据,并对设备进行配置,但是不能对设备进行软件升级、添加/删除/修改用户、备份/恢复配置文件等操作 · Management(管理级):可以对设备进行任何操作 |

|

密码 |

设置用户登录时的密码,输入的确认密码必须与密码一致 |

|

确认密码 |

|

|

加密方式 |

设置设备保存用户密码时的加密方式 · 可逆:表示设备以可逆的加密算法对用户密码加密后保存 · 不可逆:表示设备以不可逆的加密算法对用户密码加密后保存 |

|

服务类型 |

设置用户可以使用的服务类型,包括Web服务、FTP服务和Telnet服务,必须至少选择一中服务 |

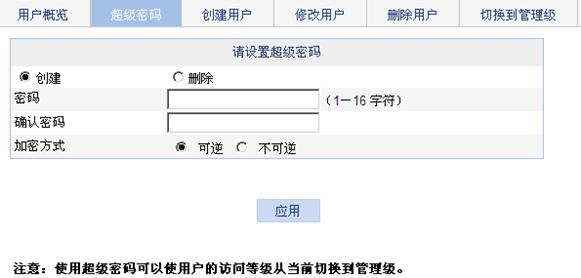

本功能用来设置用户从当前访问权限向管理级权限切换时使用的密码。切换密码只能由管理级权限的用户设置,给低于管理级权限的用户使用。如果没有设置切换密码,则切换操作失败。

(1) 在导航栏中选择“设备 > 用户管理”。

(2) 单击“超级密码”页签,进入如图14-2所示的页面。

(3) 配置超级密码,详细配置如表14-2所示。

(4) 单击<应用>按钮完成操作。

|

配置项 |

说明 |

|

创建/删除 |

设置要进行操作的类型 · 创建:表示要设置或修改超级密码 · 删除:表示要删除当前的超级密码设置 |

|

密码 |

设置用户切换到管理级权限时的密码,输入的确认密码必须与密码一致 |

|

确认密码 |

|

|

加密方式 |

设置设备保存超级密码时的加密方式 · 可逆:表示设备以可逆的加密算法对超级密码加密后保存 · 不可逆:表示设备以不可逆的加密算法对超级密码加密后保存 |

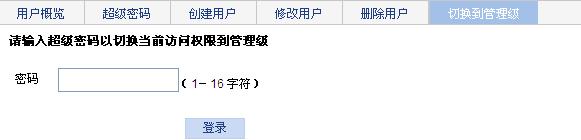

本功能用来使用户从当前级别的访问权限切换到管理级访问权限。进行切换操作时需要注意以下事项:

· 切换前必须有管理级用户设置好的超级密码,如果没有设置超级密码,则不能进行切换。

· 切换操作只对用户当次登录有效,而不改变实际对用户访问等级的配置,用户退出后再次登录时,访问权等级仍为原有级别。

(1) 在导航栏中选择“设备 > 用户管理”。

(2) 单击“切换到管理级”页签,进入如图14-3所示的页面。

(3) 输入超级密码。

(4) 单击<登录>按钮切换为管理级用户登录到Web页面。

通过使用以太网接口环回测试功能,用户可以检验以太网接口能否正常工作。测试时接口将不能正常转发数据包。以太网接口环回测试功能包括内部环回测试和外部环回测试。

· 内部环回测试是在交换芯片内部建立自环,用以定位芯片内与该端口相关的功能是否出现故障。

· 外部环回测试是在以太网接口上接一个自环头,从接口发出的报文通过自环头又环回到该接口,并被该接口接收。用以定位该端口的硬件功能是否出现故障。

(1) 在导航栏中选择“设备 > 环回测试”,进入如图15-1所示的页面。

(2) 选择对以太网接口进行环回测试的具体测试类型,包括:外环、内环。

(3) 在面板示意图上点击选中一个要进行环回测试的以太网接口。

(5) 测试完成后,在“测试结果”框中查看环回测试的结果,如图15-2所示。

进行环回测试时需要注意如下事项:

(1) 端口物理关闭状态下可以进行内部环回测试,但不能进行外部环回测试。手工关闭时,则不能进行内部和外部环回测试。

(2) 在进行环回测试时系统将禁止在接口上进行“速率”、“双工状态”、“网线类型”和“端口状态”配置项的配置。

(3) 以太网接口在进行环回测试时将工作在全双工状态;环回测试关闭后恢复原有配置。

![]()

在以太网接口上执行该操作会使得已经Up的链路自动Down、Up一次。

线缆检测是指,用户可以检测设备上以太网接口连接电缆的当前状况,系统将在5秒内返回检测结果。检测内容包括线缆是否存在短路或开路现象,以及故障线缆的长度。

(1) 在导航栏中选择“设备 > 线缆检测”,进入线缆检测的页面。

(2) 在面板示意图中选中要检测的接口。

(3) 单击<测试>按钮开始进线检测,系统在5秒内返回检测结果。

(4) 如图16-1所示,在“测试结果”框中查看检测结果。

图16-1 线缆检测

![]()

测试结果中的“电缆状态”参数显示电缆的状态和长度。其中,电缆的状态包括:正常、异常、异常(开路)、异常(短路)、检测失败。

· 当电缆状态为正常时,显示的电缆长度是指该电缆的总长度。

· 当电缆状态非正常时,显示的电缆长度是指从本接口到异常位置的长度。

检测到的电缆长度最大可能存在的误差为5米。

通过流量监控功能,用户可以查看在指定的时间间隔内,设备各端口接收和发送的报文数、字节数和带宽利用率。

(1) 在导航栏中选择“设备 > 流量监控”。

(2) 单击“端口统计时间间隔设置”页签,进入如图17-1所示的页面。

(3) 配置端口的流量统计时间间隔,详细配置如表17-1所示。

(4) 单击<确定>按钮完成操作。

|

配置项 |

说明 |

|

时间间隔 |

设置端口统计报文信息的时间间隔 |

|

选择端口 |

在面板示意图中选择需要进行流量统计的端口 |

(1) 在导航栏中选择“设备 > 流量监控”,默认进入“流量监控信息”页签的页面,如图17-2所示。

(2) 在页面的列表中查看设备的各个端口在其最近的指定时间间隔内接收和发送的报文数、字节数和带宽利用率。

![]()

· 当带宽利用率不足1%时,将显示为1%。

· 仅S5500-WiNet和S3100V2-WiNet系列交换机支持接收带宽利用率和发送带宽利用率的统计。

端口流量监管是指对端口上的流量进行限制,用于控制以太网上的报文风暴。启用该功能的端口会定时分别检测到达端口的广播报文流量、多播报文流量和未知单播报文流量。当某类报文流量超过预先设置的上限阈值时,用户可以通过配置来决定是阻塞该端口还是关闭该端口,以及是否发送Trap和Log信息。

![]()

对于某种类型的报文流量,可以通过端口监管功能或者以太网接口的风暴抑制功能(请参见本手册的“端口管理”)来进行抑制,但是这两种功能不能同时配置,否则抑制效果不确定。比如,不能同时配置端口的未知单播报文流量阈值控制和未知单播风暴抑制功能。

当某种类型的报文流量超过该类报文预设的上限阈值时,系统提供了两种控制动作:

· Block:当端口上广播、多播或未知单播报文中某类报文的流量大于其上限阈值时,端口将暂停转发该类报文(其它类型报文照常转发),端口处于阻塞状态,但仍会统计该类报文的流量。当该类报文的流量小于其下限阈值时,端口将自动恢复对此类报文的转发。

· Shutdown:当端口上广播、多播或未知单播报文中某类报文的流量大于其上限阈值时,端口将被关闭,系统停止转发所有报文。当该类报文的流量小于其下限阈值时,端口状态不会自动恢复,此时可通过在“设备 > 端口管理”中进行配置来恢复端口的状态(请参见本手册的“端口管理”),也可通过取消端口上流量阈值的配置来恢复。

![]()

· 本模块中设置的流量统计时间间隔是专门为流量监管功能服务的,不同于流量监控模块设置的时间间隔。虽然同样是统计端口流量,但是功能是分开的。

· 为了保持网络状态的稳定,建议设置的流量统计时间间隔不低于缺省值。

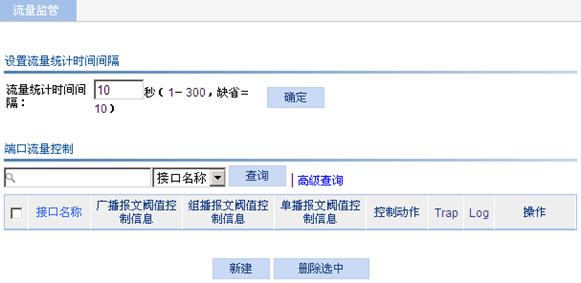

(1) 在导航栏中选择“设备 > 流量监管”,进入如图18-1所示的页面。

(2) 在“设置流量统计时间间隔”中可以配置端口流量阈值控制时进行流量统计的时间间隔。

(3) 单击<确定>按钮完成操作。

(1) 在导航栏中选择“设备 > 流量监管”,进入如图18-1所示的页面。

(2) 在“端口流量控制”中单击<新建>按钮,进入新建端口流量阈值控制的页面,如图18-2所示。

(3) 配置端口流量阈值控制的信息,详细配置如表18-1所示。

(4) 单击<确定>按钮完成操作。

|

配置项 |

说明 |

|

控制动作 |

设置端口广播、多播或者未知单播流量超过上限阈值时采取的控制动作: · None:端口流量超过上限阈值时不进行控制 · Block:当端口上某一类型报文的流量超过其上限阈值后,阻塞端口,停止转发该类型的报文 · Shutdown:当端口某一类型报文流量超过上限阈值后,关闭端口,停止对广播、多播和未知单播报文收发

流量监管实现中系统需要一个完整的周期(周期长度为seconds)来收集流量数据,下一个周期分析数据、采取相应的控制措施。因此,如果某类报文流量超过预先设置的上限阈值,控制动作最短将在一个周期后执行,最长不会超过两个周期 |

|

广播报文流量阈值 |

设置端口广播、多播、未知单播报文流量阈值 · None:即不对端口的流量进行抑制 · pps:以包每秒的统计单位设置流量控制的上限阈值和下限阈值 · ratio:以报文每秒所占流量的百分比设置流量控制上限阈值和下限阀值 · kbps:以千比特每秒的统计单位设置流量控制上限阈值和下限阀值

在同一个端口下,广播、多播和未知单播报文的流量阈值可以同时设置;并且必须至少设置一种,否则配置不成功 当选择pps时,上限阈值和下限阈值的取值范围与接口的类型有关,请参考页面上的pps范围说明 S5120-WiNet和S3100V2-WiNet系列交换机(除S3100V2-52TP-WiNet)此配置项仅支持pps |

|

多播报文流量阈值 |

|

|

单播报文流量阈值 |

|

|

Trap |

设置端口流量超过上限阈值或者从超上限回落到低于下限阈值时是否输出Trap信息 |

|

Log |

设置端口流量超过上限阈值或者从超上限回落到低于下限阈值时是否输出Log信息 |

|

选择端口 |

在面板示意图中选择要设置流量监管功能的端口 |

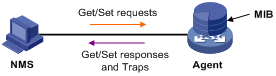

RMON(Remote Network Monitoring,远程网络监视)主要实现了统计和告警功能,用于网络中管理设备对被管理设备的远程监控和管理。统计功能指的是被管理设备可以按周期或者持续跟踪统计其端口所连接的网段上的各种流量信息,比如某段时间内某网段上收到的报文总数,或收到的超长报文的总数等。告警功能指的是被管理设备能监控指定MIB变量的值,当该值达到告警阈值时(比如端口速率达到指定值,或者广播报文的比例达到指定值),能自动记录日志、向管理设备发送Trap消息。

RMON和SNMP都用于远程网络管理。

· SNMP是RMON实现的基础,RMON是SNMP功能的增强。RMON使用SNMP Trap报文发送机制向管理设备发送Trap消息告知告警变量的异常。虽然SNMP也定义了Trap功能,但通常用于告知被管理设备上某功能是否运行正常、接口物理状态的变化等,两者监控的对象、触发条件以及报告的内容均不同。

· RMON使SNMP能更有效、更积极主动地监测远程网络设备,为监控子网的运行提供了一种高效的手段。RMON协议规定达到告警阈值时被管理设备能自动发送Trap信息,所以管理设备不需要多次去获取MIB变量的值,进行比较,从而能够减少管理设备同被管理设备的通讯流量,达到简便而有力地管理大型互连网络的目的。

RMON允许有多个监控者,监控者可用两种方法收集数据:

· 第一种方法利用专用的RMON probe(探测仪)收集数据,管理设备直接从RMON probe获取管理信息并控制网络资源。这种方式可以获取RMON MIB的全部信息。

· 第二种方法是将RMON Agent直接植入网络设备(路由器、交换机、HUB等),使它们成为带RMON probe功能的网络设施。管理设备使用SNMP的基本操作与RMON Agent交换数据信息,收集网络管理信息,但这种方法受设备资源限制,一般不能获取RMON MIB的所有数据,大多数只收集四个组的信息。这四个组是:统计组、历史组、事件组和告警组。

我们采用第二种方法,在设备上实现了RMON Agent功能。通过该功能,管理设备可以获得与被管网络设备端口相连的网段上的整体流量、错误统计和性能统计等信息,进而实现对网络的管理。

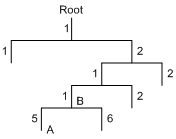

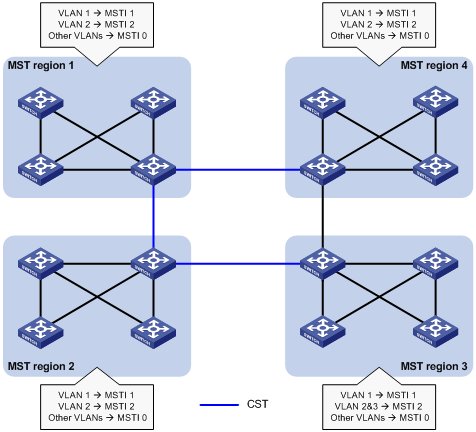

RMON规范(RFC2819)中定义了多个RMON组,设备实现的公有MIB中支持统计组、历史组、事件组和告警组。

统计组规定系统将持续地对端口的各种流量信息进行统计(目前只支持对以太网端口的统计),并将统计结果存储在以太网统计表(etherStatsTable)中以便管理设备随时查看。统计信息包括网络冲突数、CRC校验错误报文数、过小(或超大)的数据报文数、广播、多播的报文数以及接收字节数、接收报文数等。

在指定接口下创建统计表项成功后,统计组就对当前接口的报文数进行统计,它统计的结果是一个连续的累加值。

历史组规定系统将按周期对端口的各种流量信息进行统计,并将统计结果存储在历史记录表(etherHistoryTable)中以便管理设备随时查看。统计数据包括带宽利用率、错误包数和总包数等。

历史组统计的是每个周期内端口接收报文的情况,周期的长短可以由用户手工配置。

事件组用来定义事件索引号及事件的处理方式。事件组定义的事件用于告警组配置项中。当监控对象达到告警条件时,就会触发事件,事件有如下几种处理方式:

· Log:将事件相关信息(事件发生的事件、事件的内容等)记录在本设备RMON MIB的事件日志表中,以便管理设备通过SNMP GET操作进行查看。

· Trap:向网管站发送Trap消息告知该事件的发生。

· Log和Trap:即在本设备上记录日志,又向网管站发送Trap消息。

· 不做任何处理。

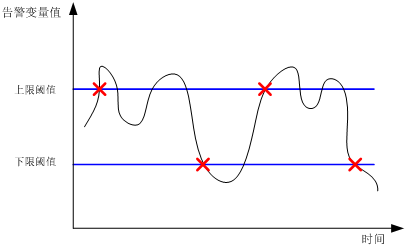

RMON告警管理可对指定的告警变量(如端口收到的报文总数etherStatsPkts)进行监视。用户定义了告警表项后,系统会按照定义的时间周期去获取被监视的告警变量的值,当告警变量的值大于或等于上限阈值时,触发一次上限告警事件;当告警变量的值小于或等于下限阈值,触发一次下限告警事件,告警管理将按照事件的定义进行相应的处理。

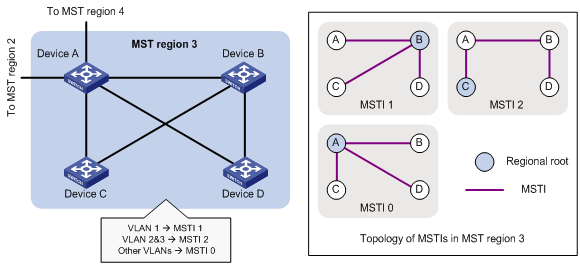

当告警变量的采样值在同一方向上连续多次超过阈值时,只会在第一次产生告警事件,后面的几次不会产生告警事件,即上限告警和下限告警是交替产生的,出现了一次上限告警,则下一次必为下限告警。如图19-1所示,告警变量的值(如图中黑色曲线所示)多次超过阈值(如图中蓝色直线所示),产生了多个交叉点,但只有红叉标识的交叉点才会触发告警事件,其它交叉点不会触发告警事件。

RMON的统计功能可以通过RMON统计组或者RMON历史组来实现,但是两者统计的对象不一样,请根据实际需要配置。

· RMON统计组统计的是RMON以太网统计表里定义的变量,记录的是从RMON统计表项创建到当前阶段变量的累加值。RMON统计组统计配置的推荐步骤如表19-1所示。

· RMON历史组统计的是RMON历史记录表里定义的变量,记录的是每个周期内变量的累加值。RMON历史组统计配置的推荐步骤如表19-2所示。

表19-1 RMON统计组统计功能配置

|

配置任务 |

说明 |

|

必选 配置统计表中的表项,最多可以配置100个统计表项 统计表项建立后,系统会持续统计当前端口的使用情况。统计信息包括网络冲突数、CRC校验错误报文数、过小(或超大)的数据报文数、广播、多播的报文数以及接收字节数、接收报文数等。设备重启时,会清除该统计信息

每个接口下只能定义一个统计表项 |

表19-2 RMON历史组统计功能配置

|

配置任务 |

说明 |

|

必选 配置历史表中的表项,最多可以配置100个历史表项 配置历史表项后,系统会按周期统计当前端口收发报文的情况,并将统计值作为一个实例保存在etherHistoryEntry表的叶子节点下

系统不允在同一个接口下许配置两个采样周期(也叫统计周期)完全相同的历史表项 |

如果触发告警事件时,需要向管理设备(NMS)发送Trap信息的话,则在配置RMON告警功能之前,必须保证SNMP Agent已经正确配置。SNMP Agent的配置请参见本手册的“SNMP”。

RMON告警功能配置的推荐步骤如表19-3所示。

表19-3 RMON告警功能配置步骤

|

步骤 |

配置任务 |

说明 |

|

1 |

必选 配置统计表中的表项,最多可以配置100个统计表项 由于Web支持配置的告警变量都是统计组中定义的MIB变量,因此,必须在被监控的以太网接口下配置RMON统计组统计功能 统计表项建立后,系统会持续统计当前端口的使用情况。统计信息包括网络冲突数、CRC校验错误报文数、过小(或超大)的数据报文数、广播、多播的报文数以及接收字节数、接收报文数等。设备重启时,会清除该统计信息

每个接口下只能定义一个统计表项 |

|

|

2 |

必选 配置事件表中的表项,最多可以配置60个事件表项 RMON的事件管理定义事件号及事件的处理方式包括:记录日志、向网管站发Trap消息、记录日志的同时向网管站发Trap消息或者既不记录日志也不发送Trap消息。这样系统就可以对告警表中定义的告警事件进行相应的处理

系统不允许配置两个告警变量、采样时间间隔、采样类型、阈值上限和阈值下限都完全相同的事件表项 |

|

|

3 |

必选 配置告警表中的表项,最多可以配置60个告警表项 配置告警表项后,在出现异常时会触发告警事件,再由告警事件来定义具体的处理方式

系统不允许配置两个描述、所有者和动作都完全相同的告警表项 |

完成RMON统计功能或RMON告警功能的配置后,可以通过如表19-4所示的操作来查看RMON的运行情况,验证配置的效果。

表19-4 RMON运行情况查看

|

操作 |

说明 |

|

执行此步骤可以查看从端口创建统计组到打开显示页面这段时间内端口的统计信息。设备重启时,会清除该统计信息 |

|

|

在端口创建历史表项之后,系统会按一定的时间周期统计端口的信息,并将这些信息保存到etherHistoryEntry表。执行此步骤可以查看该表项存储的记录,可查看的历史采样信息最大数目以及历史采样的周期是在配置历史组时指定的 |

|

|

如果配置事件组时指定了Log动作,则当该事件被触发时,就会在RMON日志表中保留该事件的记录,执行此步骤可以查看日志表的具体内容 |

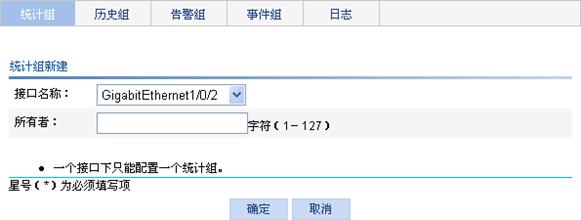

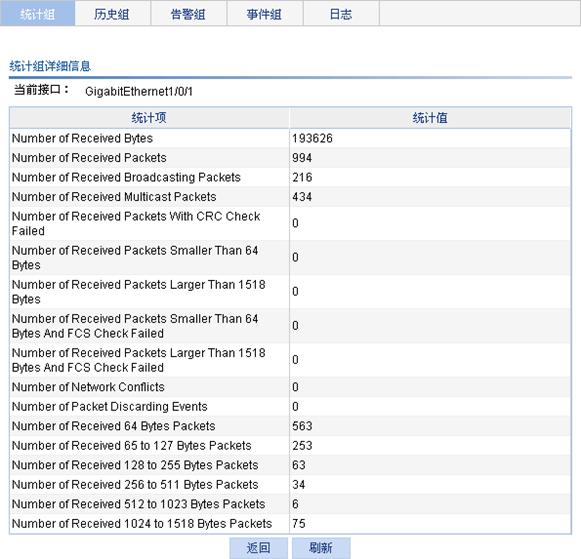

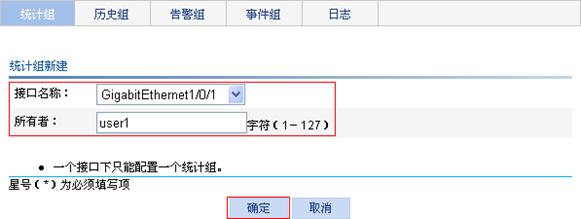

(1) 在导航栏中选择“设备 > RMON”,默认进入“统计组”页签的页面,如图19-2所示。

(2) 单击<新建>按钮,进入新建统计表项的配置页面,如图19-3所示。

(3) 配置统计表项的信息,详细配置如表19-5所示。

(4) 单击<确定>按钮完成操作。

|

配置项 |

说明 |

|

接口名称 |

设置要定义统计表项的接口的名称 每个接口下只能定义一个统计表项 |

|

所有者 |

设置该统计表项的所有者 |

(1) 在导航栏中选择“设备 > RMON”。

(2) 单击“历史组”页签,进入如图19-4所示的页面。

(3) 单击<新建>按钮,进入新建历史表项的配置页面,如图19-5所示。

(4) 配置历史表项的信息,详细配置如表19-6所示。

(5) 单击<确定>按钮完成操作。

|

配置项 |

说明 |

|

接口名称 |

设置要定义历史表项的接口的名称 |

|

最大采样条数 |

设置该历史表项对应的历史表容量,即历史表最多可容纳的记录数 当历史表的容量达到最大值时,系统会删除最早的记录来保存新的统计值。统计信息包括端口一个周期内收到的报文总数、广播报文总数和组播报文总数等 |

|

统计周期 |

设置采样统计的周期 |

|

所有者 |

设置该历史表项的所有者 |

(1) 在导航栏中选择“设备 > RMON”。

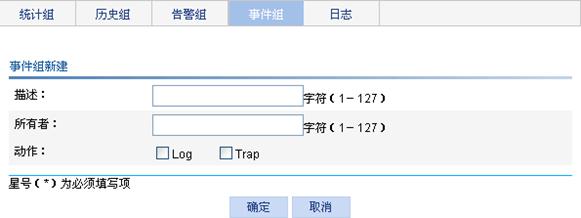

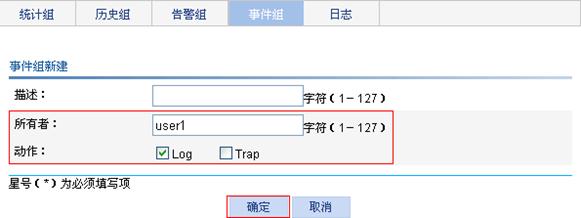

(2) 单击“事件组”页签,进入如图19-6所示的页面。

(3) 单击<新建>按钮,进入新建事件表项的配置页面,如图19-7所示。

(4) 配置事件表项的信息,详细配置如表19-7所示。

(5) 单击<确定>按钮完成操作。

|

配置项 |

说明 |

|

描述 |

设置事件的描述信息 |

|

所有者 |

设置该事件表项的所有者 |

|

动作 |

设置当该事件被触发时,系统所作的处理 · Log:当该事件被触发时,系统会记录日志 · Trap:当该事件被触发时,系统会以“null”为团体名发送Trap消息 当Log和Trap都设置时,系统会同时记录日志和发送Trap消息;当Log和Trap都不设置时,系统不做任何处理 |

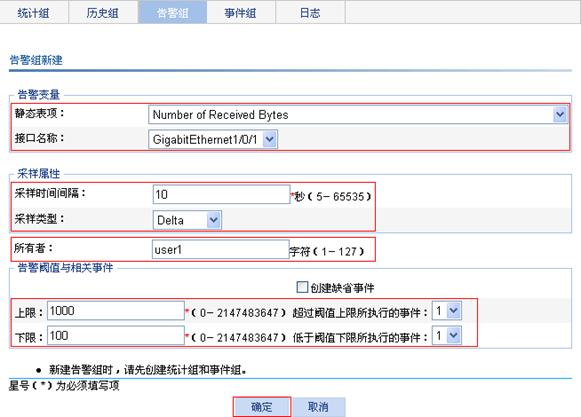

(1) 在导航栏中选择“设备 > RMON”。

(2) 单击“告警组”页签,进入如图19-8所示的页面。

(3) 单击<新建>按钮,进入新建告警表项的配置页面,如图19-9所示。

(4) 配置告警表项的信息,详细配置如表19-8所示。

(5) 单击<确定>按钮完成操作。

|

配置项 |

说明 |

|

|

告警变量 |

静态表项 |

设置要对什么内容进行统计和监控,详细说明请参见表19-9 |

|

接口名称 |

设置要对哪个接口进行统计和监控 |

|

|

采样属性 |

采样时间间隔 |

设置采样的时间间隔 |

|

采样类型 |

设置采样的类型,包括: · Absolute:绝对值采样,即采样时间到达时直接提取变量的值 · Delta:变化值采样,即采样时间到达时提取的是变量在采样间隔内的变化值 |

|

|

所有者 |

设置该告警表项的所有者 |

|

|

告警阈值与相关事件 |

创建缺省事件 |

设置是否要创建缺省的事件 所创建的缺省事件的描述为“default event”;动作为“Log”和“Trap”;所有者为“default owner” 当不存在任何事件时,可以选择创建缺省事件,此时阈值超过上限和低于下限所执行的事件都为缺省事件 |

|

上限 |

设置告警的阈值上限 |

|

|

超过阈值上限所执行的事件 |

设置当告警变量的值超过阈值上限时所执行的事件 当选择创建缺省事件,此项不可配 |

|

|

下限 |

设置告警的阈值下限 |

|

|

低于阈值下限所执行的事件 |

设置当告警变量的值低于阈值下限时所执行的事件 当选择创建缺省事件,此项不可配 |

|

可点击返回“表19-3 RMON告警功能配置步骤”。

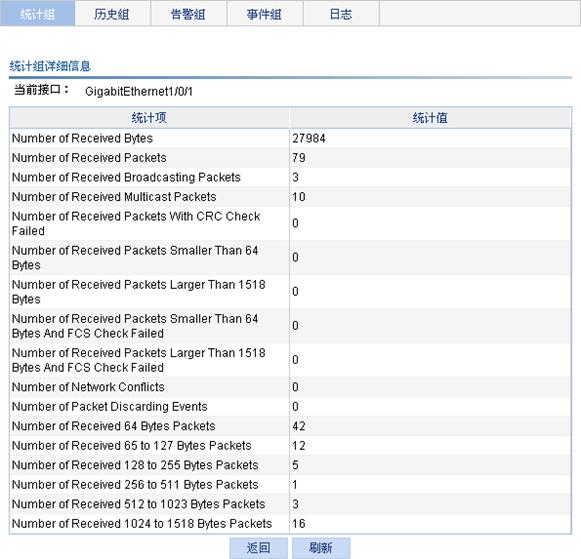

(1) 在导航栏中选择“设备 > RMON”,默认进入“统计组”页签的页面,如图19-2所示。

(2) 单击某接口统计表项对应的![]() 图标,进入如图19-10所示的页面。

图标,进入如图19-10所示的页面。

图19-10 RMON统计信息

(3) 查看该接口下各RMON统计项的统计值,详细说明如表19-9所示。

表19-9 RMON统计信息的详细说明

|

统计项 |

说明 |

|

Number of Received Bytes |

接口收到的所有报文的字节数,对应MIB节点etherStatsOctets |

|

Number of Received Packets |

接口收到的所有报文的包数,对应MIB节点etherStatsPkts |

|

Number of Received Broadcasting Packets |

接口收到的所有广播包的数量,对应MIB节点etherStatsBroadcastPkts |

|

Number of Received Multicast Packets |

接口收到的所有组播包的数量,对应MIB节点etherStatsMulticastPkts |

|

Number of Received Packets With CRC Check Failed |

接口收到的所有校验错误包的数量,对应MIB节点etherStatsCRCAlignErrors |

|

Number of Received Packets Smaller Than 64 Bytes |

接口收到的所有过小(小于64字节)包的数量,对应MIB节点etherStatsUndersizePkts |

|

Number of Received Packets Larger Than 1518 Bytes |

接口收到的所有超大(大于1518字节)包的数量,对应MIB节点etherStatsOversizePkts |

|

Number of Received Packets Smaller Than 64 Bytes And FCS Check Failed |

接口收到的所有过小(小于64字节)且校验错误包的数量,对应MIB节点etherStatsFragments |

|

Number of Received Packets Larger Than 1518 Bytes And FCS Check Failed |

接口收到的所有超大(大于1518字节)且校验错误包的数量,对应MIB节点etherStatsJabbers |

|

Number of Network Conflicts |

接口收到的所有冲突包的数量,对应MIB节点etherStatsCollisions |

|

Number of Packet Discarding Events |

接口收到的所有丢包事件的数量,对应MIB节点etherStatsDropEvents |

|

Number of Received 64 Bytes Packets |

接口收到的所有64字节包的数量,对应MIB节点etherStatsPkts64Octets |

|

Number of Received 65 to 127 Bytes Packets |

接口收到的所有65字节~127字节包的数量,对应MIB节点etherStatsPkts65to127Octets |

|

Number of Received 128 to 255 Bytes Packets |

接口收到的所有128字节~255字节包的数量,对应MIB节点etherStatsPkts128to255Octets |

|

Number of Received 256 to 511 Bytes Packets |

接口收到的所有256字节~511字节包的数量,对应MIB节点etherStatsPkts256to511Octets |

|

Number of Received 512 to 1023 Bytes Packets |

接口收到的所有512字节~1023字节包的数量,对应MIB节点etherStatsPkts512to1023Octets |

|

Number of Received 1024 to 1518 Bytes Packets |

接口收到的所有1024字节~1518字节包的数量,对应MIB节点etherStatsPkts1024to1518Octets |

(1) 在导航栏中选择“设备 > RMON”。

(2) 单击“历史组”页签,进入如图19-4所示的页面。

(3) 单击某接口的历史表项对应的![]() 图标,进入如图19-11所示的页面。

图标,进入如图19-11所示的页面。

图19-11 RMON历史采样信息

(4) 查看该接口的RMON历史采样信息,详细说明如表19-10所示。

表19-10 RMON历史采样信息的详细说明

|

标题项 |

说明 |

|

序号 |

该条信息在系统缓存区中的编号 统计信息保存到缓存区时会按时间先后顺序进行编号 |

|

发生事件 |

该条信息的保存时间 |

|

丢包事件次数 |

采样周期内检测到的丢包事件次数,对应MIB节点etherHistoryDropEvents |

|

字节数 |

采样周期内接收到的字节数,对应MIB节点etherHistoryOctets |

|

包数 |

采样周期内接收到的包数,对应MIB节点etherHistoryPkts |

|

广播包数 |

采样周期内接收到的广播包数,对应MIB节点etherHistoryBroadcastPkts |

|

组播包数 |

采样周期内接收到的组播包数,对应MIB节点etherHistoryMulticastPkts |

|

校验错误包数 |

采样周期内接收到的校验错误的包数,对应MIB节点 etherHistoryCRCAlignErrors |

|

过小包数 |

采样周期内接收到的过小的包数,对应MIB节点etherHistoryUndersizePkts |

|

超大包数 |

采样周期内接收到的超大的包数,对应MIB节点etherHistoryOversizePkts |

|

过小且校验错误包数 |

采样周期内接收到的过小且校验错误的包数,对应MIB节点etherHistoryFragments |

|

超大且校验错误包数 |

采样周期内接收到的超大且校验错误的包数,对应MIB节点etherHistoryJabbers |

|

冲突的包数 |

采样周期内接收到的冲突的包数,对应MIB节点etherHistoryCollisions |

|

带宽利用率 |

采样周期内的带宽利用率,对应MIB节点etherHistoryUtilization |

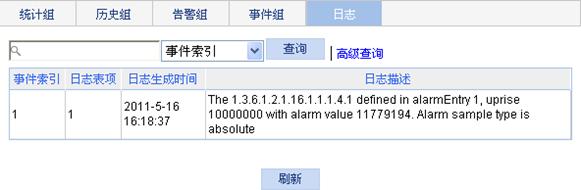

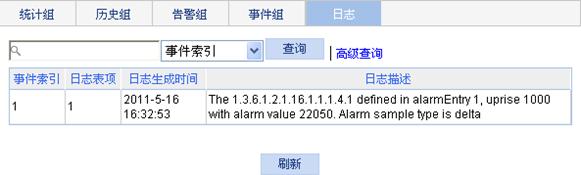

(1) 在导航栏中选择“设备 > RMON”。

(2) 单击“日志”页签,进入如图19-12所示的页面。

(3) 查看所有事件的日志信息,包括:事件索引、日志表项(对应MIB节点logIndex)、日志生成时间(对应MIB节点logTime)和日志描述(对应MIB节点logDescription)。图19-12举例表明:事件1产生了一条日志,该日志由告警表项1触发生成,原因是告警值(11779194)超过了上限阈值(10000000),采样类型为绝对值采样。

Agent通过Internet连接远端NMS。在RMON以太网统计表中设定一个表项,对以太网接口GigabitEthernet1/0/1进行性能统计。并以10秒的间隔对该接口收到的字节数进行采样,在相对采样值超过1000或低于100时记录日志。

图19-13 RMON配置组网图

(1) 配置RMON对接口GigabitEthernet1/0/1进行流量统计。

步骤1:在导航栏中选择“设备 > RMON”,默认进入“统计组”页签的页面。

步骤2:单击<新建>按钮。

步骤3:进行如下配置,如图19-14所示。

· 选择接口名称为“GigabitEthernet1/0/1”。

· 输入所有者为“user1”。

步骤4:单击<确定>按钮完成操作。

(2) 查看接口GigabitEthernet1/0/1的RMON统计信息。

步骤1:在统计表项列表中单击“GigabitEthernet1/0/1”对应的![]() 图标。

图标。

步骤2:查看到如图19-15所示的信息。

图19-15 查看RMON统计信息

(3) 配置一个触发时记录日志的事件。

步骤1:单击“事件组”页签。

步骤2:单击<新建>按钮。

步骤3:进行如下配置,如图19-16所示。

· 选中动作“Log”前的复选框。

步骤4:单击<确定>按钮完成操作。

步骤5:完成上述配置后,页面跳转到事件表项的显示页面,查看到新配置的事件表项的索引为“1”,如图19-17所示。

(4) 配置一个告警组,对接口GigabitEthernet1/0/1收到的字节数进行抽样,当超过上下限值的时候,都会记录日志。

步骤1:单击“告警组”页签。

步骤2:单击<新建>按钮。

步骤3:进行如下配置,如图19-18所示。

· 选择静态表项为“Number of Received Bytes”。

· 选择接口名称为“GigabitEthernet1/0/1”。

· 输入采样时间间隔为“10”。

· 选择采样类型为“Delta”。

· 输入所有者为“user1”。

· 输入上限为“1000”。

· 选择超过阈值上限所执行的事件为“1”。

· 输入下限为“100”。

· 选择低于阈值下限所执行的事件为“1”。

步骤4:单击<确定>按钮完成操作。

完成上述配置后,当告警时间被触发时,在Web上查看事件1的日志信息。

步骤1:在导航栏中选择“设备 > RMON”。

步骤2:单击“日志”页签。

步骤3:查看到事件1产生了如图19-19所示的日志信息,该日志由告警表项1触发生成,原因是告警值(22050)超过了上限阈值(1000),采样类型为相对值采样。

图19-19 事件1的日志信息

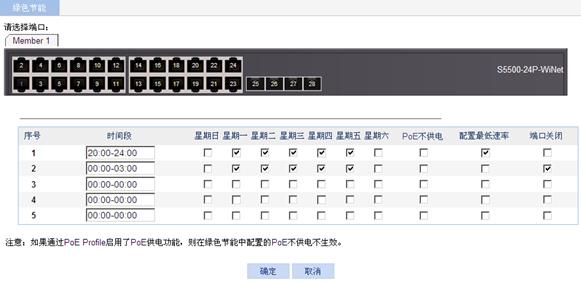

通过绿色节能功能,用户可以根据需要设置端口在每周的某天的某个时间段内,PoE(Power over Ethernet,以太网供电,又称远程供电)不供电、以最低速率(10Mbps)运行或者关闭该端口,以达到设备节能的目的。当指定的时间范围结束时,端口会自动恢复正常。配置端口绿色节能功能步骤如下:

(1) 在导航栏中选择“设备 > 绿色节能”,进入绿色节能模块的页面。

(2) 在面板示意图中选中某个端口,下方可以显示和配置该端口的绿色节能策略,如图20-1所示。

(3) 配置端口的绿色节能功能信息,详细配置如表20-1所示。

(4) 单击<确定>按钮完成操作。

|

配置项 |

说明 |

|

时间段 |

设置端口进入绿色节能状态的时间范围,包括选择每周的星期几,以及设置具体的开始时间和结束时间

设备支持为每个端口配置最多5个针对不同时间范围的绿色节能策略,但同一端口的不同节能策略的时间范围不能冲突 开始时间和结束时间请设置为以5分钟为单位,如“08:05-10:15”;否则,在实际运行时,会将开始时间延后和将结束时间提前到以5分钟为单位,即如果设置为“08:08-10:12”,则实际生效的时间段为“08:10-10:10” |

|

星期日~星期六 |

|

|

PoE不供电 |

设置对端口采取PoE不供电的节能方式 |

|

配置最低速率 |

设置对端口采取以最低速率运行的节能方式

对于不支持10Mbps速率的端口,如果配置此节能方式,则可以配置成功,但不生效 |

|

端口关闭 |

设置对端口采取关闭端口的节能方式